Издание Bleeping Computer сообщает, что ИБ-специалист, известный как TheAnalyst, заметил новую фишинговую кампанию банкера Dridex, где письма-приманки замаскированы под сообщения об увольнении сотрудников.

Напомню, что банковский троян Dridex известен ИБ-специалистам с 2014 года и до сих пор является одной из наиболее сложных вредоносных программ в своей категории. Разработка малвари продолжается по сей день: регулярно появляются новые версии трояна, а периодически выходят и крупные обновления.

Малварь распространяется через вредоносные письма. Хотя изначально она создавалась для кражи учетных данных от онлайн-банкингов, со временем разработчики усовершенствовали ее код, добавив различные модули, которые могут устанавливать другие полезные нагрузки, предоставлять злоумышленникам удаленный доступ к системе или распространять угрозу на другие устройства в сети.

Считается, что Dridex был создан хакерской группой Evil Corp, которая также стоит за шифровальщиками BitPaymer, DoppelPaymer, а также WastedLocker и Grief. Поэтому заражение Dridex зачастую влечет за собой вымогательские атаки на скомпрометированные сети.

Журналисты пишут, что в последние недели один из «партнеров» Dridex проводил вредоносные кампании, в ходе которых троллил исследователей через email-адреса и имена вредоносных файлов, которые преимущественно состояли из расистских и антисемитских оскорблений.

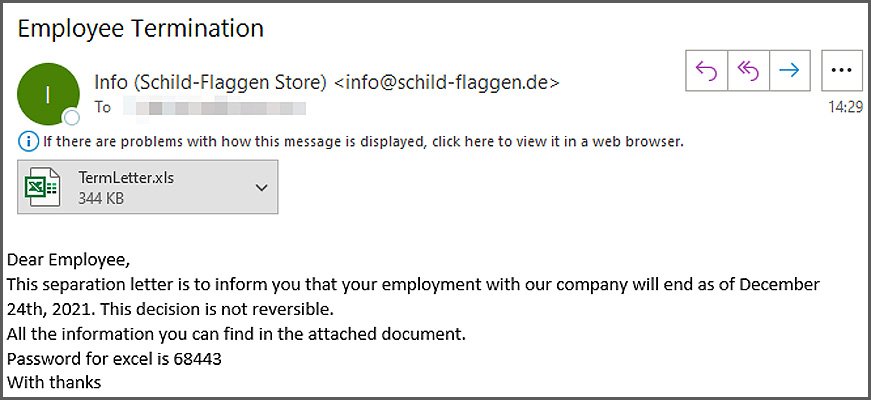

Теперь Dridex вновь глумится над своими жертвами, но немного иначе: на этот раз людям приходят фальшивые письма с уведомлением об увольнении. В посланиях получателю сообщают, что его трудоустройство закончится 24 декабря 2021 года и что «это решение необратимо».

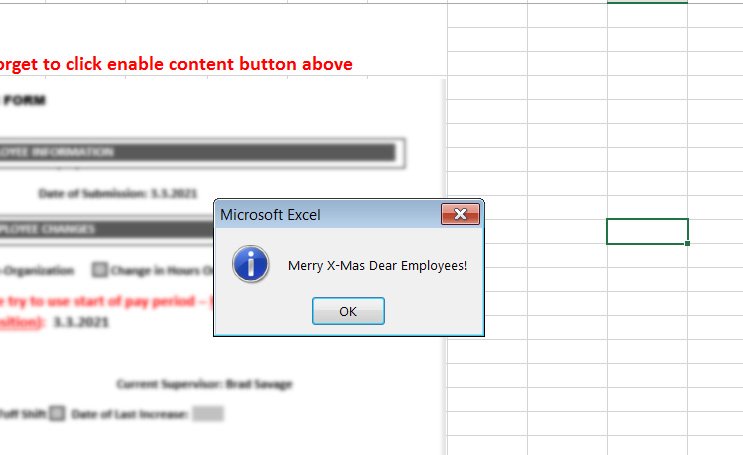

К письмам прилагается защищенный паролем документ Excel с именем TermLetter.xls, который якобы содержит информацию о причинах увольнения, а также пароль, необходимый для открытия документа. Если жертва открывает документ и вводит пароль, отображается размытая «форма», а пользователю сообщают, что он должен «активировать контент», чтобы просмотреть его должным образом.

Если жертва соглашается и «активирует контент», появляется всплывающее окно: «С Рождеством, дорогие сотрудники!». Вместе с этим выполняются вредоносные макросы, которые создают и запускают вредоносный HTA-файл, сохраняемый в папке C:\ProgramData. Этот файл HTA со случайным именем выдает себя за RTF и содержит вредоносный VBScript, который загружает Dridex из Discord для заражения устройства (в качестве дополнительной «шутки» файл, загружаемый из Discord, называется jesusismyfriend.bin), при этом желая жертве счастливого Рождества.

После запуска Dridex, как обычно, начнет установку дополнительной малвари, осуществляет кражу учетных данных и прочие вредоносные действия.