Эксперты Sentinel One обнаружили шифровальщика Rook, который, судя по всему, основан на давно утекшем исходном коде вымогателя Babuk.

Полезная нагрузка малвари обычно доставляется посредством Cobalt Strike, при этом в качестве первоначального вектора заражения используются фишинговые письма и пиратские торренты. Для большей скрытности пейлоады Rook упакованы с использованием UPX или других криптографических средств.

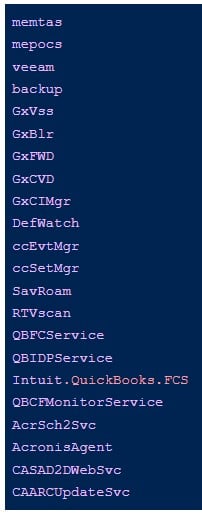

При запуске вымогатель пытается завершить любые процессы, связанные с механизмами безопасности или другими вещами, которые тоже могут прервать шифрование.

«Интересно, что в некоторых случаях драйвер kph.sys от Process Hacker вступает в игру при завершении процессов, но в других нет. Похоже это связано с потребностью злоумышленников использовать драйвер для отключения некоторых локальных решений безопасности при определенных действиях», — говорят эксперты.

Также в отчете отмечается, что Rook использует vssadmin.exe для удаления теневых копий.

Пока исследователи не обнаружили никаких механизмов закрепления в системе, поэтому Rook шифрует файлы, добавляя к ним расширение .Rook, а затем удаляет себя со скомпрометированной машины.

Исследователи пишут, что заметили многочисленные сходства кода между Rook и Babuk, чей исходный код был опубликован на русскоязычном форуме осенью 2021 года. К примеру, Rook использует те же вызовы API для получения имени и статуса каждой запущенной службы и те же функции для их ликвидации. Кроме того, список ликвидируемых процессов и служб Windows одинаков для обоих вымогателей (в их числе: Steam, почтовый клиент Microsoft Office и Outlook, а также Mozilla Firefox и Thunderbird). В итоге эксперты Sentinel One делают вывод, что Rook основан на исходном коде Babuk.

На «сайте утечек» Rook уже размещены данные двух жертв: некоего банка и индийской компании, работающей в авиационной и аэрокосмической области. Информация обеих жертв была добавлена в этом месяце, то есть, похоже, что группировка только начинает свою деятельность.