В конце 2021 года, изучая логи Firmware Scanner, эксперты «Лаборатории Касперского» обнаружили компрометацию на уровне прошивки UEFI. Дальнейший анализ показал, что злоумышленники модифицировали один из компонентов в исследуемом образе прошивки, что позволило им изменить цепочку выполнения в UEFI и внедрить вредоносный код, запускаемый при старте машины.

Проанализировав компоненты модифицированной прошивки и другие артефакты вредоносной активности в сети жертвы, исследователи пришли к выводу, что в исследуемую прошивку был внедрен вредоносный код, который получил имя MoonBounce.

Отличительной особенностью MoonBounce является то, что малварь скрывается не в разделе ESP (EFI System Partition), где обычно располагается часть кода UEFI, а сразу внедряется во флэш-память SPI, расположенную на материнской плате. То есть вредонос может запускаться как после переустановки операционной системы, так и после форматирования или замены жесткого диска. Фактически буткит останется на зараженном устройстве вплоть до перепрошивки SPI-памяти (а это очень сложный процесс) или вплоть до замены материнской платы.

По информации «Лаборатории Касперского», MoonBounce — это уже третий буткит UEFI, который встречался ИБ-аналитикам и был способен заражать SPI-память. Предыдущие два случая, это малварь LoJax и MosaicRegressor.

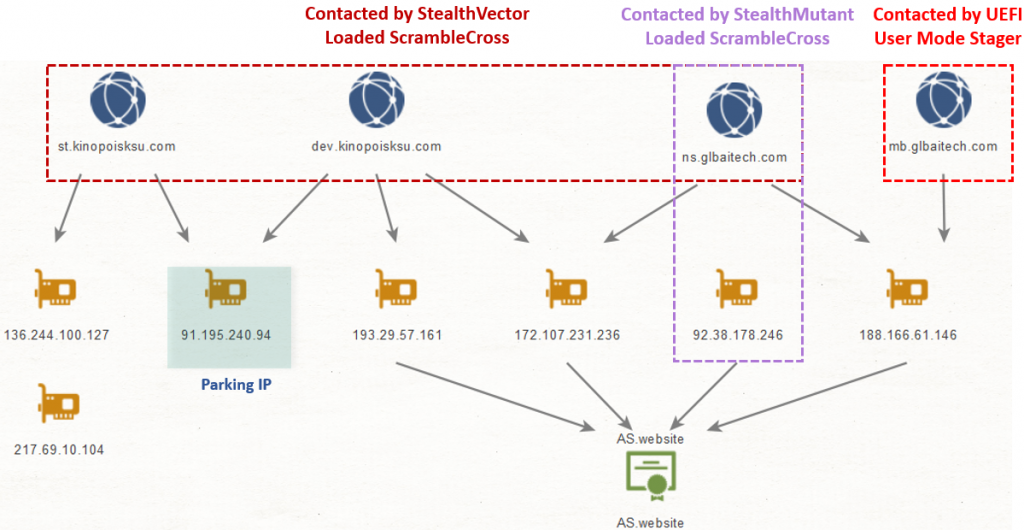

Исследователи заявили, что MoonBounce использовался как способ поддержания доступа к зараженному хосту и развертывания малвари на втором этапе атаки. Фактически, пока MoonBounce был развернут только один раз (в сети неназванной транспортной компании), и, основываясь на другой малвари, развернутой в той же сети, исследователи предположили, что MoonBounce — это работа китайской кибершпионской группировки APT41.

Так, MoonBounce, и другие вредоносы , обнаруженное в сети жертвы, часто связывались с одной и той же серверной инфраструктурой, откуда они, скорее всего, получали инструкции от APT41.

Единственной загадкой для исследователей пока остался способ установки MoonBounce.

Детальный технический отчет, посвященный MoonBounce, уже опубликован на сайте компании.

Фото: "Лаборатория Касперского"