Эксперты Qihoo 360 сообщили о появлении нового ботнета, который получил имя B1txor20. Находящаяся в разработке малварь ориентирована на Linux-системы (ARM, x64), превращая их в армию ботов, готовых воровать конфиденциальную информацию, устанавливать руткиты, создавать реверс-шеллы и действовать как прокси-серверы для чужого трафика.

Исследователи обнаружили B1txor20 еще 9 февраля 2022 года, когда первый образец малвари атаковал одну из их приманок. В общей сложности специалисты изучили четыре образца малвари, которые обладали функциональностью бэкдора, прокси-сервера SOCKS5,были способны загружать другие вредоносные программы, воровать данные, а также выполнять произвольные команды и устанавливать руткиты.

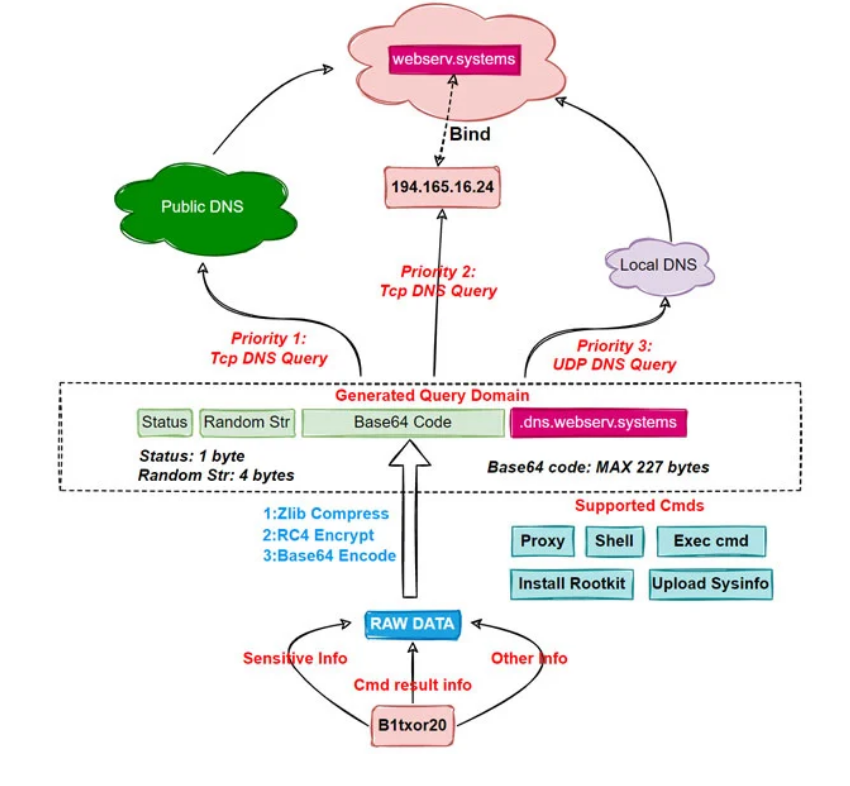

Отличительной чертой B1txor20 аналитики называют использование туннелирования DNS для связи с управляющим сервером. Это старый но по-прежнему надежный метод, используемый злоумышленниками для передачи малвари и данных через DNS-запросы.

«Бот отправляет украденную информацию, результаты выполнения команд и любые другие данные на управляющий сервер, предварительно спрятав их с помощью определенных методов кодирования в DNS-запросы, — рассказывают исследователи. — После получения такого запроса управляющий сервер передает боту пейлоад в качестве ответа. Таким образом, бот и управляющий сервер осуществляют связь с помощью протокола DNS».

Исследователи пишут, что разработчики малвари включили в B1txor20 широкий набор функций, некоторые из которых пока неактивны. Вероятно, это признак того, что вредонос еще находится в разработке, а отключенные функции пока содержат ошибки.

Также отмечается, что малварь активно эксплуатирует уязвимость Log4Shell, обнаруженную в середине декабря прошлого года. Баг тогда нашли разработчики Apache Software Foundation, которые выпустили экстренное обновление безопасности, исправляющее 0-day-уязвимость (CVE-2021-44228) в популярной библиотеке журналирования Log4j, входящей в состав Apache Logging Project. Срочность объяснялась тем, что ИБ‑специалисты почти сразу начали публиковать в открытом доступе PoC-эксплоиты, объясняя, что использовать баг можно было удаленно, причем для этого не требовались особые технические навыки.

Хотя, по последним данным, после волны атак злоумышленники постепенно теряют интерес к Log4shell, десятки вендоров по-прежнему используют уязвимую библиотеку в своих продуктах, а проблему взяли на вооружение «правительственные хакеры», связанные с властями Китая, Ирана, Северной Кореи и Турции, а также брокеры доступов, услугами которых часто пользуются вымогательские группировки.