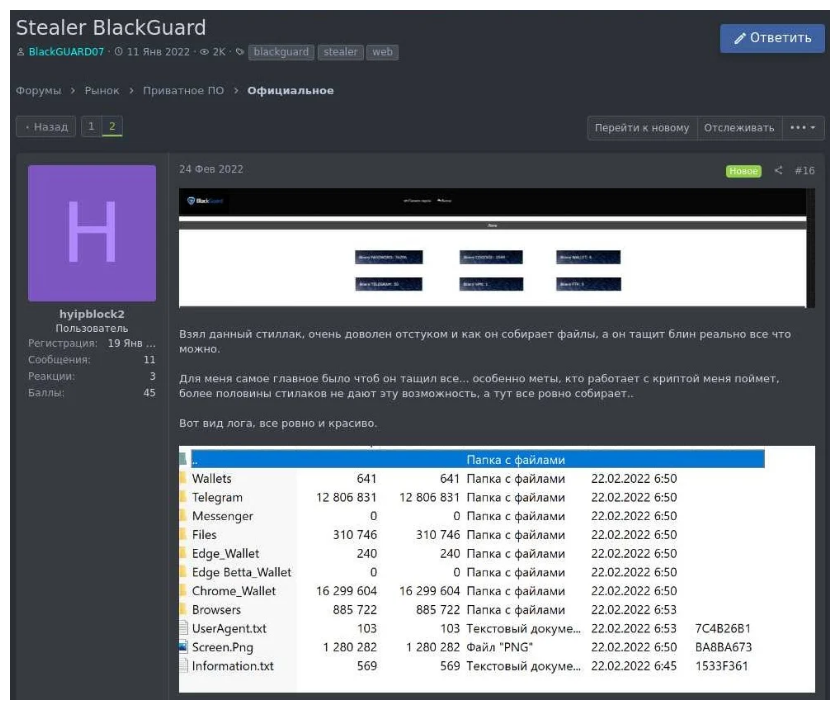

Внимание ИБ-специалистов привлекло новое вредоносное ПО для кражи информации, BlackGuard. Малварь продается на многочисленных маркетплейсах и форумах даркнета по цене 700 долларов США за пожизненную лицензию или за 200 долларов США в месяц.

Аналитики компании Zscaler уже изучили вредоноса, который стал популярен после неожиданного закрытия конкурирующей малвари Raccoon Stealer. В свою очередь издание Bleeping Computer сообщает, что BlackGuard впервые был замечен на русскоязычных хак-форумах в январе 2022 года, но тогда он распространялся в частном порядке и был на этапе тестирования.

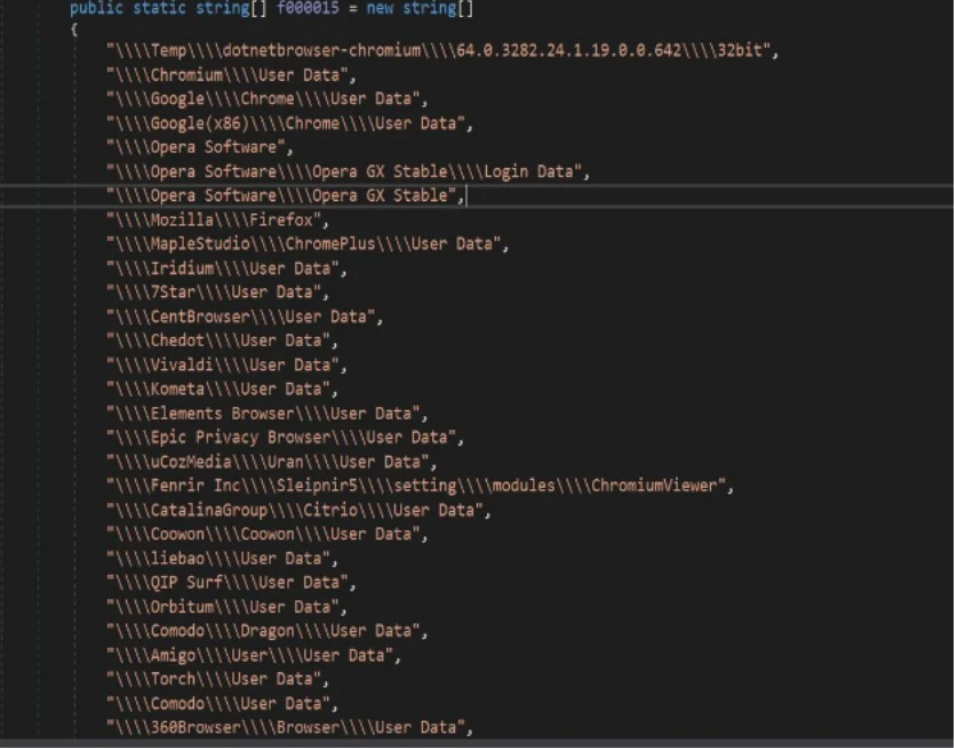

Как и другие современные инфостилеры, BlackGuard ворует данные практически из любых приложений, обрабатывающих конфиденциальные пользовательские данные, а основное внимание уделяет криптовалютам. В зараженной системе BlackGuard ищет следующие приложения, стремясь украсть из них пользовательские данные:

- Браузеры: пароли, файлы cookie, автозаполнение и история из Chrome, Opera, Firefox, MapleStudio, Iridium, 7Star, CentBrowser, Chedot, Vivaldi, Kometa, Elements Browser, Epic Privacy Browser, uCozMedia, Coowon, liebao, QIP Surf, Orbitum, Comodo, Amigo, Torch, Comodo, 360Browser, Maxthon3, K-Melon, Sputnik, Nichrome, CocCoc, Uran, Chromodo, Edge, BraveSoftware.

- Кошельки-расширения для браузера: Binance, coin98, Phantom, Mobox, XinPay, Math10, Metamask, BitApp, Guildwallet, iconx, Sollet, Slope Wallet, Starcoin, Swash, Finnie, KEPLR, Crocobit, OXYGEN, Nifty, Liquality, Auvitas wallet, Math wallet, MTV wallet, Rabet wallet, Ronin wallet, Yoroi wallet, ZilPay wallet, Exodus, Terra Station, Jaxx.

- Криптовалютные кошельки: AtomicWallet, BitcoinCore, DashCore, Electrum, Ethereum, Exodus, LitecoinCore, Monero, Jaxx, Zcash, Solar, Zap, AtomicDEX, Binance, Frame, TokenPocket, Wassabi.

- Электронная почта: Outlook.

- Мессенджеры: Telegram, Signal, Tox, Element, Pidgin, Discord.

- Другое: NordVPN, OpenVPN, ProtonVpn, Totalcommander, Filezilla, WinSCP, Steam.

Собранная у жертвы информация упаковывается в файл ZIP и отправляется на управляющий сервер злоумышленников через POST-запрос, наряду с отчетом о профиле системы, где оборудованию пострадавшего присваивается уникальный идентификатор.

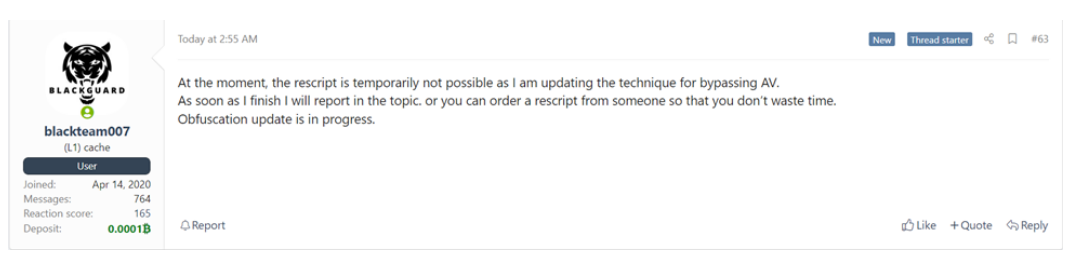

В вопросах уклонения от защитных решений BlackGuard все еще находятся в стадии разработки, но некоторые механизмы, позволяющие избежать обнаружения и анализа, уже функционируют. Так, малварь упакована с использованием криптера, а код обфусцирован с помощью base64. Также любые антивирусы в системе, успешно детектируются вредоносной программой, которая пытается ликвидировать их процессы и прекратить их работу.

Кроме того BlackGuard проверяет IP-адрес жертвы, и если та работает с территории России или стран СНГ, то вредонос останавливается и завершает работу.

Дарья Романа Поп (Daria Romana Pop), аналитик угроз в компании KELA , поделилась с Bleeping Computer следующими мыслями о BlackGuard:

«Стилер BlackGuard был запущен в начале 2021 года, а киберпреступники постоянно проверяют возможности таких вредоносных инструментов и не стесняются требовать [у разработчиков] повышения качества и других улучшений. KELA столкнулась с несколькими обсуждениями, в которых пользователи жаловались на то, что BlackGuard не способен должным образом избегать обнаружения. Как и в любом другом бизнесе, разработчики пообещали им выпустить обновленную версию в кратчайшие сроки».