Новая 0-day уязвимость Windows Search может использоваться для автоматического открытия окна поиска и запуска удаленной малвари, что легко проделать через простое открытие документа Word.

Поисковая проблема

Издание Bleeping Computer рассказывает, что обнаруженная проблема весьма серьезна, так как Windows поддерживает URI хэндлер протокола search-ms, который позволяет приложениям и HTML-ссылкам запускать кастомизированный поиск на устройстве. И хотя большинство поисковых запросов будут выполнять поиск на локальном устройстве, также можно вынудить Windows Search запросить общие файловые ресурсы на удаленных хостах и использовать кастомный заголовок для окна поиска.

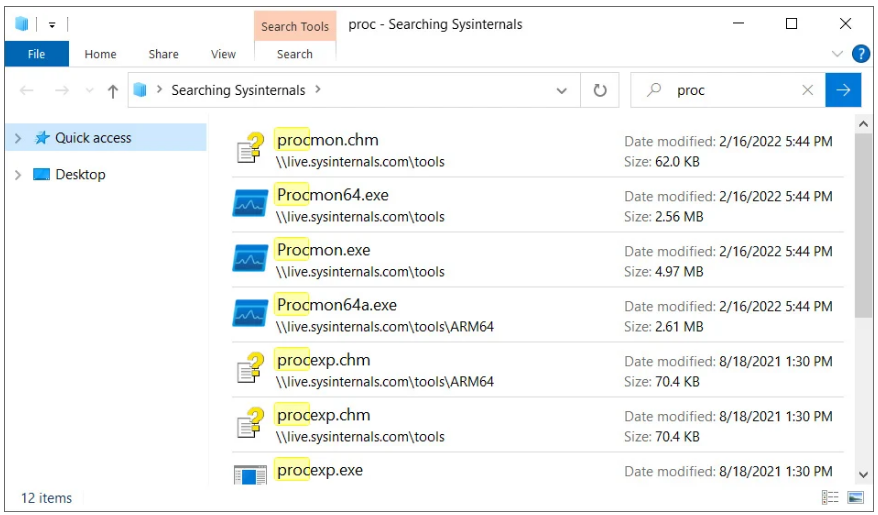

К примеру, Sysinternals позволяет удаленно монтировать live.sysinternals.com в качестве общего сетевого ресурса для запуска своих утилит. Чтобы найти этот удаленный общий ресурс и вывести только файлы, соответствующие определенному имени, можно использовать следующий URI search-ms: search-ms:query=proc&crumb=location:%5C%5Clive.sysinternals.com&displayname=Searching%20Sysinternals

В данном случае переменная crumb search-ms указывает место для поиска, а переменная displayname задает заголовок. При выполнении этой команды из диалогового окна «Выполнить» или адресной строки браузера в Windows 7, Windows 10 и Windows 11 появится кастомное окно поиска, как на скриншоте ниже. В заголовке будет указано «Searching Sysinternals», как было задано в URI search-ms.

Злоумышленники могут использовать тот же подход для атак, когда фишинговые письма маскируются под обновления или патчи, которые якобы нужно срочно установить. Атакующие могут настроить удаленную общую папку Windows, которая будет использоваться для размещения малвари, замаскированной под обновления безопасности, а затем использоваться URI search-ms в своих атаках.

Казалось бы, будет непросто заставить пользователя кликнуть на такой URL, особенно учитывая предупреждение, которое отобразиться к этом случае.

Однако соучредитель Hacker House и ИБ-исследователь Мэтью Хикки нашел способ объединить недавно обнаруженную в Microsoft Office уязвимость с хэндлером search-ms, чтобы открыть окно удаленного поиска, попросту открыв документ Word.

Напомню, что об обнаружении 0-day Follina стало известно на прошлой неделе, хотя впервые исследователи нашли этот баг еще в апреле 2022 года, но тогда в Microsoft отказались признать проблему. Теперь уязвимость отслеживается под идентификатором CVE-2022-30190, и известно, что ее можно эксплуатировать через обычное открытие документа Word или предварительный просмотр в «Проводнике», применяя для выполнения вредоносных команд PowerShell через Microsoft Diagnostic Tool (MSDT).

Баг затрагивает все версии Windows, которые получают обновления безопасности, то есть Windows 7 и новее, а также Server 2008 и новее.

Известно, что CVE-2022-30190 позволяет модифицировать документы Microsoft Office для обхода Protected View и запускать хэндлеры URI без взаимодействия с пользователем, что может вести к дальнейшему злоупотреблению обработчиками. Вчера Хикки обнаружил, что возможно изменить существующие эксплоиты для Microsoft Word MSDT, чтобы вместо этого злоупотребить search-ms.

Новый PoC автоматически запускает команду search-ms, когда пользователь открывает документ Word. Эксплоит открывает окно Windows Search, в котором перечислены исполняемые файлы на удаленном SMB-ресурсе. Эта общая папка может быть названа так, как пожелает хакер, например «Критические обновления», и будет предлагать пользователям установить малварь под видом патча.

Как и в случае с экплоитами для MSDT, Хикки продемонстрировал, что можно создать RTF, который автоматически откроет окно Windows Search еще во время предварительного просмотра в «Проводнике».

Хотя в целом этот эксплоит не так опасен, как RCE-уязвимость MS-MSDT, он тоже может пригодиться злоумышленникам, которые смогут применять его в изощренных фишинговых кампаниях.

Комплексная проблема

Интересно, что проблемы злоупотребления MSDT и search-ms не новы: еще в 2020 году их описывал Бенджамин Альпитер. Но лишь недавно они стали использоваться в документах Word для фишинговых атак и превратились в уязвимости нулевого дня.

Судя по бюллетеню безопасности, который Microsoft посвятила CVE-2022-30190, компания намерена устранять баги в обработчиках протоколов и связанных с ними функциях Windows, но не бороться с самим фактом, что хакеры могут злоупотреблять Microsoft Office для запуска URI без взаимодействия с пользователем.

Аналитик CERT/CC и известный ИБ-специалист Уилл Дорманн считает, что такие эксплоиты на самом деле используют две разные проблемы. По его мнению, без устранения проблемы URI Microsoft Office, обработчиками протоколов будут злоупотреблять и далее.

Мэтью Хикки так же полагает, что проблема заключается даже не в обработчиках протоколов, а скорее представляет собой комбинацию багов, ведущую к «уязвимости спуфинга локального пути Microsoft Office OLEObject search-ms».

«Следующее, что лучше сделать — исправить сообщения о заголовке и местоположении поиска, чтобы предотвратить подобные спуфинговые атаки, или отключить это в URI хэдлере», — говорит Хикки.

Журналисты Bleeping Computer отмечают, что происходящее напоминает ситуацию с RCE-уязвимостью PrintNightmare, обнаруженной и исправленной в Print Spooler в 2021 году. Тогда компания Microsoft быстро устранила оригинальный баг, однако его обнаружение потянуло за собой множество других локальных уязвимостей повышения привилегий, связанных с исходной проблемой (1, 2, 3). Тогда разработчики Microsoft были вынуждены внести радикальные изменения в Windows Printing, чтобы наконец избавиться от этого класса уязвимостей в целом.

Теперь, вероятно, Microsoft придется сделать невозможным запуск обработчиков URI в Microsoft Office без взаимодействия с пользователем. А пока этого не произойдет, будут регулярно поваляться сообщения о создании новых эксплоитов.