ИБ-исследователи обнаружили уязвимость нулевого дня в Microsoft Office, получившую имя Follina. Баг можно эксплуатировать через обычное открытие документа Word, применяя его для выполнения вредоносных команд PowerShell через Microsoft Diagnostic Tool (MSDT).

Обнаружение Follina является весьма тревожным сигналом, так как уязвимость открывает новый вектор атак с использованием Microsoft Office. Дело в том, что баг работает без повышенных привилегий, позволяет обойти Windows Defender и не требует активации макросов для выполнения бинарников или скриптов.

Первый вредоносный документ Word, предназначенный для эксплуатации этого бага, обнаружил ИБ-специалист nao_sec, заметивший на VirusTotal файл, загруженный с белорусского IP-адреса. Судя по всему, атаки на эту проблему начались еще в апреле 2022 года, и в качестве приманок для своих жертв хакеры использовали фейковые приглашения на интервью и сексуальное вымогательство.

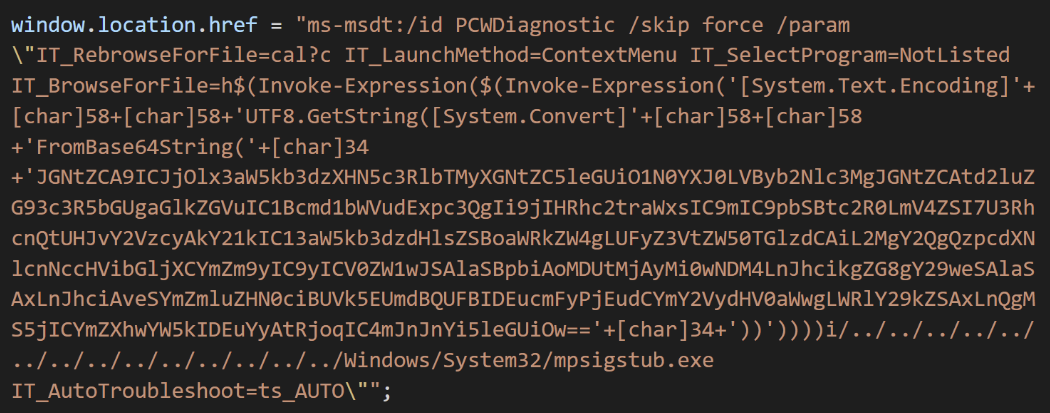

«Я искал на VirusTotal файлы, которые использовали бы уязвимость CVE-2021-40444. Затем я обнаружил файл, который злоупотреблял схемой ms-msdt. Он использовал внешнюю ссылку Word для загрузки HTML, а после этого схему ms-msdt для выполнения кода PowerShell», — рассказывает исследователь.

Известный ИБ-эксперт Кевин Бомонт изучил находку своего коллеги, расшифровал код и объяснил в своем блоге, что это строка для командной строки, которую Microsoft Word выполняет с помощью MSDT, даже если макросы отключены. Бомонт уточняет, что вредоносный документ Word использует функцию удаленного шаблона для загрузки HTML-файла с сервера. После этот HTML-код использует схему Microsoft MS-MSDT URI для загрузки дополнительного кода и выполнения кода PowerShell.

Отмечается, что при этом активируется функция Protected View в Microsoft Office, предназначенная для оповещения о файлах из потенциально небезопасных источников, но, по словам Бомонта, это предупреждение можно обойти, используя файл в формате Rich Text Format (RTF). Таким образом, вредоносный код может сработать «даже без открытия документа, то есть через предварительный просмотр в Проводнике».

По информации издания Bleeping Computer, уже многие ИБ-специалисты изучили найденный вредоносный документ и успешно воспроизвели эксплоит на нескольких версиях Microsoft Office. В итоге исследователи подтвердили наличие уязвимости в Office 2013, 2016, Office Pro Plus апрельской версии (Windows 11 с майскими обновлениями) и версии Office 2021 со всеми патчами.

По данным экспертов, злоумышленник может использовать такой эксплоит для доступа к различным местам в сети жертвы. В зависимости от полезной нагрузки, атакующий может собрать хэши паролей с Windows-машин жертвы, что может быть полезно для дальнейшей пост-эксплуатации.

Подробное техническое описание эксплоита уже доступно в блоге компании Huntress.

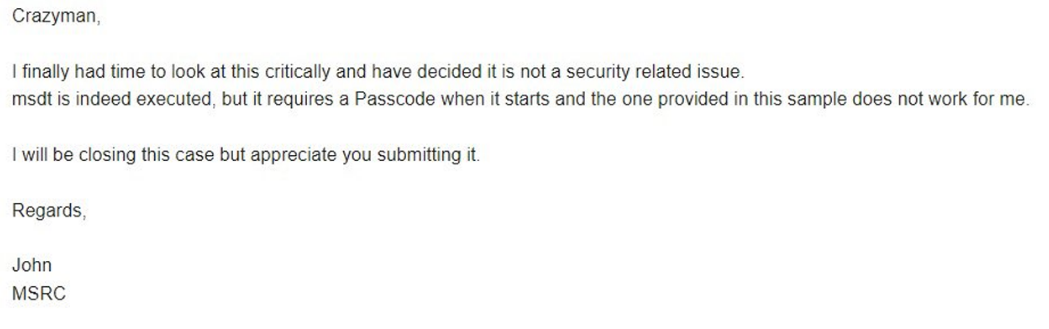

Интересно, что теперь выясняется, что уязвимость Follina была обнаружена еще в апреле текущего года, и о ней уже уведомляли Microsoft.

Так, согласно скриншотами, опубликованным crazyman, участником Shadow Chaser Group (ассоциация студентов колледжей, занимающаяся поиском и анализом APT), Microsoft проинформировали об уязвимости, однако в компании сочли, что это «не связанная с безопасностью проблема». В Microsoft аргументировали, что msdt.exe действительно выполнялся, но при запуске ему требовался пароль, и компания не могла воспроизвести эксплоит.

Теперь в Microsoft признали, что проблема все же связана с безопасностью: уязвимость уже получила идентификатор CVE-2022-30190, и сообщается, что баг затрагивает все версии Windows, которые получают обновления безопасности, то есть Windows 7 и новее, а также Server 2008 и новее.

«Злоумышленник, который успешно воспользуется этой уязвимостью, может запустить произвольный код с привилегиями вызывающего приложения. Затем злоумышленник получит возможность устанавливать программы, просматривать, изменять или удалять данные, а также создавать новые учетные записи в контексте прав текущего пользователя», — предупреждают специалисты Microsoft в блоге.

Так как патча пока нет, администраторы и пользователи могут блокировать атаки на CVE-2022-30190, отключив протокол MSDT URI, который злоумышленники используют для запуска дебагеров и выполнения кода в уязвимых системах.

Хотя Microsoft Defender версии 1.367.719.0 уже умеет обнаруживать использование уязвимости по сигнатурам, а Protected View и Application Guard в Microsoft Office должны блокировать атаки, ИБ-эксперты предостерегают, что защитные функции бессильны, если атака осуществляется через предварительный просмотр в Проводнике, а не через открытие документа. Поэтому также рекомендуется отключить предварительный просмотр в Проводнике Windows.