ИБ-исследователь, известный под ником EatonWorks, рассказал о весьма необычном и забавном взломе, который ему удалось совершить недавно. Эксперту удалось скомпрометировать бэкэнд умных гидромассажных ванн производства Jacuzzi и получить контроль над чужими ванными и данными.

В сущности, ванны SmartTub от Jacuzzi мало отличаются от других IoT-устройств: они так же позволяют своим владельцам использовать телефон или хаб управления «умным домом», чтобы управлять настройками ванны на расстоянии.

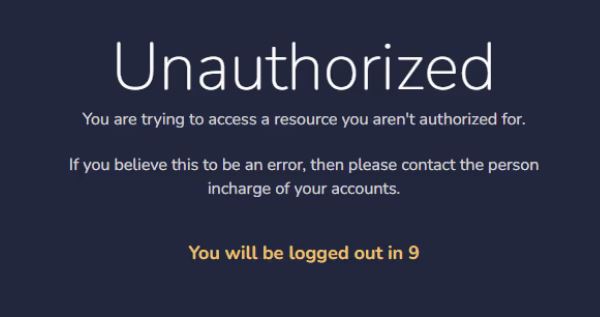

EatonWorks заметил проблему со своей SmartTub, когда попытался войти на один из сайтов производителя (smarttub.io) с помощью менеджера паролей. В итоге он оказался на неправильном сайте и получил сообщение о том, что не авторизован для входа.

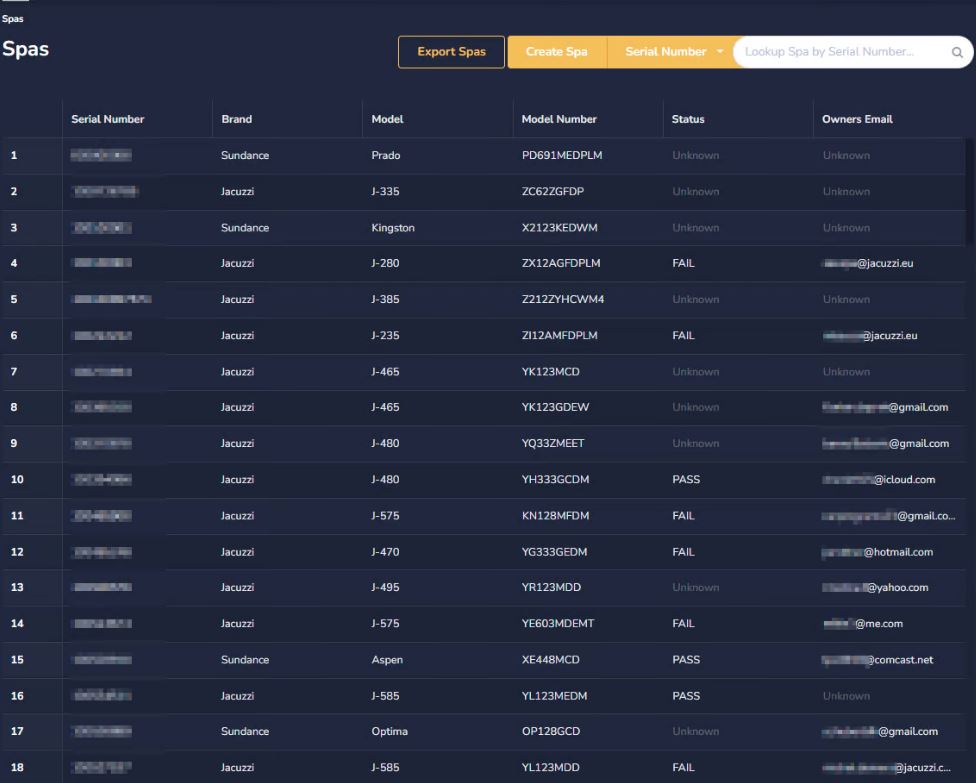

«Прямо перед тем, как появилось это сообщение, я заметил, что на экране мелькнули заголовок и таблица, — пишет исследователь. — Моргнешь и пропустишь. Мне пришлось использовать запись экрана, чтобы [все рассмотреть]. Я был крайне удивлен, обнаружив, что это панель администратора, заполненная пользовательскими данными. При беглом взгляде на данные, можно заметить, что это информацию по нескольким брендам, и не только из США».

Заинтересовавшись, EatonWorks решил посмотреть, сможет ли он обойти ограничения и получить доступ.

«На smarttub.io размещено одностраничное приложение (single-page-application, SPA), созданное с помощью React. Панели администратора обычно создаются как SPA, поэтому неудивительно. Я загрузил JavaScript-бандл и стал искать “unauthorized”. Я нашел, где устанавливается URL-адрес для ошибки, а также где создается div», — пишет эксперт.

После этого он использовал Fiddler, чтобы перехватить и подменить код, который сообщал сайту, что он является администратором, а не просто посетителем. Оказавшись внутри, он обнаружил огромное количество информации о владельцах гидромассажных ванн со всего мира.

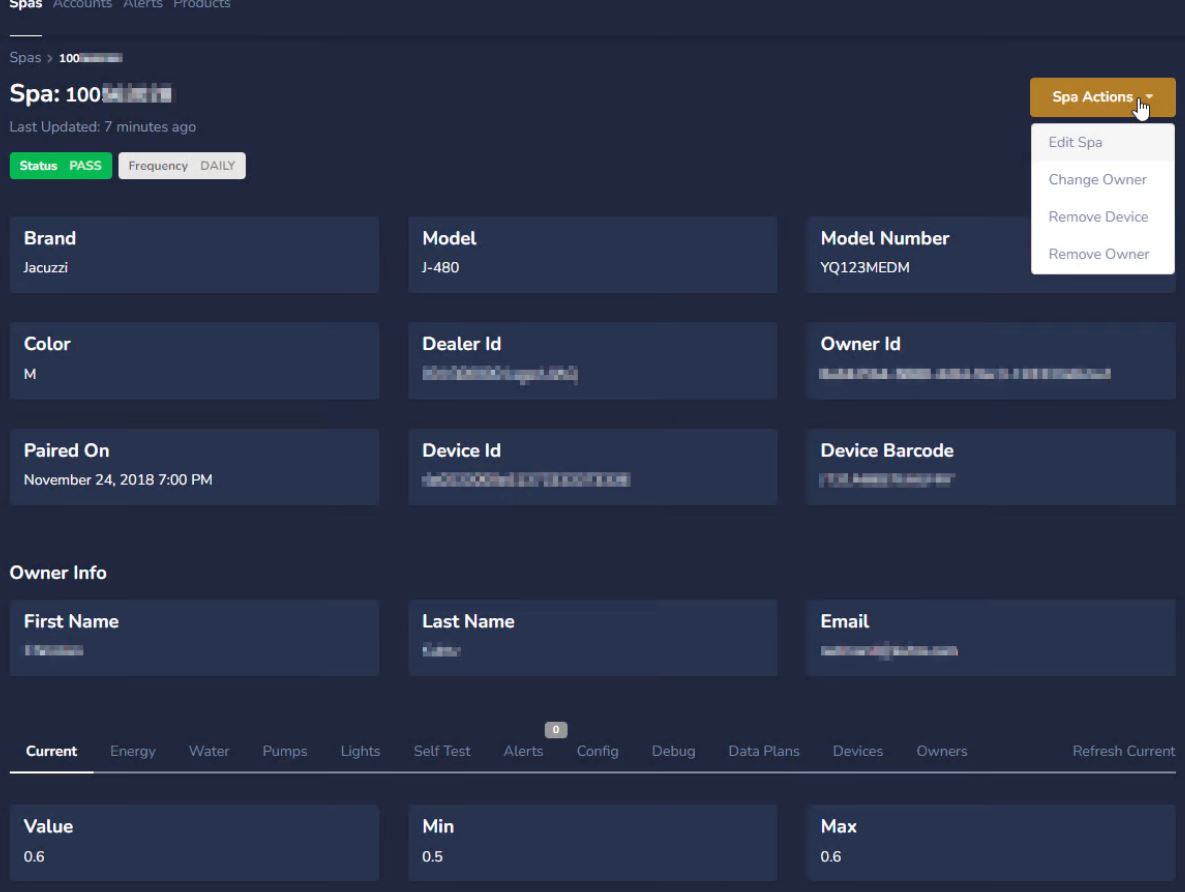

«Проникнув в админку, я увидел ошеломляющий объем данных, которые были мне доступны. Я мог просматривать детали о каждом устройстве, данные владельца и даже отменить право собственности. Обратите внимание, что я не предпринимал никаких действий, которые изменили бы какие-либо данные. Поэтому неизвестно, сохранились ли бы изменения. Я предполагал, что да, поэтому действовал осторожно».

Продолжив расследование, эксперт обнаружили URL-адрес в APK-файле приложения для Android, который давал доступ к дополнительной панели администратора. EatonWorks взломал и ее тоже, получив доступ к бэкэнду Jacuzzi. Там он имел возможность создавать собственные рекламные кампании, изменять серийные номера продуктов, просматривать список дилеров и их номера телефонов и даже просматривать производственные журналы.

По словам эксперта, самое страшное в этом взломе — раскрытие личных данных.

«Что касается дистанционного управления ваннами, думаю, самое худшее, что можно было сделать — это включить нагрев на максимум или изменить циклы фильтрации. Тогда через несколько дней вы получили бы горячий и вонючий суп. Там нет никаких химикатов, которые нужно контролировать — все это делается вручную. Изменение данных пользователей было бы переходом черты, так что это лишь мои предположения.

Но там были раскрыты данные пользователей со всего мира, включая имена, фамилии и адреса электронной почты. Было еще поле для номера телефона, но, к счастью, я ни разу не видел его заполненным, ведь об этом не спрашивают при создании учетной записи.

Создать скрипт для выгрузки всей информации о пользователях было бы очень легко. Возможно, [кто-нибудь] уже это сделал», — рассказывает эксперт.

Так как EatonWorks считает себя whitehat’ом и этичным хакером, он неоднократно пытался связаться с Jacuzzi. Первое сообщение он отправил еще 3 декабря 2021 года, всего через несколько часов после обнаружения уязвимости.

В итоге исследователь лишь дважды получал ответы от Jacuzzi. Один раз компания запросила дополнительные данные о взломе, а в другой раз сотрудник сообщил, что они передали информацию руководству.

Также эксперт связался с Auth0, сторонней фирмой, которая отвечает за фронтэнд SmartTub и работала над той самой страницей входа. Разработчики отреагировали лучше Jacuzzi и оперативно исправили уязвимости, которые позволили исследователю получить доступ к панели администратора.