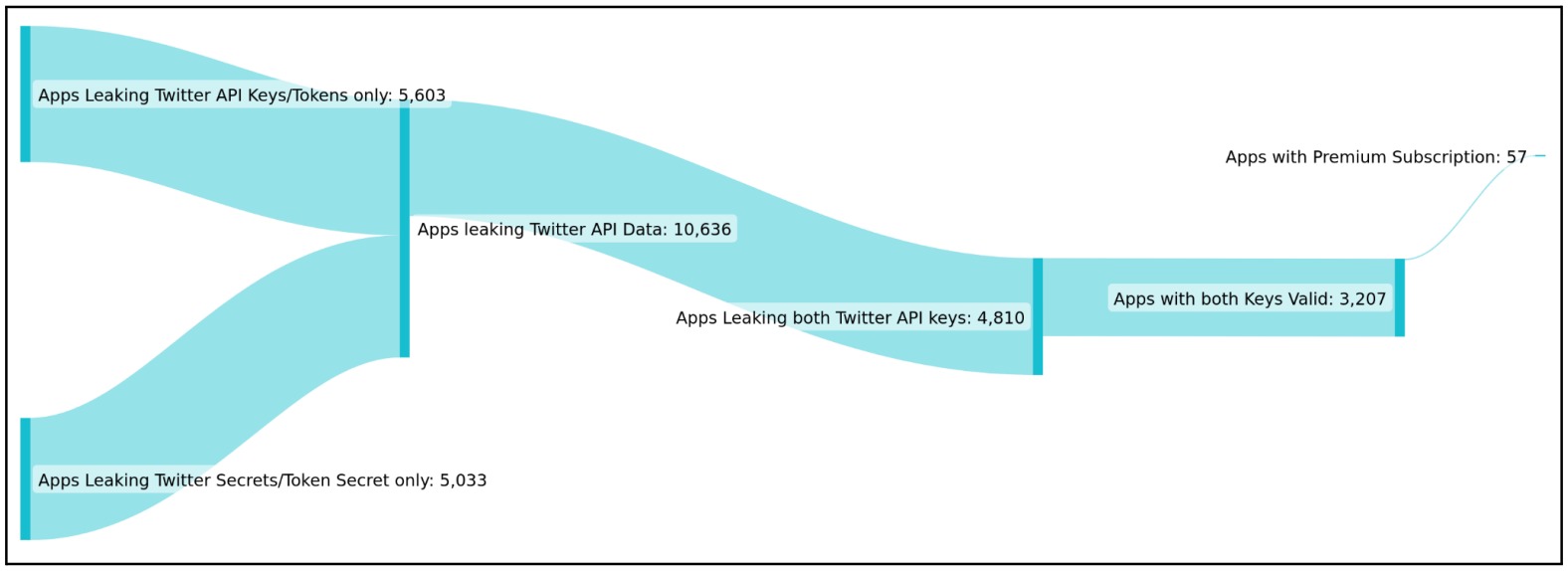

ИБ-компания CloudSEK выявила 3207 мобильных приложений, которые раскрывают ключи Twitter API всем желающим, что позволяет злоумышленникам захватывать учетные записи пользователей Twitter, связанные с этими приложениями.

Аналитики CloudSEK прицельно изучали большие количества приложений в поисках потенциальных утечек данных и в результате обнаружили тысячи действующих Consumer Key и Consumer Secret для Twitter API.

Дело в том, что при интеграции мобильных приложений с Twitter разработчикам предоставляются специальные ключи аутентификации или токены, которые позволяют их приложениям взаимодействовать с API Twitter. Когда пользователь связывает свою учетную запись Twitter с таким мобильным приложением, ключи дают приложению возможность действовать от имени пользователя, например, входить в систему через Twitter, писать твиты, отправлять личные сообщения и так далее. По этой причине настоятельно не рекомендуется хранить ключи непосредственно в приложении, где посторонние могут до них добраться.

CloudSEK объясняет, что утечка ключей API обычно происходит в результате ошибки или недосмотра разработчиков, которые забывают удалить их перед выпуском продукта. В этих случаях учетные данные обычно хранятся в следующих местах:

- resources/res/values/strings.xml

- source/resources/res/values-es-rAR/strings.xml

- source/resources/res/values-es-rCO/strings.xml

- source/sources/com/app-name/BuildConfig.java

Одним из наиболее очевидных сценариев злоупотребления такими ключами является создание в Twitter армии верифицированных учетных записей с большим количеством подписчиков для продвижения фейковых новостей и кампаний по распространению вредоносного ПО, криптовалютного мошенничества и так далее.

Издание Bleeping Computer, с которым аналитики поделились списком проблемных приложений, сообщает, что эти приложения насчитывают от 50 000 до 5 000 000 загрузок и связаны с городским транспортом, чтением книг, газетами, электронным банкингом, велосипедными GPS-трекерами и так далее.

К сожалению, большинство разработчиков, допустивших утечки ключей API, не вышли на связь с CloudSEK даже через месяц после получения предупреждений, и в большинстве приложений проблемы так и не устранили. По этой причине исследователи и журналисты не раскрывают названия уязвимых продуктов, ведь они все еще могут использоваться для захвата чужих аккаунтов в Twitter.