Специалисты Group-IB опубликовали детальный отчет о кампании 0ktapus. Эксперты сообщили, что недавние фишинговые атаки на сотрудников Twilio и Cloudflare оказались частью этой масштабной кампании, в результате которой была скомпрометирована 9931 учетная запись более чем в 130 компаниях.

Напомню, что взлом Twilio произошел в начале августа 2022 года. Тогда выяснилось, что неизвестные злоумышленники организовали фишинговую атаку на сотрудников компании, похитили их учтенные данные, а затем использовали для доступа к информации о некоторых клиентах.

Как стало известно позже, этот инцидент затронул 163 компании-клиента Twilio, а вскоре о похожих атаках сообщили Cloudflare, MailChimp и Klaviyo. Более того, атаки начали развиваться дальше — из-за компрометации перечисленных компаний, пострадали и другие. Например, мессенджер Signal, который пострадал из-за взлома Twilio.

Также, по информации СМИ, среди целей хакеров были Coinbase, KuCoin, Binance, Microsoft, Telus, Verizon Wireless, T-Mobile, AT&T, Sprint, Rogers, Mailgun, Slack, Box, SendGrid, Yahoo, Sykes, BestBuy и Infosys.

Как рассказали аналитики Group-IB, в целом жертв было намного больше, а кампания 0ktapus активна как минимум с марта 2022 года. Основной целью этой кампании была кража идентификационных данных Okta и кодов двухфакторной аутентификации (2ФА) для проведения последующих атак на цепочку поставок. Отчет гласит, что подавляющее большинство жертв 0ktapus находится в США, и многие из них используют сервисы управления идентификацией и контролем доступа Okta.

Еще 26 июля 2022 года команда Group-IB получила запрос от одно из клиентов, который просил предоставить дополнительную информацию о недавней попытке фишинга, нацеленной на его сотрудников. Расследование показало, что эти фишинговые атаки, а также инциденты в Twilio и Cloudflare, были звеньями одной цепи — простой, но очень эффективной фишинговой кампании, беспрецедентной по своим масштабу и охвату. Хуже того, раскрытие данных о 1900 пользователях Signal наглядно показало, что когда злоумышленники компрометировали одну организацию, они могли быстро перейти к последующим атакам на цепочку поставок.

«Хотя в этих атаках злоумышленникам, возможно, повезло, гораздо более вероятно, что они тщательно продумали эту фишинговую кампанию, чтобы запустить изощренные атаки на цепочку поставок. Пока неясно, планировались ли “сквозные” атаки заранее или на каждом этапе предпринимались оппортунистические действия. Несмотря на это, кампания 0ktapus была невероятно успешной, и ее полный масштаб может быть неясен еще некоторое время», — рассказывает Роберт Мартинес, старший аналитик Threat Intelligence в Group-IB.

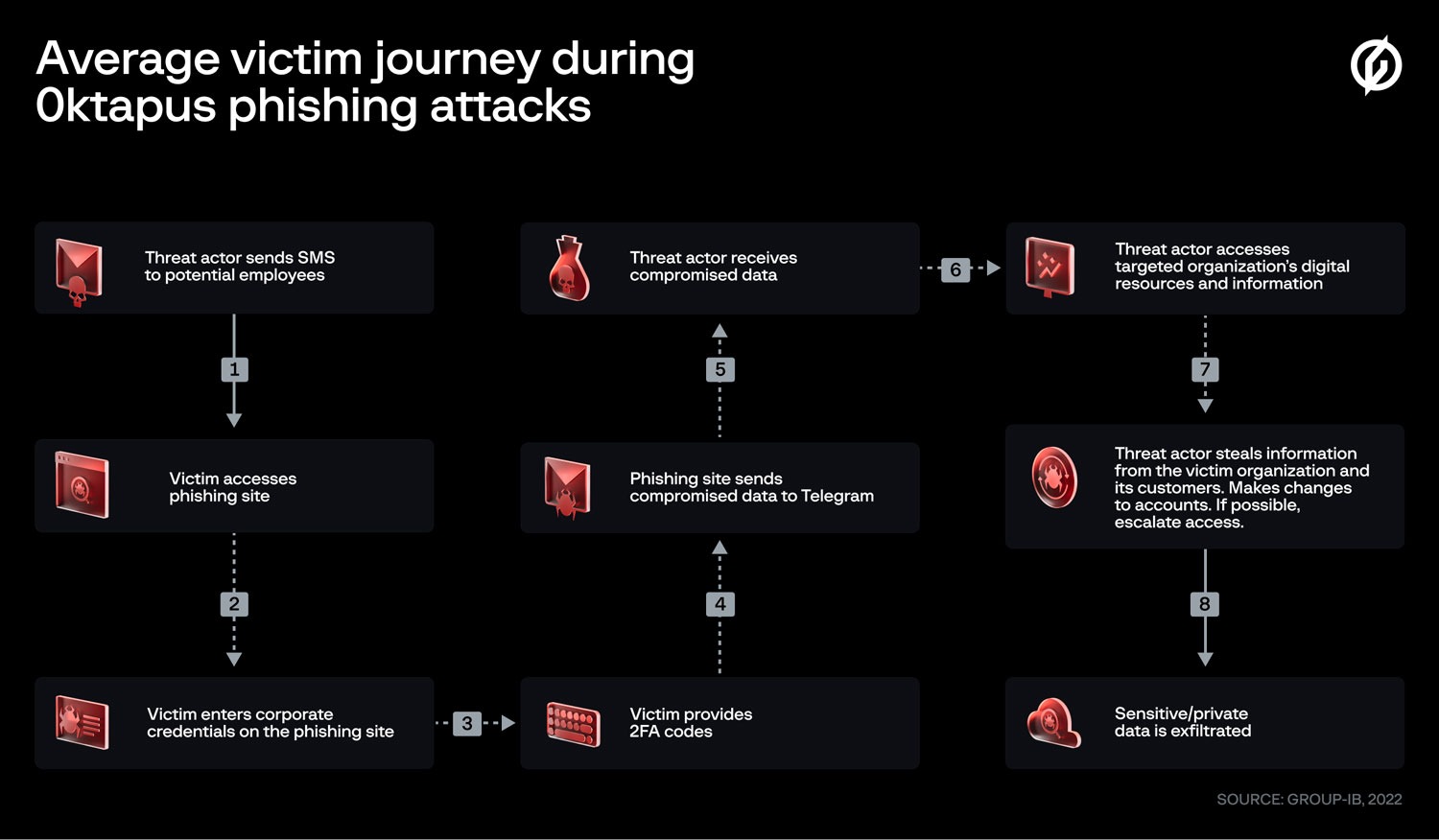

Как уже было отмечено выше, основной целью злоумышленников являлось получение учетных данных для Okta и кодов 2ФА сотрудников целевых организаций. Жертвы хакеров получали текстовые сообщения, содержащие ссылки на фишинговые сайты, имитирующие страницу аутентификации Okta для их организации.

При этом до сих пор неизвестно, как хакеры составили список целей и как узнали телефонные номера целевых сотрудников. Однако, по информации Group-IB, атакующие начали кампанию, нацеливаясь на операторов мобильной связи и телекоммуникационные компании. Вероятно, это было сделано в рамках подготовки и сбора данных.

В общей сложности исследователи обнаружили 169 уникальных фишинговых доменов, задействованных в рамках 0ktapus. В доменах использовались такие ключевые слова, как «SSO», «VPN», «OKTA», «MFA» и «HELP». С точки зрения жертвы, фишинговые сайты выглядели убедительно и походили на легитимную страницу аутентификации, которой те привыкли пользоваться. Отмечается, что все сайты были созданы с помощью одного и того же фишинг-кита, ранее неизвестного экспертам.

В ходе изучения кода этого фишинг-кита, аналитики обнаружили строки, связанные с конфигурацией бота в Telegram, а также канал, который хакеры использовали для сбора скомпрометированных данных. Благодаря этому исследователи смогли проанализировать данные, полученные злоумышленниками с марта 2022 года.

Суммарно хакерам удалось похитить учетные данные 9931 пользователя, в том числе 3129 записей с email и 5441 запись с кодами мультифакторной аутентификации. Поскольку две трети записей содержали не корпоративную электронную почту, а только имена пользователей и коды 2ФА, исследователи сумели определить лишь регионы проживания жертв: из 136 атакованных компаний 114 находятся в США.

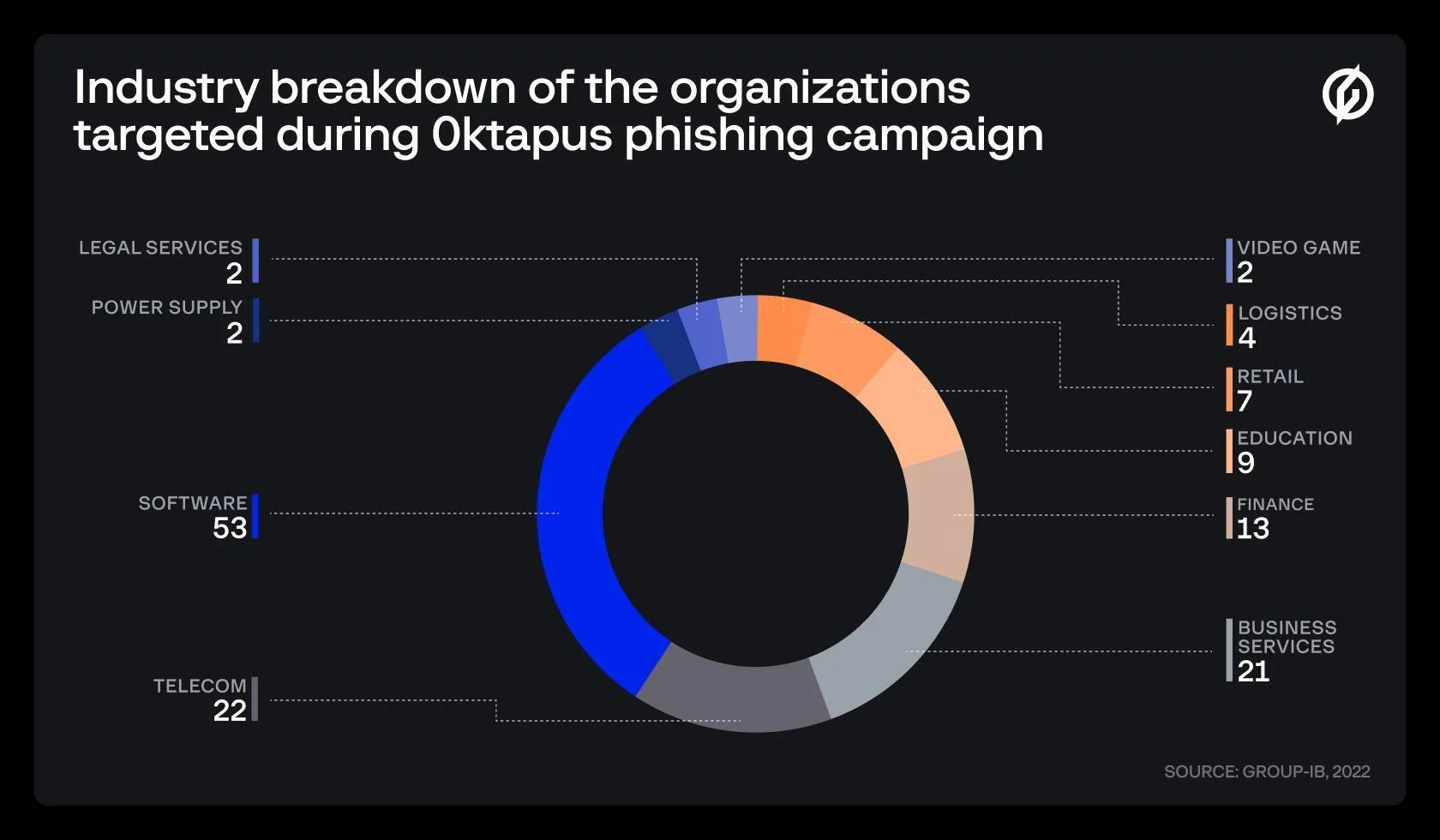

Большинство пострадавших связаны с ИТ, разработкой программного обеспечения и облачными сервисами, но также злоумышленников интересовали криптовалютные проекты и фирмы, занимающиеся финансами и рекрутингом.

Telegram позволил экспертам получить некоторую информацию о канале, который использовался вместе с фишинг-китом, например, его название, а также данные пользователей, которые его администрируют.

Таким образом выяснилось, что второй администратор рассматриваемого канала скрывается под ником «X». Исследователи говорят, что при помощи системы Group-IB Threat Intelligence им удалось идентифицировать один из постов «Х», сделанный в 2019 году, что в итоге привело к его Twitter-аккаунту. Тот же инструмент помог узнать имя и фамилию администратора канала. Поиск по никнейму из Twitter и вовсе привел к учетной записи на GitHub, которая содержала то же имя пользователя и изображение профиля. В итоге аналитики пришли к выводу, что «Х» находится в Северной Каролине, США.

«Методы, использованные этими злоумышленниками, это не что-то из ряда вон выходящее, однако планирование и то, как они переходили от одной компании к другой, делают эту кампанию заслуживающей внимания. 0ktapus показывает, насколько современные организации уязвимы перед атаками, построенными на базовой социальной инженерии, и насколько далекоидущими могут быть последствия от таких инцидентов для их партнеров и клиентов», — резюмирует Рустам Миркасымов, руководитель отдела исследования киберугроз в Group-IB Europe.

Нужно сказать, что уже после публикации отчета Group-IB о себе заявили новые жертвы 0ktapus, тем самым полностью подтвердив мрачные прогнозы специалистов. Так, стало известно, что сразу три компании пострадали от хакерских атак и допустили утечки данных:

- Принадлежащий Twilio 2ФА-сервис Authy. Хакеры получили доступ к 93 учетным записям пользователей, их кодам 2ФА и зарегистрировали неавторизованные устройства. Подчеркивалось, что скомпрометированные аккаунты принадлежат частным лицам, и пока неясно, нацеливались ли атакующие на этих людей специально.

- Менеджер паролей LastPass. В компании сообщили, что хакеры получили доступ к среде разработки, скомпрометировав учетную запись одного из сотрудников. Хотя в LastPass заявляют, что не обнаружено никаких доказательств компрометации данных клиентов и зашифрованных хранилищ паролей, подтверждено, что злоумышленники смогли украсть части исходного кода и «проприетарную техническую информацию».

- Сеть доставки еды DoorDash. Хакеры использовали доступ к внутренним инструментам DoorDash, чтобы добраться до информации пользователей и сотрудников. В итоге «утекли» имена, адреса электронной почты, адреса доставки и номера телефонов клиентов сервиса. Кроме того, для «небольшого подмножества клиентов» хакеры получили доступ к основной информации о заказах и частичным данным банковских карт (тип карты и последние четыре цифры номера).