Известный взломщик консолей и разработчик эксплоитов SpecterDev выпустил эксплоит для PS5, который может использоваться для получения root-привилегий и доступа для чтения/записи к большим участкам системной памяти. Нужно сказать, что эксплоит не может использоваться для фактического выполнения произвольного кода и предназначен скорее для других энтузиастов, но SpecterDev объясняет, что это важный шаг на пути к взлому PlayStation 5.

Эксплоит SpecterDev использует проблему, о которой мы уже рассказывали ранее. По сути, эксплуатация основана на настройке фейкового DNS-сервера в локальной сети таким образом, чтобы обращение к on-screen мануалу PS5 (который загружается через скрытый веб-браузер) приводило к странице на локальном ПК.

После этого эксплоит использует ошибку в имплементации браузера PS5, которая связана блокировкой памяти при настройке заголовков сокета IPv6. По сути, эксплоит провоцирует состояние гонки для доступа к открытой памяти заголовка сокета до того, как она будет полностью заблокирована. Это позволяет начать процесс чтения или записи произвольных данных в большие области памяти PS5 через RPC-сервер на хост-машине.

Так как эксплоит основан на состоянии гонки, SpecterDev предупреждает, что он срабатывает только в 30% случаев и в процессе может приводить к множественным сбоям ядра (и последующим длительным перезапускам системы).

В настоящее время эксплоит не поможет с записью в низкоуровневое пространство ядра (которое по-прежнему защищено неповрежденным гипервизором) и не поможет выполнить произвольный код, который пользователь может записать в user space.

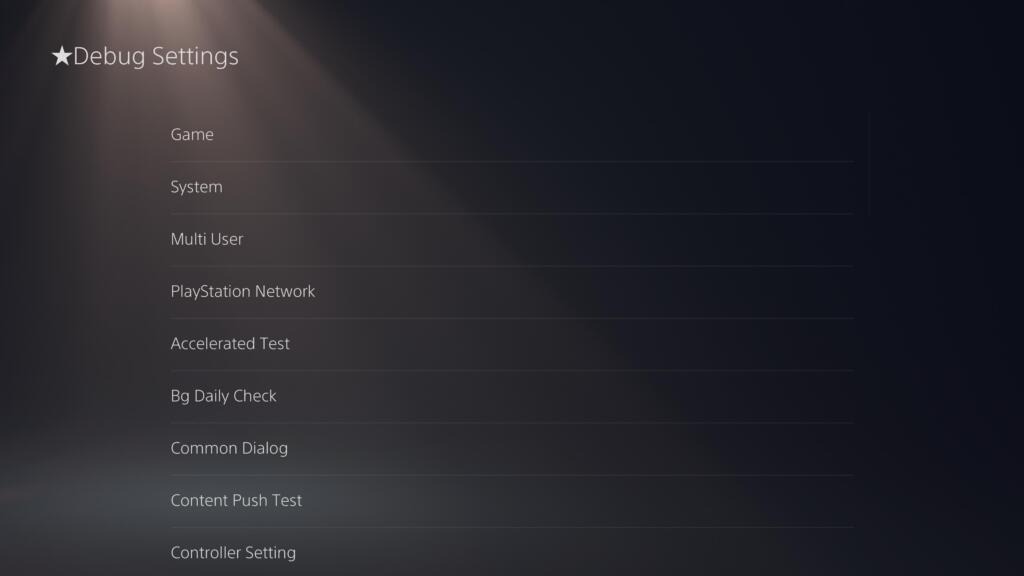

Однако SpecterDev объясняет, что эксплоит обеспечивает доступ к меню отладки PS5 и предоставляет хакерам точку входа, которая в будущем позволит узнать больше о памяти и системах безопасности консоли, а также сможет послужить плацдармом для создания полноценного взлома.

В настоящее время эксплоит работает в версии прошивки 4.3 (выпущенной в октябре прошлого года), и SpecterDev предполагает, что небольшие изменения помогут запустить его и на прошивке 4.5 (выпущенной в декабре прошлого года). В апреле текущего года Sony отметила исходную проблему как «решенную» на HackerOne, то есть уязвимость, вероятно, не будет срабатывать на прошивках, выпущенных с тех пор.