Компания Intel подтвердила слухи об утечке документации и исходного кода UEFI BIOS для процессоров Alder Lake (кодовое название процессоров Intel 12-го поколения, которые выпускаются с ноября 2021 года).

В конце прошлой недели пользователь Twitter под ником Freak опубликовал ссылки на исходный код UEFI для Intel Alder Lake, утверждая, что корни этой утечки ведут на 4chan.

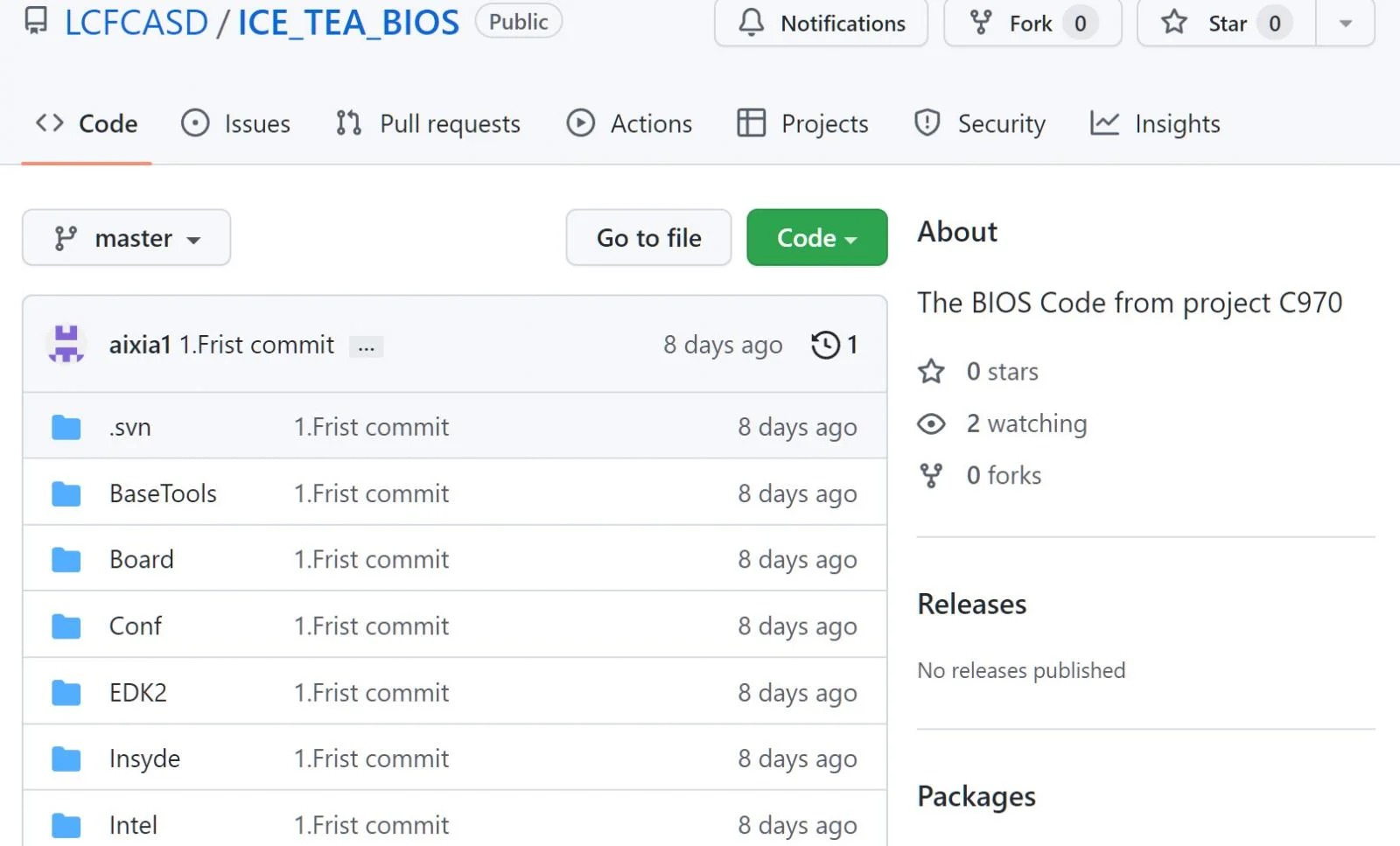

Ссылка вела на репозиторий GitHub с названием ICE_TEA_BIOS, который был загружен пользователем LCFCASD. Этот репозиторий содержал нечто, описанное как «Код BIOS из проекта C970».

В общей сложности утечка содержит 5,97 Гб данных, включая исходный код, приватные ключи, журналы изменений и инструменты компиляции. Причем некоторые файлы датированы 30 сентября 2022 года, то есть, вероятно, именно в конце прошлого месяца хакер или инсайдер слил данные (пока неясно, был ли исходный код украден в ходе хакерской атаки или в сеть его слил инсайдер).

Как сообщает издание Bleeping Computer, весь утекший исходный код создан компанией-разработчиком прошивок для UEFI Insyde Software Corp. Кроме того, утечка содержит многочисленные отсылки к компании Lenovo, в том числе код для интеграции с Lenovo String Service, Lenovo Secure Suite и Lenovo Cloud Service. В Lenovo и Insyde Software Corp пока никак не прокомментировали ситуацию.

Зато компания Intel уже подтвердила журналистам издания Tom's Hardware, что утечка является подлинной и это действительно «проприетарный код UEFI».

«Похоже, наш проприетарный код UEFI был похищен третьей стороной. Мы не считаем, что это выявляет какие-то новые уязвимости безопасности, поскольку мы не полагаемся на обфускацию информации в качестве меры безопасности. Этот код участвует в нашей программе bug bounty, в рамках Project Circuit Breaker, и мы призываем всех исследователей, которые смогут обнаружить потенциальные уязвимости, обратить на них наше внимание через эту программу», — заявили представители Intel.

К сожалению, невзирая на эти заверения Intel, ИБ-эксперты считают, что утечка исходного кода все же может представлять угрозу и, как минимум, упростит поиск уязвимостей в коде.

«Атакующий/багхантер может извлечь огромную выгоду из таких утечек, даже если это утечка OEM-имплементации, которая лишь частично используется в производстве», — пишут специалисты компании Hardened Vault, занимающейся безопасностью оборудования.

Эксперт Positive Technologies Марк Ермолов и вовсе обнаружил, что дамп содержит приватный ключ шифрования KeyManifest, используемый для защиты платформы Intel Boot Guard. Хотя пока неясно, использовался ли этот ключ в производстве, в теории злоумышленники могут задействовать его для изменения политики загрузки в прошивке Intel и обхода аппаратной безопасности.