Аналитики Cisco Talos обнаружили фреймворк Alchimist, который активно используется в атаках, нацеленных на системы под управлением Windows, Linux и macOS. Судя по всему, за созданием и применением Alchimist стоят китайские хакеры, так как он предлагает интерфейс с использованием упрощенного китайского языка и очень похож на обнаруженный недавно наступательный фреймворк Manjusaka, который называют «китайским братом Sliver и Cobalt Strike».

Хотя эксперты подчеркивают сходство этих платформ, они говорят, что технических различий тоже немало и, скорее всего, фреймворки создали разные авторы.

«C&C Alchimist оснащен веб-интерфейсом на упрощенном китайском языке, и может генерировать настроенные полезные нагрузки, устанавливать удаленные сеансы, развертывать пейлоады на удаленных машинах, делать скриншоты, выполнять шелл-код и запускать произвольные команды», — рассказывают эксперты.

Отмечается, что вектор распространения и продвижения Alchimist пока неизвестен, вероятно, это подпольные форумы, торговые площадки или распространение через опенсорс, как в случае с Manjusaka.

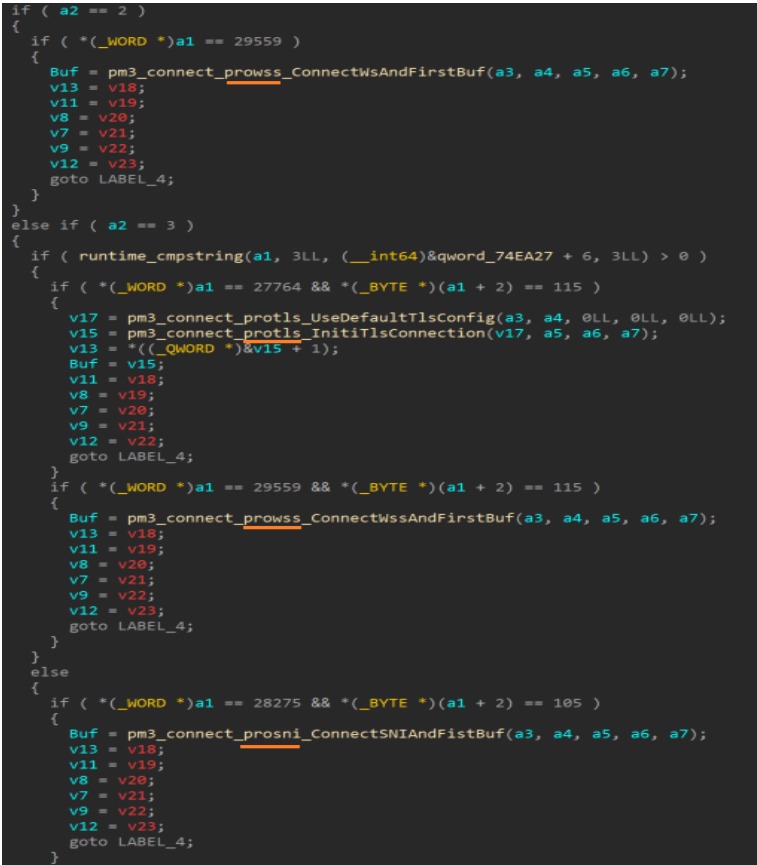

Написанный на Go, Alchimist дополняется имплантом-маяком под названием Insekt, который обладает функциями удаленного доступа, которыми можно управлять с C&C-сервера. Пейлоад Insekt можно настроить в интерфейсе Alchimist с использованием ряда параметров, включая IP/URL C2, платформу (Windows или Linux), протокол связи (TLS, SNI, WSS/WS), а также определить, будет ли он работать как демон.

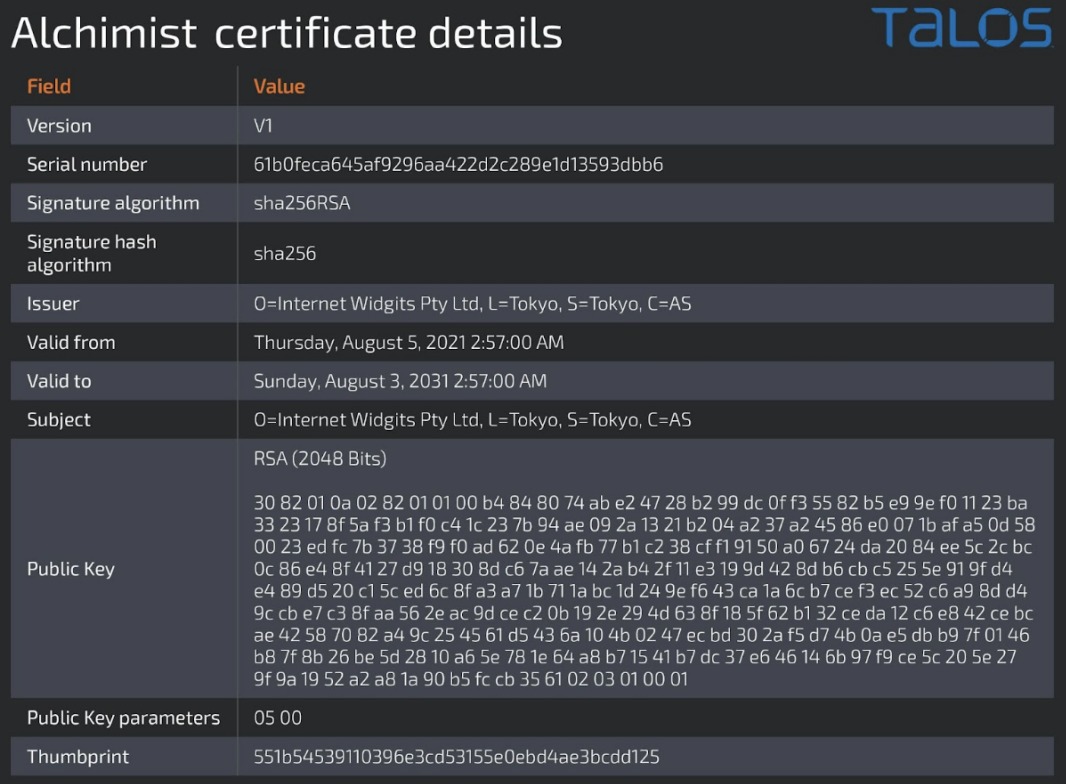

C&C-адрес жестко привязан к сгенерированному имплантату и содержит самозаверенный сертификат, сгенерированный во время компиляции. При этом управляющий сервер пингуется 10 раз в секунду, и если попытки установить соединение не увенчались успехом, малварь повторяет попытку через час.

Исследователи отмечают, что серверы Alchemist лишь передают команды для выполнения, и именно Insekt выполняет их в зараженных системах Windows и Linux. В частности, Insekt способен:

- узнать размеры файлов;

- получить информацию об ОС;

- запускать произвольные команды через cmd.exe или bash;

- обновить текущую версию Insekt;

- запускать произвольные команды от имени другого пользователя;

- «спать» определенное время, которое определяет управляющий сервер;

- начать/остановить создание скриншотов.

Кроме того, Insekt может выступать в качестве прокси (используя SOCKS5), манипулировать ключами SSH, выполнять сканирование портов и IP-адресов, записывать или распаковывать файлы на диск и выполнять шелл-код на хосте.

Хотя пока Insikt не может полноценно работать на macOS, Alchimist закрывает этот пробел с помощью файла Mach-O, написанного на Go, который содержит эксплоит для уязвимости CVE-2021-4034. Alchimist предлагает такой же эксплоит и для Linux, если в системе установлен pkexec.

«Появление готовых наступательных фреймворков, подобных Manjusaka и Alchimist, свидетельствует о популярности инструментов для посткомпроментации, — заключают исследователи. — Вполне вероятно, что из-за высокого уровня распространенности и обнаружения существующих платформ (Cobalt Strike и Sliver), злоумышленники разрабатывают и внедряют новые инструменты, такие как Alchimist, которые поддерживают множество функций и протоколов связи».