Известный банковский троян Ursnif (он же Gozi) превращается в универсальный бэкдор, лишенный типичной для банкеров функциональности. Судя по всему, теперь его операторы намерены сосредоточиться на распространении шифровальщиков и краже данных.

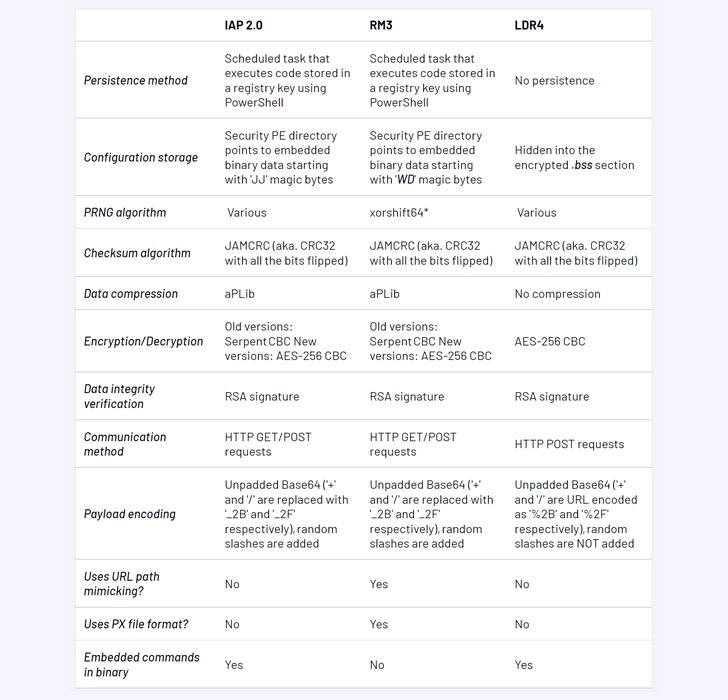

Изменения в коде малвари обнаружили эксперты из компании Mandiant. Они отслеживают новую версию, найденную в июне 2022 года, под кодовым названием LDR4 и считают, что вредонос распространяется теми же злоумышленниками, которые в последние годы поддерживали Ursnif версии RM3.

Распространение Ursnif LDR4 происходит классическим способом: через электронные письма с фейковыми предложениями о работе. Такие послания содержат ссылку на сайт якобы настоящей компании, где жертвам предлагается решить CAPTCHA и загрузить документ Excel с макросом, который извлекает полезную нагрузку малвари с удаленного сервера. Исследователи отмечают, что операторы трояна и ранее использовали эту тактику.

Версия LDR4 поставляется в виде DLL (loader.dll), упакована с использованием криптера и подписана действительными сертификатами. Это помогает малвари избежать обнаружения. При этом все присущие банковскому трояну функции убраны из LDR4, а код вредоноса заметно очищен и упрощен.

После проникновения на машину жертвы обновленный Ursnif собирает данные системных служб из реестра Windows и генерирует ID пользователя и системы. Затем он подключается к управляющему серверу с помощью ключа RSA, записанного в файле конфигурации, и пытается получить список команд для выполнения на хосте.

Версия LDR4 поддерживает следующие команды:

- загрузить модуль DLL в текущий процесс;

- получить состояние реверс-шелла cmd.exe;

- запустите реверс-шелл cmd.exe;

- остановить реверс-шелл cmd.exe;

- перезапустить реверс-шелл cmd.exe;

- выполнить произвольную команду;

- ликвидироваться.

Отмечается, что встроенная система, которая использует удаленный IP-адрес для установки реверс-шелла, не нова, но теперь она интегрирована прямо в бинарник малвари, а не использует дополнительный модуль, как это было раньше. Кроме того, была упразднена система плагинов, так как команда загрузки DLL-модуля в текущий процесс может расширять возможности малвари по мере необходимости. В качестве примера аналитики Mandiant приводят модуль VNC (vnc64_1.dll), который дает LDR4 возможность выполнять атаки на скомпрометированные системы «вручную».

По мнению исследователей, операторы Ursnif решили модернизировать свою малварь, превратив ее в инструмент для первоначального взлома, который открывает дверь в систему для других вредоносных программ. Вероятнее всего, теперь Ursnif ориентирован на сотрудничество с вымогателями, поскольку исследователи заметили на хакерских форумах злоумышленника, который ищет партнеров по распространения вымогателей и Ursnif.