Эксперты Proofpoint обнаружили массовую проблему на американских новостных сайтах. По их словам, злоумышленники используют скомпрометированную инфраструктуру неназванной медиакомпании для развертывания на сайтах СМИ вредоносного JavaScript-фреймворка SocGholish (также известного как FakeUpdates).

«Упомянутая медиакомпания — это фирма, которая предоставляет как видеоконтент, так и рекламу крупным новостным агентствам. Она обслуживает множество различных компаний на разных рынках в Соединенных Штатах», — объясняет Шеррод ДеГриппо (Sherrod DeGripp), вице-президент по исследованию и обнаружению угроз в Proofpoint.

Издание Bleeping Computer, с которым исследователи поделились своими выводами, пишет, что эксперты отлеживают хакерскую группу, стоящую за этими атаками, под идентификатором TA569.

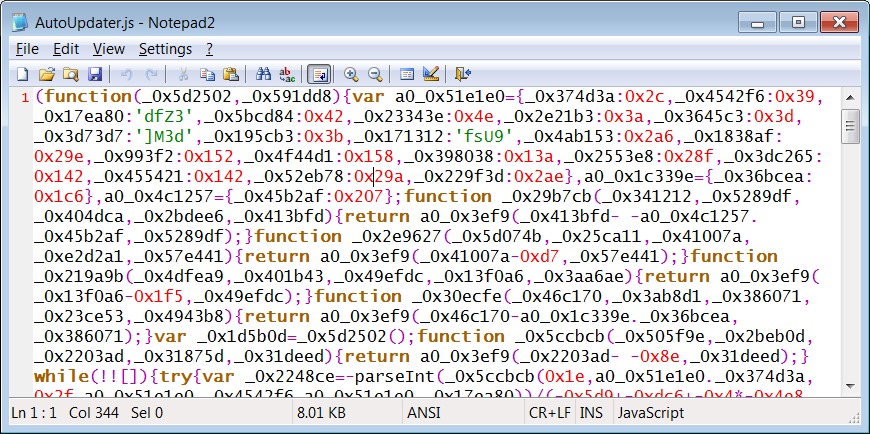

Хакеры внедрили вредоносный код в безобидный файл JavaScript, который загружается на сайты новостных ресурсов. Затем этот файл используется для установки SocGholish, заражающий посетителей скомпрометированных сайтов различной малварью, обычно замаскированной под поддельные обновления браузера, распространяемые в виде ZIP-архивов (например, Chromе.Uрdatе.zip, Chrome.Updater.zip, Firefoх.Uрdatе. zip, Opera.Updаte.zip, Oper.Updte.zip).

«Proofpoint Threat Research обнаружила систематические инъекции, затрагивающие медиакомпанию, которая обслуживает многие крупные новостные агентства. Эта медиакомпания предоставляет своим партнерам контент через Javascript», — сообщает команда Proofpoint Threat Insight в Twitter.

По данным аналитиков, суммарно вредоносное ПО было установлено на сайтах более чем 250 американских новостных агентств, некоторые из которых являются крупными и известными организациями (названия пострадавших ресурсов не раскрываются). Хотя общее количество пострадавших СМИ неизвестно, в Proofpoint заявляют, что среди жертв этой кампании есть ведущие издания из Нью-Йорка, Бостона, Чикаго, Майами, Вашингтона и так далее.

Исследователи говорят, что группировка TA569 и ранее использовала медиа для распространения SocGholish, и эта малварь в итоге может привести к последующим заражениям, включая вымогательские атаки.

«Ситуацию необходимо внимательно отслеживать, поскольку мы заметили, что TA569 повторно заражает одних и те же жертв всего через несколько дней после восстановления», — предупреждают в компании.

Ранее SocGholish использовался небезызвестной русскоязычной группировкой Evil Corp, и обнаруженная в 2020 году вредоносная кампания весьма напоминала текущую. Напомню, что тогда более 30 крупных компаний в США оказались заражены малварью, которая распространялась посредством поддельных предупреждений о необходимости обновить ПО, рассылаемых через десятки скомпрометированных сайтов американских газет. Зараженные таким образом машины позже использовались в качестве точки входа в корпоративные сети, где злоумышленники развертывали вымогателя WastedLocker.

Кроме того, следует сказать, что недавно Microsoft обнаружила использование SocGholish в сетях компаний, зараженных червем Raspberry Robin.