ИБ-эксперты сообщают о взломе хакерской группы Yanluowang, которая скомпрометировала компанию Cisco летом текущего года. По данным специалистов, в сеть утекли внутренние чаты группировки, показывающие, что Yanluowang состоит из русскоязычных участников.

Аналитики KELA пишут, что свежая утечка содержит чаты хак-группы, датированные январем-сентябрем 2022 года, все общение в которых происходило на русском языке. Это интересный нюанс, так как изначально многие полагали, что Yanluowang – китайская хак-группа. Впрочем, некоторое время назад это мнение стало меняться, так как в сентябре хакеров уже связали с Evil Corp.

Исследователи рассказывают, что в чатах можно найти разговоры участников группы, известных под никами saint, killanas, stealer. Считается, что saint возглавляет группировку, killanas занимается кодингом. Причем по информации одних источников, уже удалось вычислить псевдонимы злоумышленников на различных хак-форумах, а по другим данным – членов Yanluowang уже сдоксили полностью, включая их реальные имена, аккаунты в социальных сетях и прочие подробности.

Вот что экспертам уже удалось найти среди «слитых» данных:

- согласно логам чатов, Yanluowang существует как минимум с осени 2021 года, а в одном из разговоров saint упоминает малварь Nyx, которая, похоже, тоже используется его командой;

- из разговора stealer и тестировщика под ником felix можно сделать вывод, что версия малвари Yanluowang для ESXi уже находится в разработке;

- 14 мая 2022 года saint сообщил, что в 2022 году группа «заработала» один миллион долларов США (неясно, шла ли речь об общей сумме выкупов или о наиболее крупном из них).

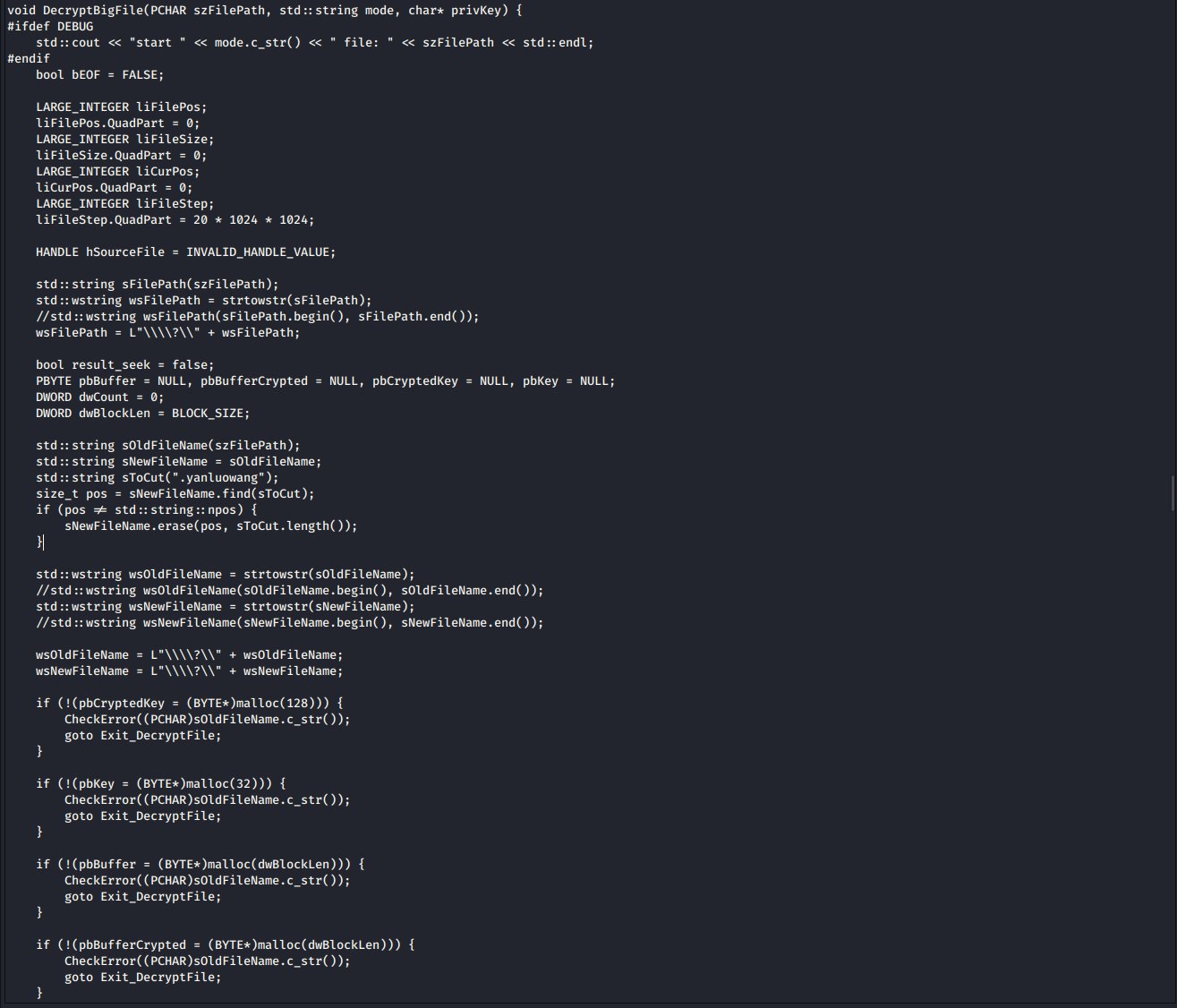

Помимо логов в сети можно найти даже скриншоты, содержащие исходный код процедуры дешифрования вымогателя Yanluowang.

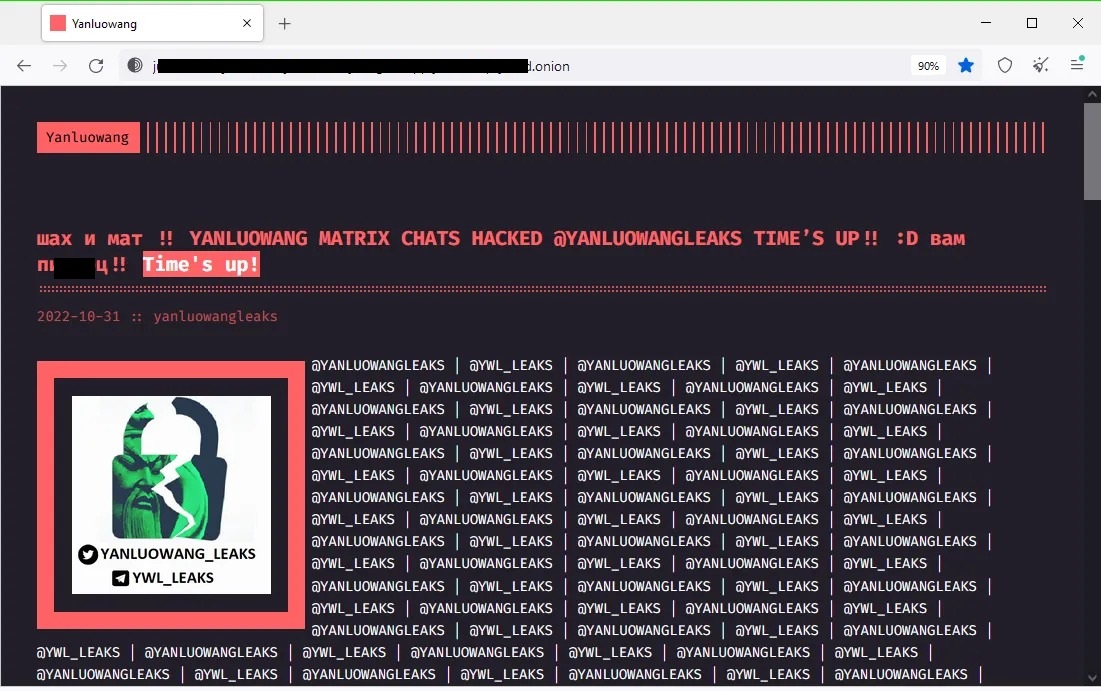

По информации Risky Business, эта утечка, похоже, стала следствием серьезного взлома. Неизвестные не только получили контроль над внутренним чат-сервером Matrix, которым пользовалась группировка, но и скомпрометировали «сайт для утечек» Yanluowang в даркнете. Именно посредством дефейса этого ресурса взломщики заявили о себе, опубликовав новую запись в блоге. Пост содержал ссылки на аккаунты в Telegram и Twitch, где были размещены ссылки на украденные логи чатов.

В настоящее время неясно, кто стоял за взломом, но существует несколько теорий, начиная от классических версий, что это был недовольный бывший участник группировки или неизвестный ИБ-специалист, и заканчивая экзотичной версией, что это была месть службы безопасности Cisco за произошедший в мае взлом.

Как бы то ни было, эксперты уверены, что после такой масштабной компрометации на операциях Yanluowang можно ставить крест, так как другие киберпреступники вряд ли захотят иметь дело со скомпрометированной группировкой, чья операционная безопасность под вопросом.