Эксперты из компании Yuga Labs обнаружили уязвимости в мобильных приложениях для автомобилей Hyundai и Genesis. Кроме того, платформа для «умных» авто SiriusXM, используемая в автомобилях других производителей (Acura, BMW, Honda, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru и Toyota), позволяла удаленно разблокировать авто, запустить двигатель и выполнить другие действия.

Специалист Yuga Labs Сэм Карри (Sam Curry) опубликовал в Twitter два длинных треда (Hyundai, SiriusXM), посвященных проблемам, которые он и его коллеги недавно обнаружили в софте множества различных автомобилей.

MyHyundai и MyGenesis

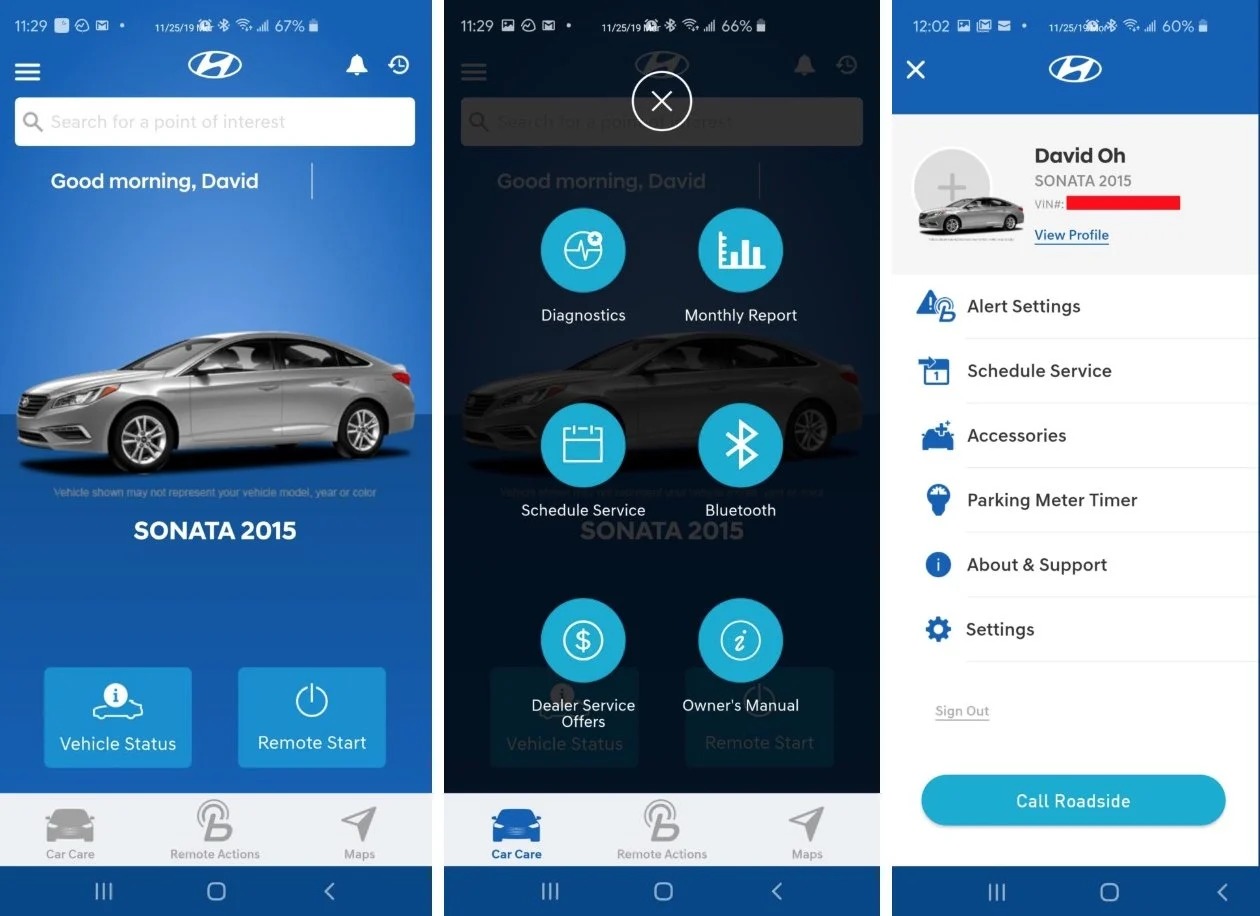

Анализ начался с приложений для автомобилей Hyundai и Genesis (MyHyundai и MyGenesis), которые позволяют аутентифицированным пользователям дистанционно запускать и глушить двигатель, а также блокировать и разблокировать свои автомобили.

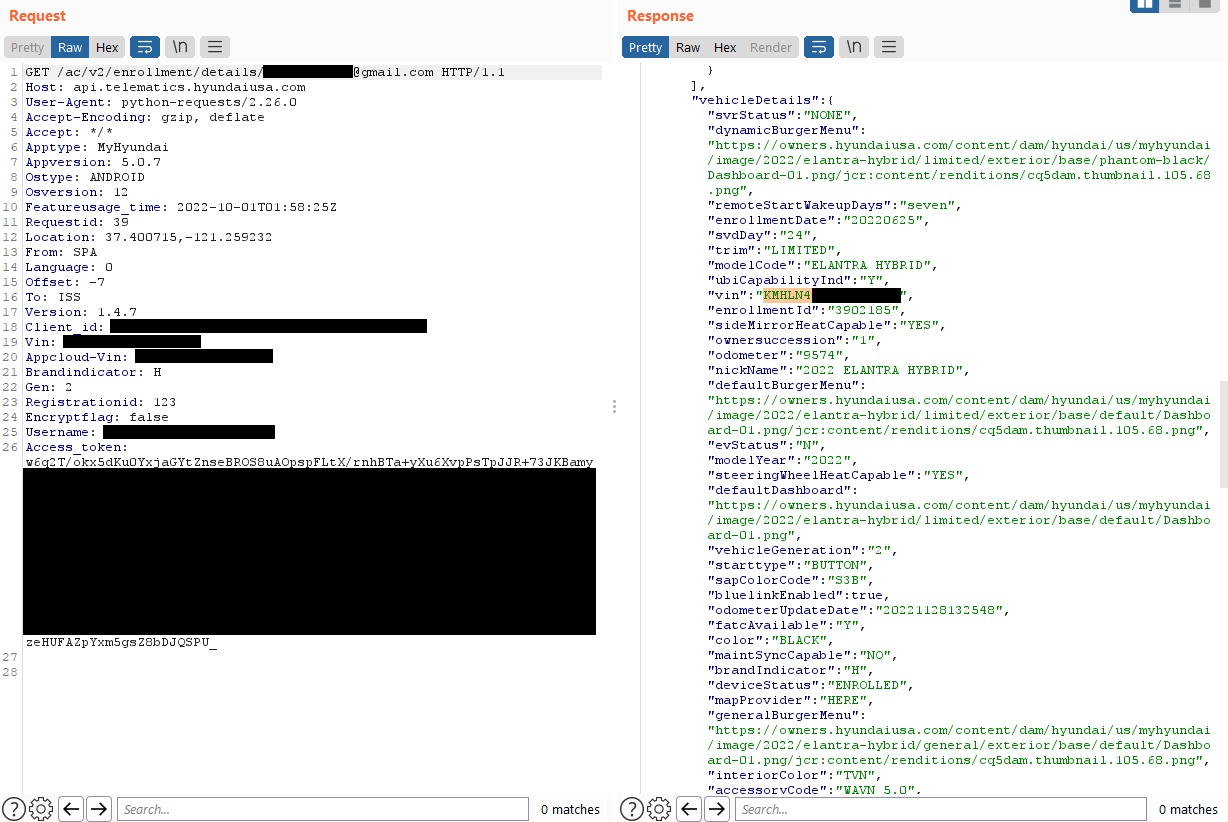

Перехватив и изучив трафик, генерируемый этими приложениями, исследователи сумели извлечь из него вызовы API. Так они обнаружили, что валидация владельца авто основывается только на адресе его электронной почты, который попросту включен в тело JSON POST-запросов. Затем обнаружилось, что MyHyundai, к тому же, не требует подтверждения email-адреса при регистрации.

Опираясь на собранные данные, эксперты создали новую учетную запись, используя адрес электронной почты цели с дополнительным контрольным символом в конце. После этого они отправили HTTP-запрос к эндпойнту Hyundai. Запрос содержал email экспертов в токене JSON и адрес жертвы в теле JSON, что позволило обойти валидацию.

Для проверки своей атаки исследователи попробовали разблокировать автомобиль Hyundai, который имелся в их распоряжении. Атака сработала, и машина успешно разблокировалась. После этого был создан Python-скрипт для автоматизации всех этапов атаки, для работы которого нужно лишь задать адрес электронной почты жертвы. Работу скрипта можно увидеть в ролике ниже.

«Уязвимость была исправлена, и основная проблема заключалась в контроле доступа, затрагивая учетные записи пользователей в самом приложении. Вы могли войти в чью-либо учетную запись, если знали адрес электронной почты [жертвы], и, следовательно, удаленно контролировать/определять местонахождение ее автомобиля», — пишет Карри.

SiriusXM

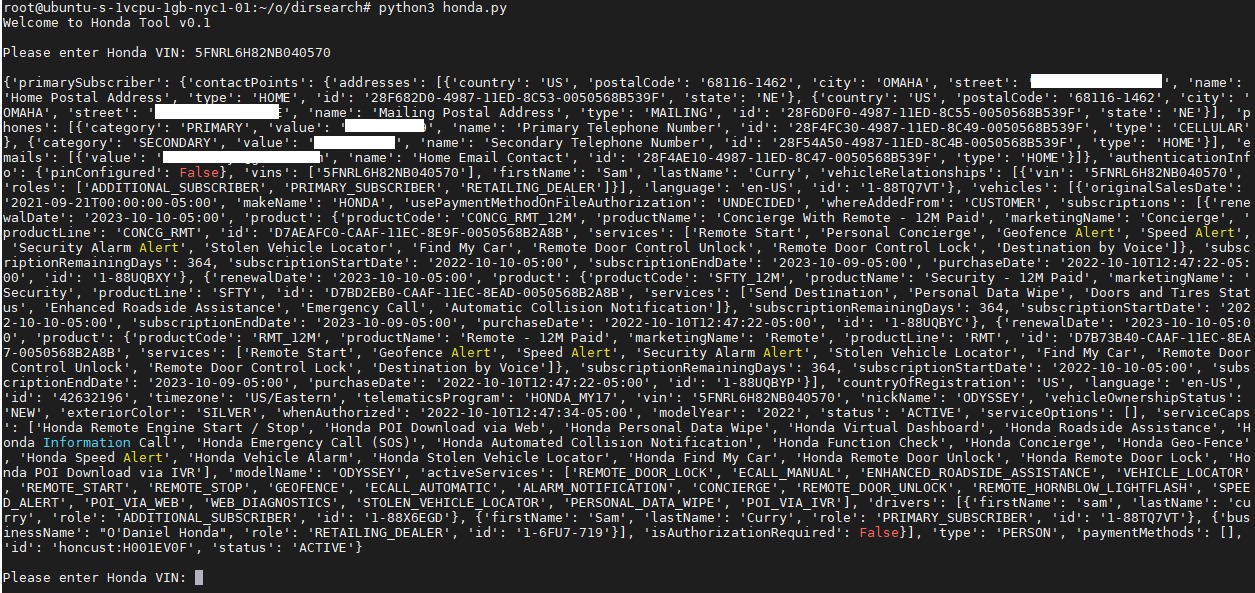

Затем аналитики Yuga Labs переключились на изучение продукции компании SiriusXM, которая, среди прочего, является поставщиком телематических услуг более чем для 15 крупных автопроизводителей. Компания утверждает, что управляет сервисами на примерно 12 млн «подключенных» автомобилей.

Как выяснили эксперты, мобильные приложения Acura, BMW, Honda, Hyundai, Infiniti, Jaguar, Land Rover, Lexus, Nissan, Subaru и Toyota используют SiriusXM для реализации функций удаленного управления автомобилем.

Изучение сетевого трафика из приложения Nissan показало, что можно отправлять поддельные HTTP-запросы эндпойнту, зная только номер VIN конкретного авто. Ответ на такой запрос содержит имя жертвы, номер ее телефона, адрес и сведения об автомобиле. Помимо раскрытия данных, такие запросы могли содержать и команды на выполнение действий с автомобилем. Так, для автомобилей, выпущенных после 2015 года, были возможны: дистанционный запуск и остановка, блокировка, разблокировка, управление работой фар и звуковым сигналом.

При этом эксперты подчеркивают, что VIN практически любого автомобиля можно узнать прямо на парковке (обычно он расположен в нижней части лобового стекла) или на специализированном сайте по продаже автомобилей.

Представители Hyundai уж сообщили СМИ, что обнаруженные Yuga Labs уязвимости не использовались для атак на владельцев авто, а «учетные записи клиентов не были доступны третьим лицам».

«Мы также подчеркиваем, что для использования уязвимости требовалось знать адрес электронной почты, связанный с конкретной учетной записью Hyundai и автомобилем, а также иметь конкретный скрипт, использованный исследователями. Несмотря на это, Hyundai предприняла контрмеры в течение нескольких дней после получения уведомления [об уязвимостях]», — сообщили в компании.

Разработчики SiriusXM также заявили, что найденные специалистами баги не повлияли ни на одного клиента и были устранены через 24 часа после получения отчета. Кроме того, в компании сообщили, что уязвимости были закрыты в рамках bug bounty программы, существующей у SiriusXM уже давно.