Специалисты Positive Technologies рассказали об активности хакерской группировки Cloud Atlas, которая атаковала российский государственный сектор в третьем квартале 2022 года. Отчет компании гласит, что группировка использует сложные тактики и техники, что затрудняет процесс анализа.

Исследователи наблюдают за Cloud Atlas с 2019 года и говорят, что основные цели группировки: Россия, Беларусь, Азербайджан, Турция, Словения. В основном хакеры специализируются на шпионаже и краже конфиденциальной информации

В третьем квартале 2022 года группировка вновь замечена снова, при расследовании одного инцидента, что позволило аналитиками составить более полную картину ее действий. По данным специалистов, новые атаки группировки нацелены на правительственный сектор России. Цель преступников все та же — шпионаж и кража конфиденциальной информации.

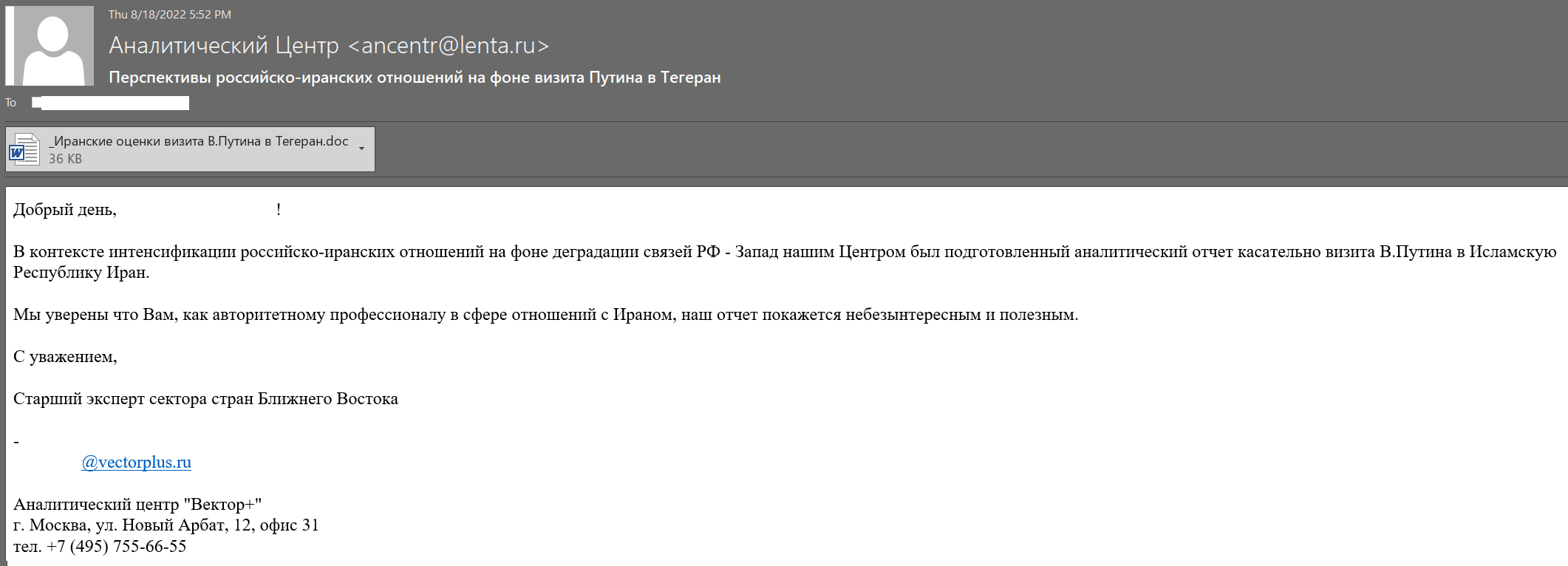

Исходным вектором атак, как правило, выступают фишинговые письма с вредоносными вложениями. Злоумышленники используют в тексте приманки актуальные геополитические проблемы, которые непосредственно связаны с атакуемой ими страной. Обращают на себя внимание и адреса, с которых происходит рассылка. Так, в одной из рассылок 2022 года злоумышленники маскировались под сотрудников известного в России и СНГ новостного портала Lenta.ru (почту с таким доменом позволяет создать Rambler).

«Чаще всего текст берется из СМИ или из общедоступных официальных документов, — комментирует Денис Кувшинов, руководитель отдела исследования угроз ИБ Positive Technologies. — К примеру, в 2019 году в атаке, нацеленной на Азербайджан, использовался текст, связанный с учениями „Нерушимое братство — 2019“ в Таджикистане, а в 2020 при атаках на организации в Республике Беларусь использовался текст, связанный с выборами президента».

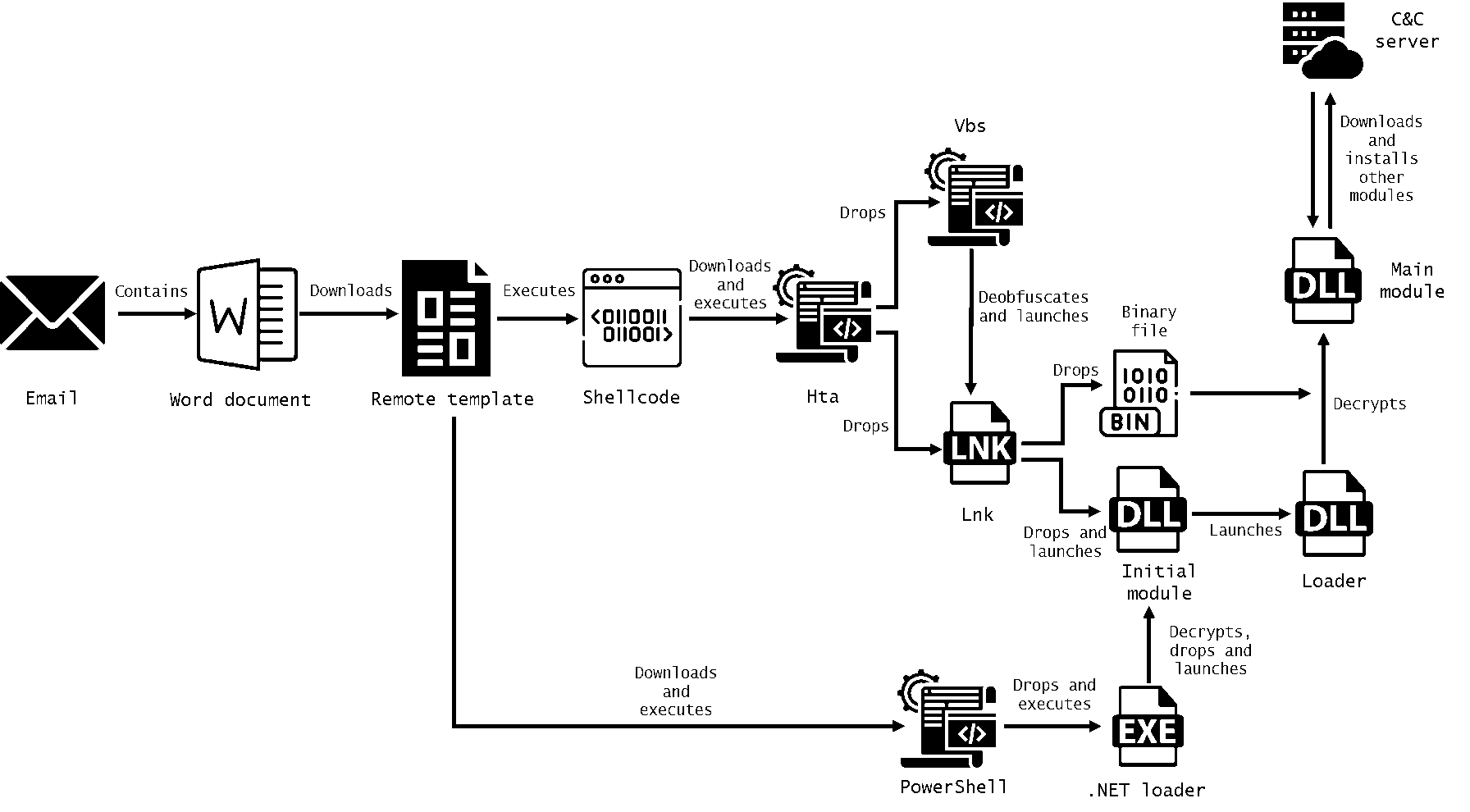

Эксперты выявили сразу несколько цепочек атак Cloud Atlas, которые отличались числом этапов загрузки основной функциональности, а также инструментами, используемыми на каждом из этапов. Особенно подчеркивается сложность детектирования этих атак: группировка старается тщательно скрывать свою малварь от исследователей, проверяя или используя одноразовые запросы на получение полезной нагрузки. Также злоумышленники применяют техники ухода от сетевых и файловых средств обнаружения атак, используя легитимные облачные хранилища, а также документированные возможности ПО, в частности Microsoft Office.

«На начальном этапе анализа ВПО, при расшифровании и передаче управления на загрузчик основной функциональности, все обнаруженные подобные образцы имели достаточно большой размер, а также были обфусцированы, — отмечает Даниил Колосков, старший специалист отдела исследования угроз ИБ Positive Technologies. — При этом сам загрузчик хранился исключительно в памяти процесса и на диске никаким образом не присутствовал. Кроме того, код расшифрования оказался „разбавлен“ различными операциями, очевидно, для усложнения поиска и идентификации процедур декодирования данных. Почти все функции, расшифровывающие загрузчик, содержали большое количество полиморфного кода, используемого для затруднения анализа».

Эксперты прогнозируют, что поскольку группировка Cloud Atlas вновь попала в поле зрения исследователей, она будет продолжать усложнять техники и инструментарий атак, что может негативно сказаться на предприятиях атакуемых отраслей, прежде всего госучреждений РФ, стран Восточной Европы и Азии.