Специалист из компании SafeBreach придумал, как превратить популярные EDR (endpoint detection and response) и антивирусы Microsoft, SentinelOne, TrendMicro, Avast и AVG в вайперы. Для этого эксперт использовал встроенную в защитные продукты функциональность для удаления данных.

Ор Яир (Or Yair) из SafeBreach пишет, что злоумышленники могут эксплуатировать уже существующие в целевой системе защитные решения для своих деструктивных атак. Это позволит сделать атаки более скрытными, а также хакерам не придется получать повышенные привилегии в системах жертв. Кроме того, злоупотребление EDR и антивирусами для уничтожения данных — это хороший способ обхода защитных средств, поскольку возможности для удаления файлов в таких продуктах, это обычное явление, и вряд ли такое поведение привлечет внимание.

«Такой вайпер работает с правами непривилегированного пользователя, но при этом имеет возможность стереть практически любой файл в системе, включая системные файлы, и сделать компьютер полностью недоступным для загрузки. Это происходит без имплементации кода, затрагивающего целевые файлы, что делает вайпер абсолютно необнаружимым», — рассказывает Яир.

Антивирусы и EDR постоянно сканируют файловую систему компьютера на наличие вредоносных файлов, а в случае их обнаружения, пытаются поместить их в карантин или удалить. Кроме того, при включенной защите в режиме реального времени, файл автоматически сканируется при создании, чтобы определить, не является ли он вредоносным, и, если это так, то он удаляется или помещается в карантин.

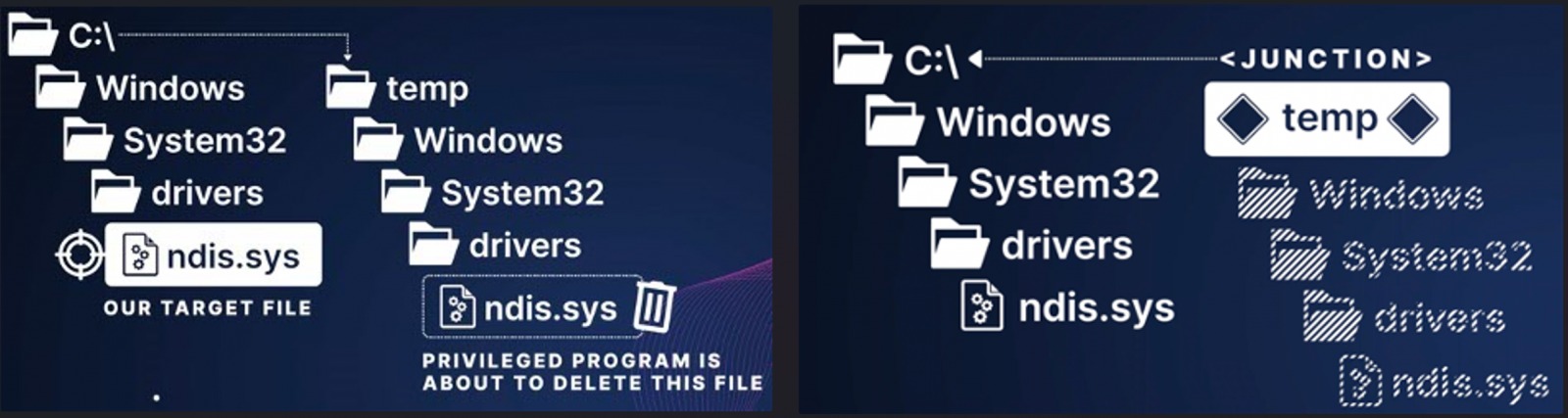

«Есть два основных события, когда EDR удаляет вредоносный файл: сначала EDR идентифицирует файл как вредоносный, а затем удаляет его, — поясняет Яир. — Если бы я мог сделать что-то между этими двумя событиями, внедрить junction, я смог бы указать EDR на другой путь. Такие уязвимости называются time-of-check to time-of-use (TOCTOU)».

Идея Яира заключалась в том, чтобы создать папку C:\temp\Windows\System32\drivers и сохранить в ней Mimikatz в виде ndis.sys. Поскольку Mimikatz обнаруживается большинством EDR-платформ, включая Microsoft Defender, планировалось, что при создании файл будет помечен как вредоносный. Но прежде чем EDR сможет удалить файл, исследователь собирался быстро удалить папку C:\Temp и создавать junction из C:\Temp в C:\Windows. Яир полагал, что в таком случае EDR попытается удалить законный файл ndis.sys, расположенный в C:\Windows\system32\drivers\ndis.sys.

Однако такой подход не сработал, потому как некоторые EDR запрещали дальнейший доступ к файлу, включая удаление, если он оказывался вредоносным. В других случаях EDR обнаруживали удаление вредоносного файла, и поэтому ПО вообще отменяло отложенное стирание файла.

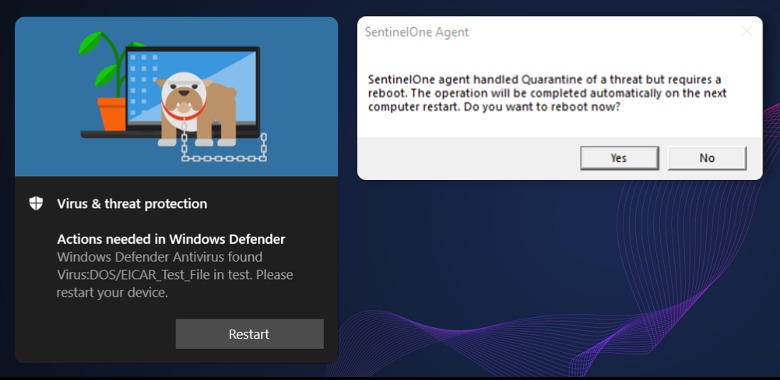

Тогда Яир решил, что можно создать вредоносный файл, сохранить его дескриптор, оставив его открытым, и не определять, каким процессам разрешено записывать/удалять его, чтобы EDR и антивирусы, обнаружившие файл, не могли его стереть. В этом случае (после обнаружения малвари и отсутствия прав на удаление вредоносного файла) защитные инструменты предложили исследователю одобрить перезагрузку системы, которая освободит дескриптор, после чего вредоносный файл станет доступен для удаления.

Команда удаления файла в этом случае записывается в реестр (PendingFileRenameOperations), что действительно приводило к его удалению во время перезагрузки. При этом Windows удаляла файлы «вслепую», следуя junction. Эксперт отмечает, что такой метод эффективен и для обхода функциональности Controlled Folder Access, которая обычно используется для защиты от шифровальщиков. Такая защита не помешает EDR и антивирусам удалять пользовательские файлы.

В итоге исследователь создал эксплоит-вайпер, который получил имя Aikido Wiper. Яир пишет, что он не поддается обнаружению, может быть запущен непривилегированными пользователями для удаления данных в каталогах пользователей-администраторов, а в итоге вообще способен сделать систему непригодной для загрузки.

Яир протестировал свой вайпер против 11 защитных продуктов и обнаружил, что перед такой атакой уязвимы Microsoft Defender, Defender for Endpoint, SentinelOne EDR, TrendMicro Apex One, Avast Antivirus и AVG Antivirus. Не удалось обмануть решения Palo Alto, Cylance, CrowdStrike, McAfee и BitDefender.

В Aikido Wiper эксперт использовал эксплоиты для уязвимостей в Microsoft Defender, Defender для Endpoint и SentinelOne EDR, поскольку их было проще всего реализовать в вайпере. В итоге Яир уведомил о своих выводах всех уязвимым поставщиков (в период с июля по август 2022 года), и к настоящему времени все они уже выпустили патчи.

Обнаруженным проблемам были присвоены следующие идентификаторы: CVE-2022-37971 (Microsoft), CVE-2022-45797 (Trend Micro), а также CVE-2022-4173 (Avast и AVG).

В итоге проблемы были исправлены в следующих версиях защитных продуктов:

- Microsoft Malware Protection Engine — 1.1.19700.2 и новее;

- TrendMicro Apex One — Hotfix 23573 и Patch_b11136 и новее;

- Avast и AVG Antivirus — 22.10 и новее.