Под атаками находится критическая уязвимость в плагине YITH WooCommerce Gift Cards Premium, который используют более 50 000 сайтов. Баг позволяет злоумышленникам установить полный контроль над уязвимым ресурсом.

Плагин YITH WooCommerce Gift Cards Premium позволяет администраторам сайтов продавать подарочные карты в своих интернет-магазинах. В ноябре в нем обнаружили критический баг CVE-2022-45359 (9,8 балла по шкале оценки уязвимостей CVSS), который позволяет неаутентифицированным злоумышленникам загружать файлы на уязвимые сайты (в том числе веб-шеллы, обеспечивающие полный контроль над ресурсом).

Уязвимость затрагивает все версии плагина вплоть до 3.19.0. Патч появился еще в составе версии 3.20.0, но с тех пор производитель уже выпустил версию 3.21.0, и теперь настоятельно рекомендует обновляться именно до нее.

Аналитики Wordfence сообщают, что многие сайты, к сожалению, до сих пор используют уязвимую версию плагина, и это не ускользнуло от внимания хакеров. Эксплуатация бага идет полным ходом: злоумышленники используют уязвимость для загрузки бэкдоров, удаленного выполнения кода и захвата чужих сайтов.

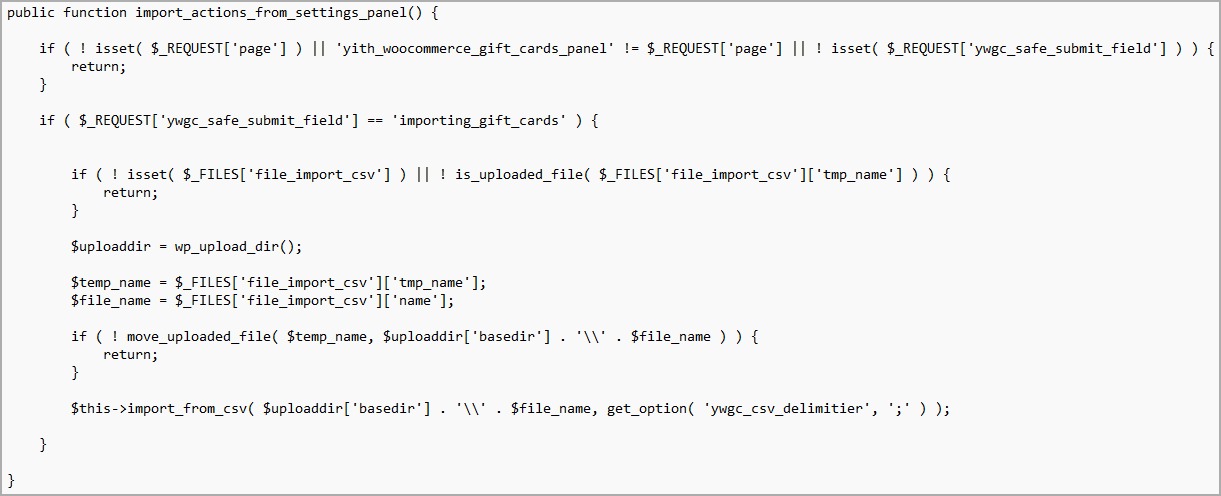

Специалисты реконструировали эксплоит, который используют хакеры, и пишут, что корень проблемы заключается в функции import_actions_from_settings_panel, которая связана с хуком admin_init. Кроме того, эта функция не выполняет проверки CSRF и capability, что в итоге позволяет отправлять POST-запросы в /wp-admin/admin-post.php для загрузки вредоносных исполняемых PHP-файлов на сайт.

В логах это отображается как unexpected POST-запросы с неизвестных IP-адресов.

Wordfence выянила, что злоумышленники загружали на уязвимые сайты следующие файлы:

- php/1tes.php: загружает в память копию файлового менеджера marijuana shell из удаленного источника (shell.prinsh[.]com);

- php: простой файл загрузчика;

- php: защищенный паролем бэкдор.

Аналитики пишут, что большинство атак произошло в ноябре, прежде чем администраторы успели исправить уязвимость, но второй пик взломов произошел 14 декабря 2022 года.

Одним из основных источников атак был IP-адрес 103.138.108.15, с которого было предпринято 19 604 попытки взлома 10 936 сайтов. За ним следует IP-адрес 188.66.0.135, с которого было совершено 1220 атак на 928 сайтов.

Так как атаки продолжаются до сих пор, эксперты рекомендую администраторам как можно скорее обновить YITH WooCommerce Gift Cards Premium до версии 3.21.