Группа ученых из пяти американских университетов разработала side-channel атаку EarSpy, с помощью которой можно прослушивать устройства на Android: распознать пол и личность звонящего, а также частично разобрать содержимое разговора. Прослушку предлагается осуществлять при помощи датчиков движения, которые способны улавливать реверберацию динамиков мобильных устройств.

Атаку EarSpy представили эксперты из Техасского университета A&M, Технологического института Нью-Джерси, Темпльского университета, Дейтонского университета, а также Ратгерского университета. Они рассказали, что ранее подобные side-channel атаки уже изучались, но несколько лет назад динамики смартфонов были признаны слишком слабыми, чтобы генерировать достаточную для подслушивания вибрацию.

В современных смартфонах используются более мощные стереодинамики (по сравнению с моделями прошлых лет), которые обеспечивают лучшее качество звука и более сильные вибрации. Точно так же в современных устройствах используются более чувствительные датчики движения и гироскопы, способные регистрировать даже мельчайшие нюансы работы динамиков.

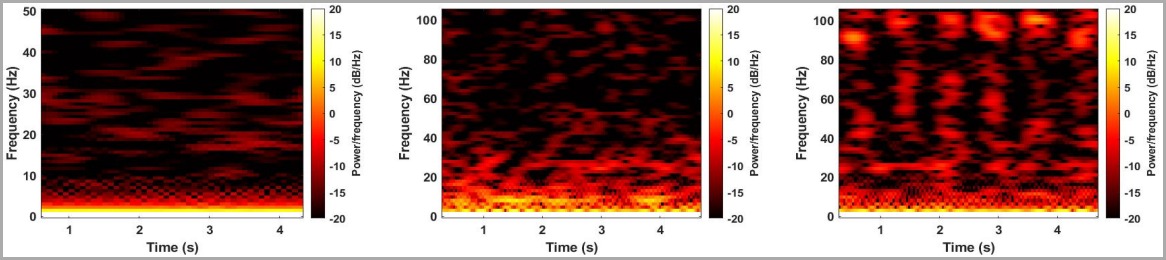

Наглядное доказательство этих слов можно увидеть на иллюстрации ниже, где работа динамиков OnePlus 3T 2016 года выпуска едва заметна на спектрограмме и сравнивается со стереодинамики OnePlus 7T 2019 года выпуска, которые очевидно позволяют извлечь значительно больше данных.

В своих экспериментах исследователи использовали устройства OnePlus 7T и OnePlus 9, а также различные наборы предварительно записанных звуков, которые воспроизводились через динамики устройств. Также специалисты использовали в работе стороннее приложение Physics Toolbox Sensor Suite для сбора показаний акселерометра во время имитации вызова, а затем передавали их в MATLAB для анализа.

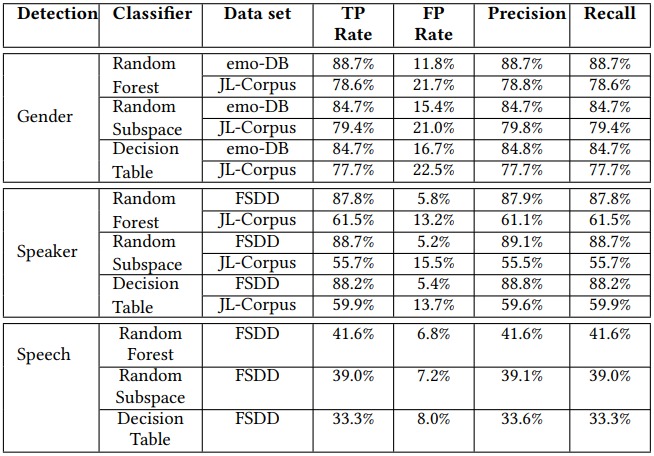

Алгоритм машинного обучения тренировали с использованием легкодоступных наборов данных для распознавания речи, идентификации вызывающего абонента и определения пола. В итоге данные, полученные в результате тестов, варьировались в зависимости от использованного набора данных и устройства, но в целом эксперименты исследователей дали многообещающие результаты и доказали, что такая прослушка возможна.

Например, точность определения пола звонящего на OnePlus 7T колебалась от 77,7% до 98,7%, классификация идентификатора вызывающего абонента колебалась от 63,0% до 91,2%, а распознавание речи удавалось с точностью от 51,8% до 56,4%.

На устройстве OnePlus 9 точность определения пола превысила 88,7%, зато идентификация вызывающего абонента упала в среднем до 73,6%, а распознавание речи и вовсе показало результат от 33,3% до 41,6%.

Исследователи признают, что значительно снизить эффективность атаки EarSpy может громкость, которую пользователи сами выбирают для динамиков своих устройств. То есть низкая громкость динамика вполне может помешать реализации прослушки в целом.

Кроме того, на реверберации и получаемый результат заметно влияют расположение аппаратных компонентов устройства и плотность сборки, а также точность данных снижают движение пользователя и вибрации, вызванные окружающей средой.

Напомню, что в одном из исследований прошлых лет использовалось PoC-приложение Spearphone, которое так же злоупотребляло доступом к акселерометру и анализировало реверберации, возникающие во время телефонных разговоров. Однако тогда эксперты использовали громкую связь, за счет чего точность определения пола и идентификатора вызывающего абонента достигала 99%, а точность распознавания речи — 80%.

Авторы EarSpy резюмируют, что производители телефонов должны обеспечивать стабильный уровень звукового давления во время телефонных разговоров, а также размещать датчики в корпусе таким образом, чтобы внутренние вибрации не влияли на них или оказывали минимально возможное воздействие.