Создатели малвари ESXiArgs, атакующей серверы VMware ESXi, обновили своего вредоноса. Теперь вымогатель шифрует больше данных, что значительно усложняет или делает невозможным восстановление зашифрованных виртуальных машин своими силами.

Напомню, что тысячи серверов VMware ESXi оказались взломаны новым вымогателем ESXiArgs в рамках масштабной хакерской кампании еще на прошлой неделе. Атакующие использовали уязвимость двухлетней давности (CVE-2021-21974), которая позволяла им выполнять удаленные команды на уязвимых серверах через OpenSLP (порт 427).

При этом разработчики VMware подчеркивали, что хакеры точно не используют какие-либо уязвимости нулевого дня, а OpenSLP после 2021 года вообще отключен по умолчанию. То есть злоумышленники нацеливались на продукты, которые «значительно устарели», и таких нашлось немало. По информации экспертов, взлому подверглись порядка 2800 серверов (на прошлой неделе и вовсе насчитали около 3200).

Но несколько дней назад казалось, что все уже позади: эксперты Агентства по кибербезопасности и защите инфраструктуры, организованного при Министерстве внутренней безопасности США (DHS CISA) представили скрипт для самостоятельного восстановления зашифрованных серверов VMware ESXi.

Дело в том, что хотя многие устройства были зашифрованы, эксперты писали, что вредоносная кампания ESXiArgs в целом не увенчалась успехом, так как малварь лишь частично шифровала большие файлы и, в частности, злоумышленникам не удалось зашифровать flat-файлы, где хранятся данные виртуальных дисков. В итоге администраторы получали возможность расшифровать пострадавшие серверы, восстановив свои виртуальные машины и данные бесплатно.

Однако радость оказалась преждевременной. Журналисты Bleeping Computer сообщают, что началась вторая волна заражений ESXiArgs, и теперь хакеры используют улучшенную процедуру шифрования, которая шифрует гораздо больше данных в крупных файлах.

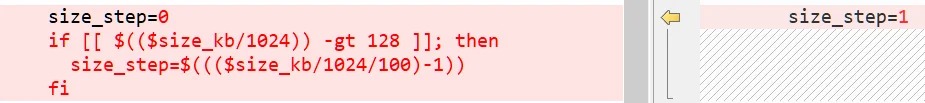

Так, раньше вредонос использовал скрипт encrypt.sh и следующую формулу (слегка измененную для удобочитаемости), чтобы определить, какой size_step нужно использовать: size_step=((($size_in_kb/1024/100)-1)). Теперь же шифратор вредоноса не изменился, но из скрипта encrypt.sh оказался удален сложный расчет size_step. В новой версии он попросту установлен в значение «1».

ИБ-эксперт Майкл Гиллеспи сообщил журналистам, что это изменение заставит малварь чередовать шифрование 1 МБ данных и пропуск 1 МБ данных. Таким образом, во всех файлах размером более 128 МБ теперь будут зашифрованы 50% данных, что, скорее всего, сделает их непригодными для восстановления.

Отметим, что ранее для файлов размером 450 ГБ и больше, объем пропущенных данных резко возрастал, size_step становится равен 4607, то есть шифрование 1 МБ чередовалось с пропуском 4,49 ГБ данных. Благодаря этому и становилась возможной работа инструментов для восстановления.

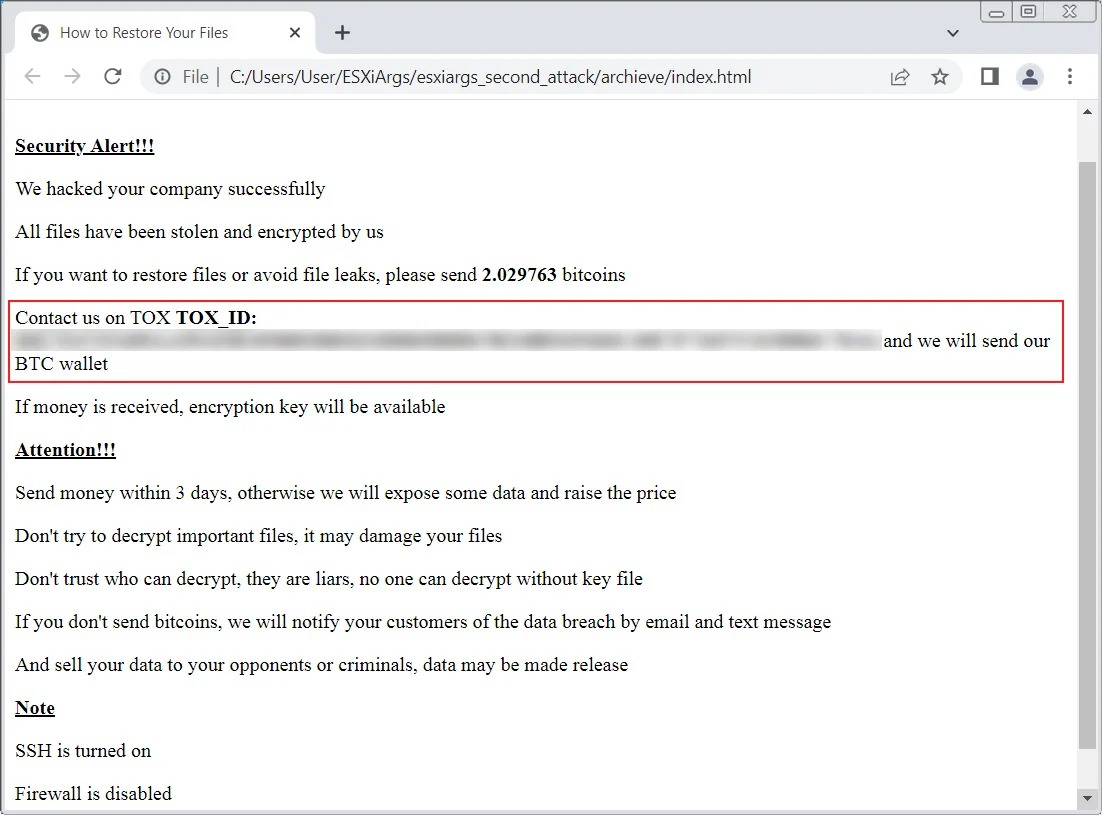

Также было замечено, что обновленная версия ESXiArgs оставляет немного видоизмененную версию записки с требованием выкупа: в текст теперь не включен биткоин-адрес, и жертве обещают предоставить его позже. Судя по всему, хакеры заметили, что адреса их кошельков были собраны и отслеживаются ИБ-специалистами.

Bleeping Computer предупреждает и еще об одном тревожном сигнале. Некоторые жертвы шифровальщика сообщают, что SLP на их сервере точно был отключен, однако это не помешало злоумышленникам взломать его. Также теперь пострадавшие не обнаруживают в своих системах бэкдор vmtool.py, замеченный в предыдущих атаках.