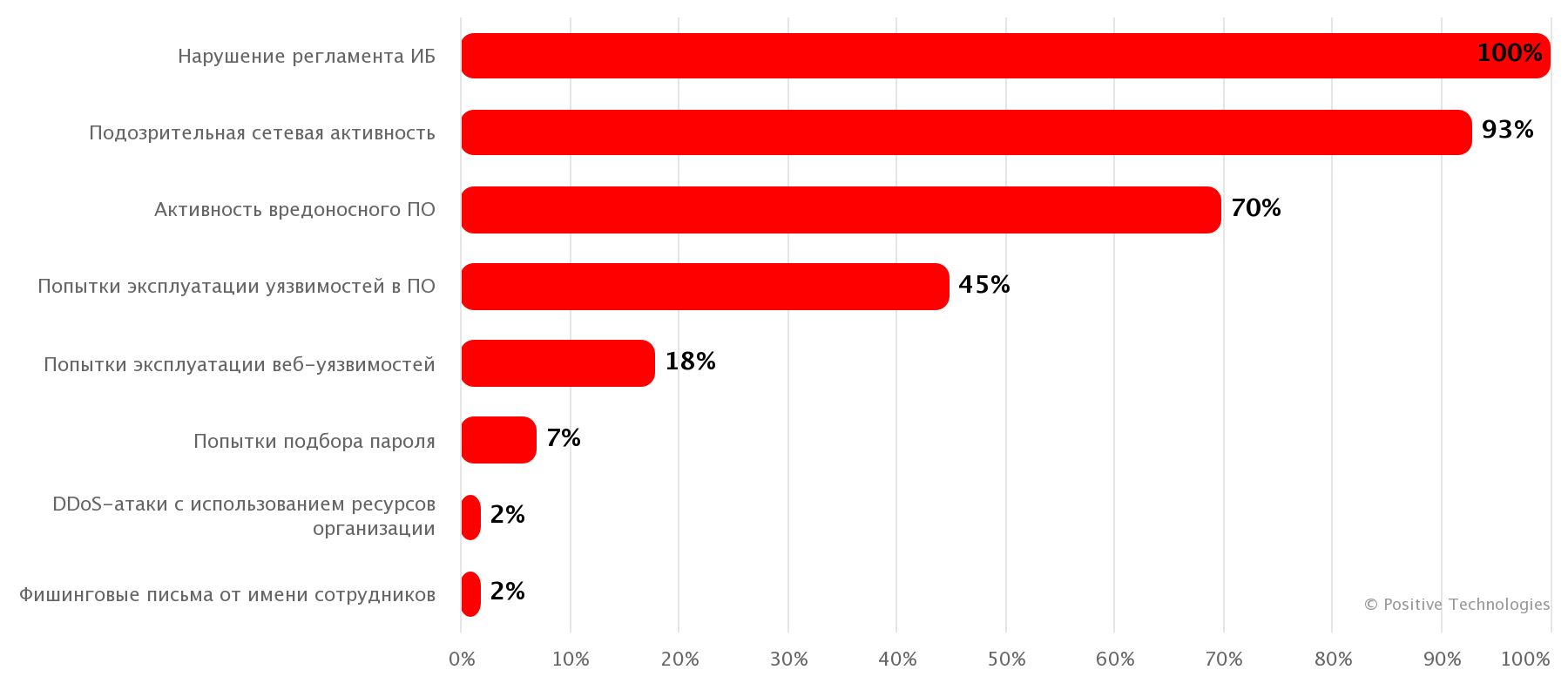

Эксперты Positive Technologies провели исследование по выявлению сетевых атак и нежелательной активности в трафике. Согласно результатам анализа, в 100% организаций обнаружены нарушения регламентов информационной безопасности, которые могли быть использованы злоумышленниками.

Аналитики изучили результаты пилотных проектов, проведенных в 60 компаниях, где была использована система глубокого анализа трафика PT Network Attack Discovery (PT NAD). Согласно полученным результатам, во всех исследованных компаниях были выявлены нарушения регламентов ИБ и обнаружены такие инциденты, как использование незащищенных протоколов (97% компаний) и программного обеспечения для удаленного доступа (72%).

В некоторых организациях было обнаружено использование сразу нескольких незащищенных протоколов. В таких случаях злоумышленники могли бы перехватить информацию (например, учетные данные), которая передается по открытым протоколам. Среди ПО для удаленного доступа в организациях, где проводились пилотные проекты, чаще всего использовались TeamViewer (70%), AnyDesk (52%) и Ammyy Admin (23%).

Для минимизации угроз, связанных с использованием средств удаленного доступа, эксперты рекомендуют использовать только один вид такого ПО (актуальной версии) и разграничивать права локальных и удаленных пользователей.

В 70% компаний была обнаружена активность малвари. Чаще всего в сетевом трафике обнаруживались следы работы майнеров, вредоносного ПО для удаленного управления и шифровальщиков.

Исследователи пришли к выводу, что по-прежнему актуален и опасен шифровальщик WannaCry, активность которого была замечена в каждой пятой компании. Среди шпионского ПО наиболее популярны Agent Tesla (он встретился в четырех компаниях) и Formbook (в трех организациях). В двух промышленных компаниях были обнаружены сразу несколько образцов малвари для удаленного управления и шпионажа, что указывает либо на несколько фактов компрометации, независимых друг от друга, либо на загрузку дополнительных модулей. В одной финансовой организации были выявлены сразу четыре программы для шпионажа и кражи учетных данных.

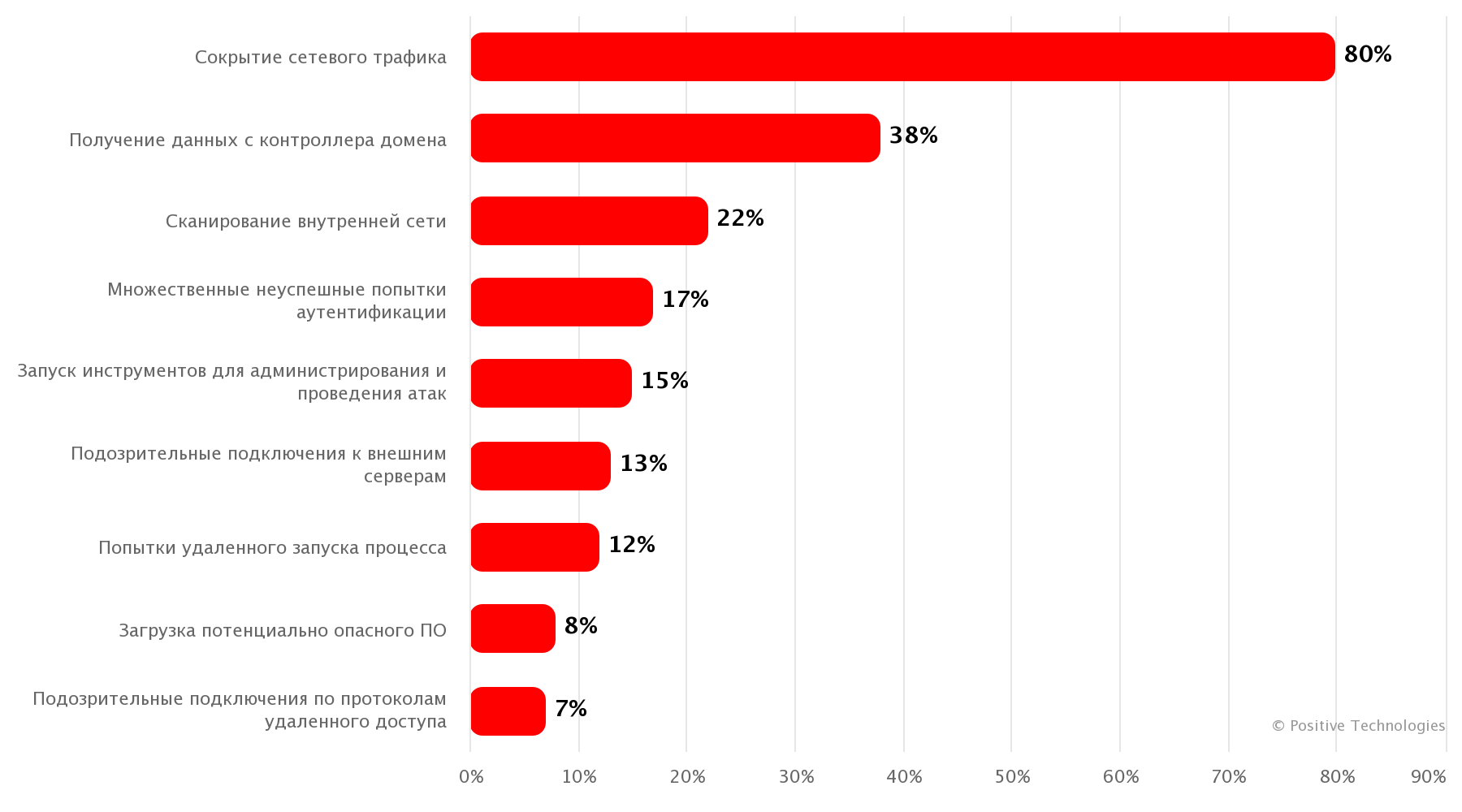

Подозрительная сетевая активность, к которой относятся сокрытие трафика, получение данных с контроллера домена, запуск средств сетевого сканирования, зафиксирована в 93% исследованных организаций.

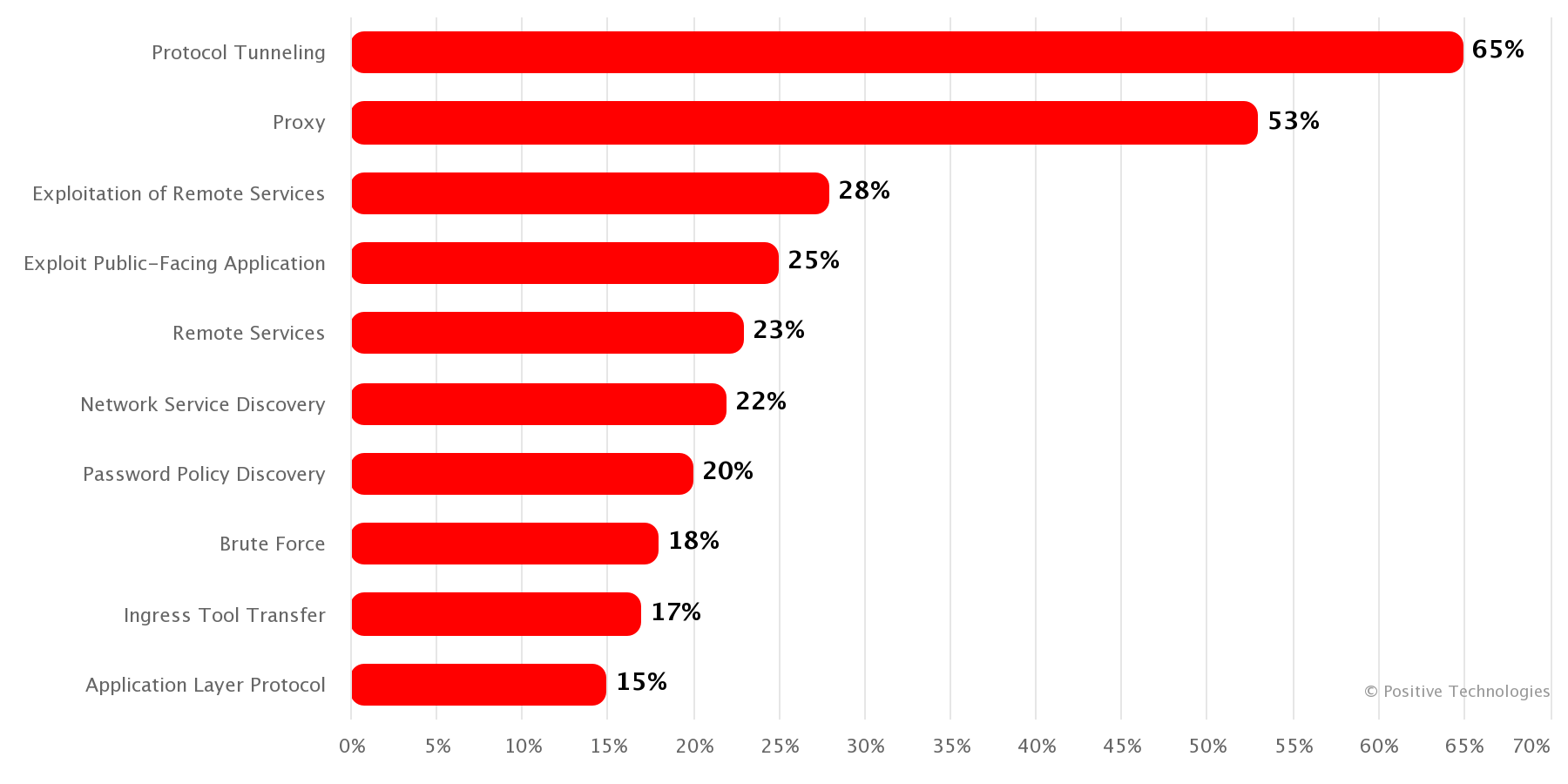

«Сокрытие сетевого трафика — одна из основных техник, которые были выявлены при анализе трафика: в 65% случаев было обнаружено туннелирование, а в 53% — прокси, — говорит аналитик исследовательской группы Positive Technologies Федор Чунижеков. — Для незаметного перемещения по сети и коммуникации с управляющими серверами злоумышленники могут использовать подключения к узлам Tor (выявлены в 47% компаний), VPN (OpenVPN — в 28% компаний) или нестандартные библиотеки для подключения по протоколу SSH, который часто используется администраторами для удаленного доступа к ресурсам».

В 17% компаний были выявлены множественные неудачные попытки аутентификации. По данным специалистов, они могут свидетельствовать о попытках перемещения по узлам внутри периметра и продвижения по ресурсам инфраструктуры. Главная опасность таких атак заключается в том, что могут быть скомпрометированы учетные записи пользователей критически важных систем и администраторов домена. Отмечается, что обычный брутфорс оказался эффективен во всех пентестах, проведенных экспертами компании в 2021–2022 годах.