Продолжают выясняться все более неприятные подробности взлома менеджера паролей LastPass, о котором впервые сообщили в прошлом году. Теперь в компании заявили, что те же самые злоумышленники скомпрометировали домашний компьютер одного из сотрудников и в результате воровали данные из облачного хранилища LastPass в Amazon AWS в течение двух месяцев.

Напомню, что в декабре 2022 года разработчики LastPass сообщили, что неизвестные злоумышленники взломали облачное хранилище компании и получили доступ к данным клиентов. Примечательно, что для этого взлома хакеры использовали данные, украденные у компании ранее, во время предыдущей атаки, которая произошла в августе 2022 года.

При этом в декабре сообщалась, что от этого взлома пострадали не только корпоративные данные, но и данные клиентов, включая хранилища паролей, которые теоретически могли быть взломаны.

Теперь представители LastPass опубликовали новые подробности этой череды взломов, и оказалось, что дела обстоят даже хуже, чем предполагалось ранее.

По словам специалистов компании, атакующие использовали украденную в ходе августовского инцидента информацию, а также данные, полученные во время другого взлома, и RCE-уязвимость в стороннем пакете мультимедийном ПО (по данным СМИ, речь идет о Plex) для установки кейлоггера на компьютер старшего DevOps-инженера LastPass.

В компании называют произошедшее второй скоординированной атакой, нацеленной на получение доступа к зашифрованным бакетам LastPass в Amazon S3. Поскольку только четыре инженера имели доступ к нужным ключам дешифрования, злоумышленники целенаправленно атаковали одного из них. Как уже было сказано выше, атака удалась, и в результате на личную машину разработчика был установлен кейлоггер.

«Злоумышленники сумели перехватить мастер-пароль сотрудника по мере его ввода, после того, как сотрудник прошел мультифакторную аутентификацию, и получили доступ к корпоративному хранилищу LastPass, — гласит отчет компании. — Затем злоумышленники экспортировали записи корпоративного хранилища и содержимое общих папок, где хранились зашифрованные защищенные заметки с ключами доступа и расшифровки, необходимыми для доступа к производственным бэкапам в AWS S3 LastPass, другим облачным ресурсам и некоторым связанным с ними критическим резервным копиям БД».

Использование реальных учетных данных одного из сотрудников затруднило обнаружение действий атакующих. В результате хакеры сохраняли доступ и воровали данные с серверов облачного хранилища LastPass в период с 12 августа 2022 года по 26 октября 2022 года.

Аномалию обнаружили лишь после предупреждений, полученных от AWS GuardDuty, когда злоумышленники попытались использовать роли Cloud Identity and Access Management (IAM) для выполнения несанкционированных действий.

В своем заявлении компания подчеркивает, что с тех пор обновила систему безопасности, ввела ротацию конфиденциальных учетных данных, а также ключей и токенов аутентификации, отозвала ряд сертификатов, добавила дополнительные логи и предупреждения, а также в целом стала придерживаться более строгих политик безопасности.

К своему заявлению представители LastPass приложили список украденных хакерами данных. Благодаря этому выяснилось, что помимо прочего, атакующие имели доступ к ключам шифрования для резервных копий хранилищ клиентов.

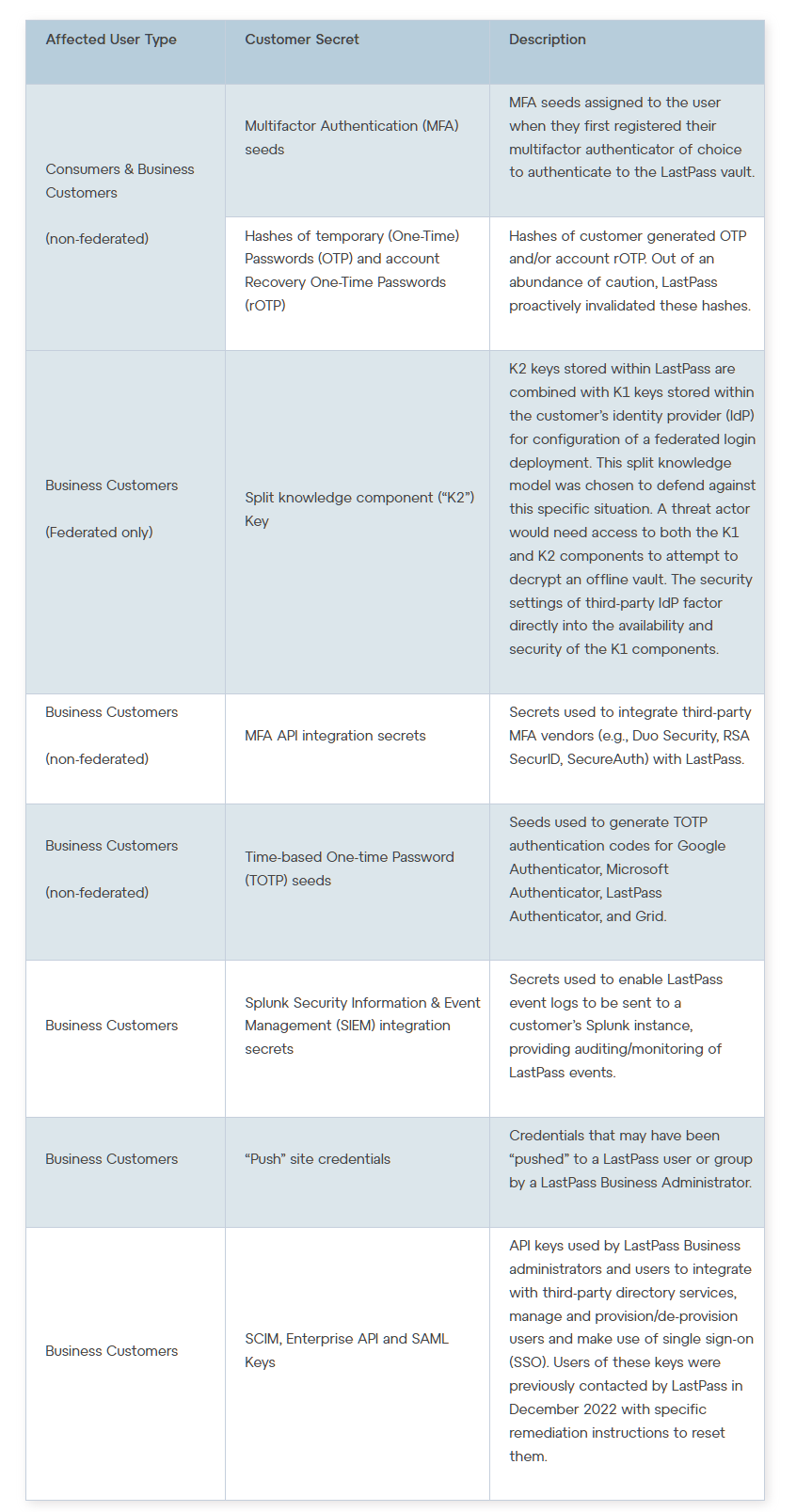

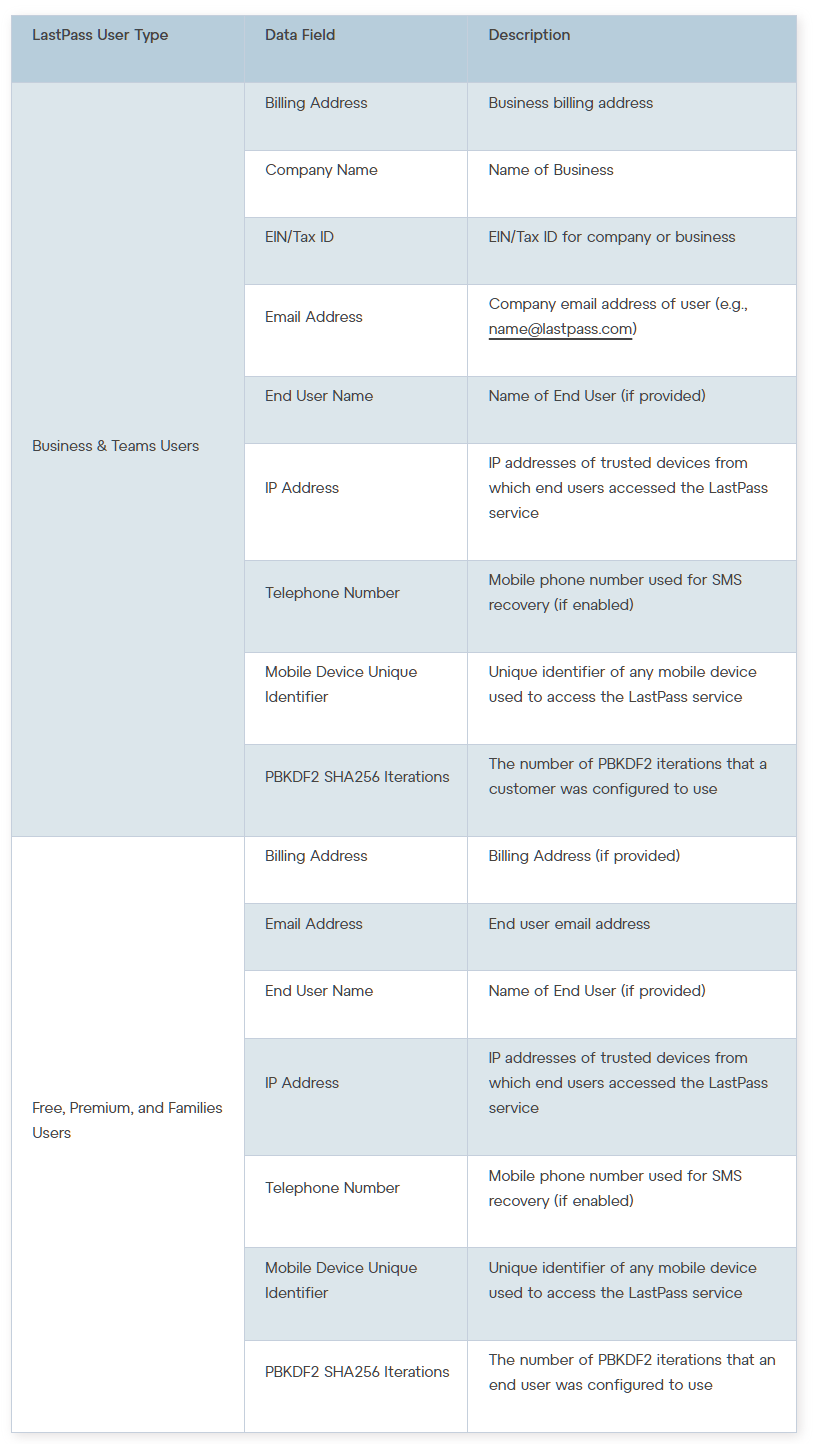

В целом клиенты LastPass могли пострадать в разной степени, так как украденных данных было много: начиная от seed’ов многофакторной аутентификации (MFA), секретов интеграции API MFA и заканчивая K2-ключами бизнес-клиентов, а также метаданными клиентов и резервными копиями всех данных хранилищ клиентов.

При этом стоит отметить, что все эти публикации весьма сложно найти, так как ни одна из них не попала в поисковые системы, поскольку компания добавила HTML-теги <meta name="robots" content="noindex">, чтобы предотвратить их индексацию. Так, СМИ обнаружили, что компания обнародовала целый ряд документов, включая PDF-файл с обновленными данными об инциденте, а также инструкции для пользователей бесплатной, платной и семейной версий и администраторов LastPass Business.