Разработчики Fortinet предупредили, что исправленная на прошлой неделе уязвимость в FortiOS (CVE-2022-41328) использовалась злоумышленниками в таргетированных атаках на правительственные и связанные с правительством организации.

7 марта 2023 года Fortinet выпустила патчи, устраняющие серьезную уязвимость CVE-2022-41328, которая позволяла злоумышленникам выполнять произвольный код и команды. Эта проблема относится к типу path traversal (обход каталога), и в компании предупреждали, что в FortiOS этот баг может позволить привилегированному злоумышленнику читать и записывать произвольные файлы с помощью специально подготовленных CLI-команд.

В список уязвимых продуктов вошли FortiOS версий 6.4.0-6.4.11, FortiOS версий 7.0.0-7.0.9, FortiOS версий 7.2.0-7.2.3 и все версии FortiOS 6.0 и 6.2.

В исходном отчете компании не упоминалось о том, что эта уязвимость представляла собой 0-day и активно применялась в хакерских атаках еще до выхода патчей. Теперь же инженеры Fortinet сообщили, что эксплоиты CVE-2022-41328 уже использовались для взлома и отключения устройств FortiGate, принадлежащих одному из ее клиентов.

Сообщается, что все скомпрометированные устройства Fortigate отключились с ошибкой «System enters error-mode due to FIPS error: Firmware Integrity self-test failed» и не смогли загрузиться снова.

По информации Fortinet, злоумышленники скомпрометировали уязвимые устройства FortiGate с помощью FortiManager в сети жертвы, так как все устройства прекратили работу одновременно, все были скомпрометированы одинаковым образом, а path traversal эксплоит был применен одновременно с выполнением скриптов через FortiManager.

«Эксплоит позволял загружать произвольные файлы в FortiGate через TFTP-сервер по указанному пути», — объясняют в Fortinet. Предполагается, что таким способом злоумышленники пытались подменить легитимную Linux-утилиту и запустить ее с помощью командной строки.

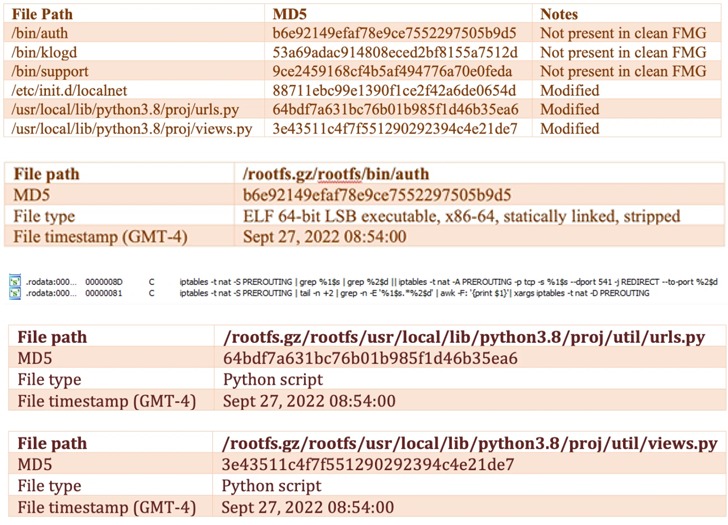

Дальнейший анализ инцидента показал, что злоумышленники модифицировали образ прошивки (sbin/init), включив в него новую полезную нагрузку (/bin/fgfm), чтобы та всегда запускалась до начала процесса загрузки. Малварь предназначалась для установления связи с удаленным сервером для загрузки файлов, хищения данных со взломанного хоста и предоставления удаленного шел-доступа.

Утверждается, что изменения, внесенные в прошивку, предоставили злоумышленникам постоянный доступ и контроль, не говоря уже об отключении проверки прошивки при запуске.

В Fortinet подчеркивают, что атака была таргетированной и направленной на правительственные или связанные с правительством организации.

Инженеры компании пишут, что учитывая сложность эксплоита, злоумышленники явно «глубоко разбираются в FortiOS и железе», а также обладают расширенными возможностями для реверс-инжиниринга различных аспектов FortiOS.