Специалисты Google предупредили, что китайская «правительственная» хак-группа APT41 злоупотребляет red team инструментом GC2 (Google Command and Control). По данным экспертов, GC2 использовался в атаках на тайваньские СМИ и неназванную итальянскую рекрутинговую компанию.

В Google Threat Analysis Group (TAG) эту кампанию связывают с хакерской группой HOODOO, которая также известна под именами APT41, Barium, Bronze Atlas, Wicked Panda и Winnti. Обычно эта группировка нацелена на широкий спектр отраслей в США, странах Азии и Европы.

Google Command and Control, представляет собой опенсорсный проект, написанный на Go и разработанный специально для red team.

«Эта программа разработана для обеспечения управления и контроля, которые не требуют какой-либо конкретной настройки (например, личного домена, VPS, CDN и так далее) во время действий red team операций, — гласит описание в официальном репозитории проекта на GitHub. — Кроме того, программа будет взаимодействовать только с доменами Google (*.google.com), чтобы затруднить обнаружение».

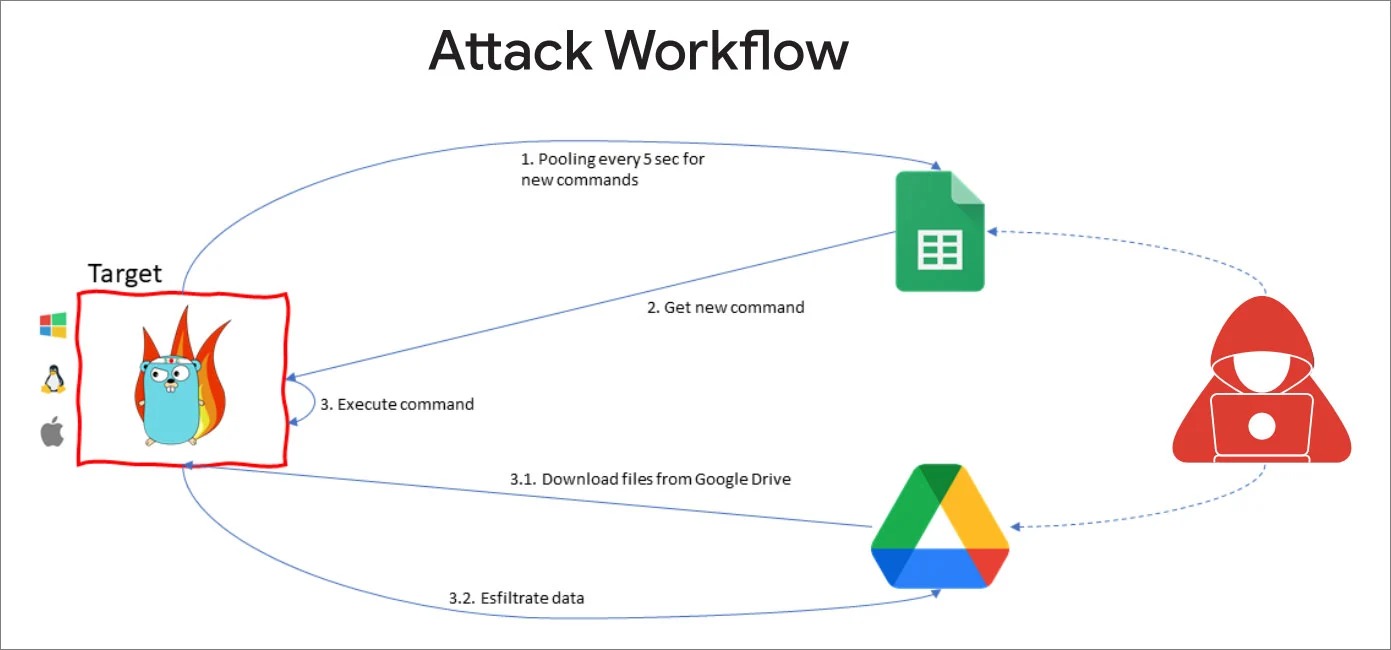

По сути, проект состоит из агента, который развертывается на скомпрометированных устройствах, а затем подключается к URL-адресу Google Sheets, чтобы получить команды для дальнейшего выполнения. Полученные команды заставляют агента загружать и устанавливать дополнительные полезные нагрузки из Google Drive или наоборот похищать данные, «заливая» их в облачное хранилище.

Согласно отчету TAG, отправной точкой атак APT41 служат фишинговые письма, содержащие ссылки на защищенный паролем файл, размещенный в Google Drive. Этот файл и содержит GC2, который проникает в систему жертвы.

Хотя неизвестно, какое дополнительное вредоносное ПО распространялось при помощи GC2 на этот раз, обычно APT41 развертывает широкий спектр малвари в скомпрометированных системах. К примеру, в отчете компании Mandiant за 2019 год пояснялось, что злоумышленники используют в своих кампаниях руткиты, буткиты, кастомные вредоносные программы, бэкдоры, PoS-малварь и в некоторых случаях даже вымогательское ПО.

Исследователи пишут, что эта находка примечательна по двум причинам: во-первых, это свидетельствует о том, что китайские хакеры все чаще полагаются на свободно доступные и опенсорсные инструменты, чтобы затруднить атрибуцию атак. Во-вторых, это указывает на растущее распространение вредоносных программ и инструментов, написанных на Go, который пользуется популярностью у злоумышленников, благодаря своей кроссплатформенности и модульной природе.

Также в Google предупредили, что «неоспоримая значимость облачных сервисов» сделала их выгодной целью как для «правительственных» хакеров, так и для обычных киберпреступников, которые все чаще используют их «либо в качестве хостов для вредоносных программ, либо в качестве C2-инфраструктуры».