Компания Intel расследует заявления хакеров, которые утверждают, что похитили у MSI приватные ключи, используемые Intel Boot Guard. Дело в том, что такая утечка может повлиять на возможность блокировки вредоносных версий UEFI на устройствах MSI.

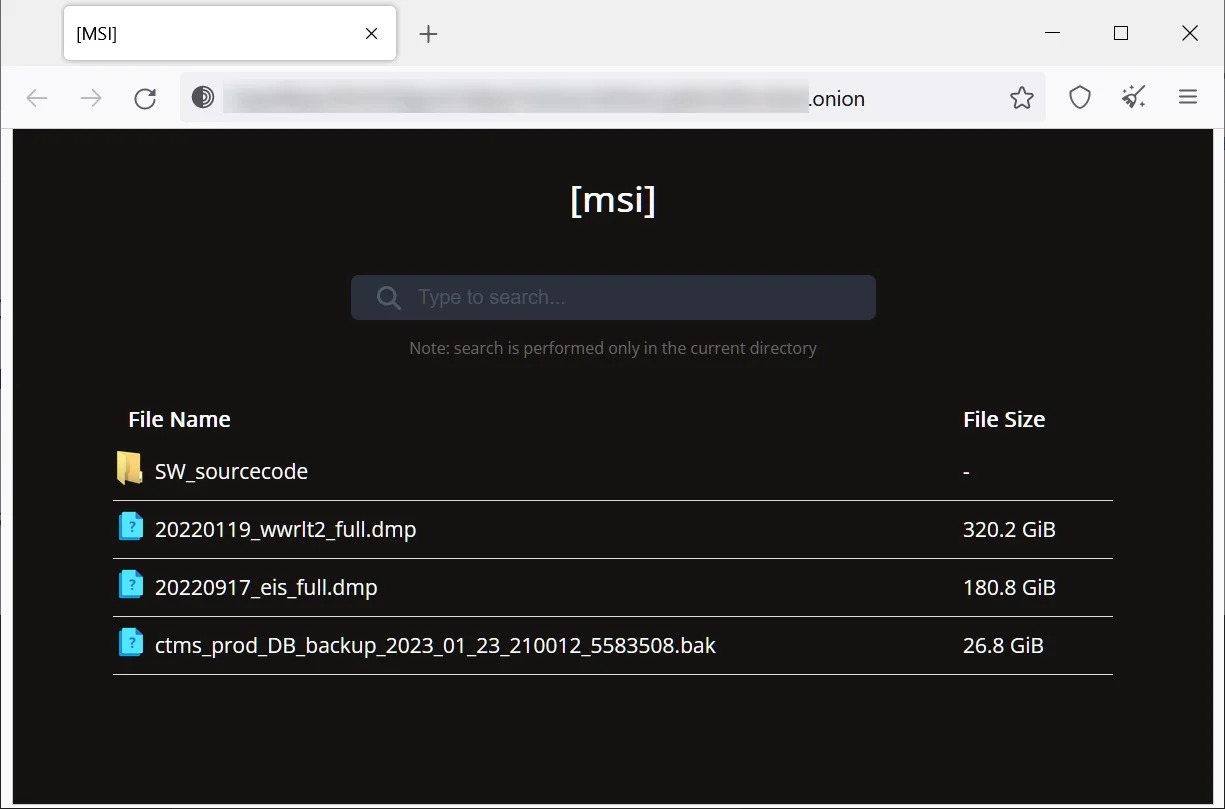

Как стало известно в начале апреля 2023 года, вымогательская группировка Money Message заявила о взломе тайваньского производителя MSI (Micro-Star International). По информации СМИ, вымогатели похитили у компании примерно 1,5 ТБ данных и потребовали выкуп в размере 4 000 000 долларов США.

Злоумышленники писали, что в их распоряжении оказался «исходный код MSI, включая фреймворк для разработки BIOS», а также «приватные ключи, позволяющие подписать любой кастомный модуль этого BIOS и установить его на ПК с этим BIOS».

Как сообщает теперь издание Bleeping Computer, хакеры не получили от компании выкуп и начали публиковать в открытом доступе похищенную информацию, включая исходный код прошивки, используемой материнскими платами MSI.

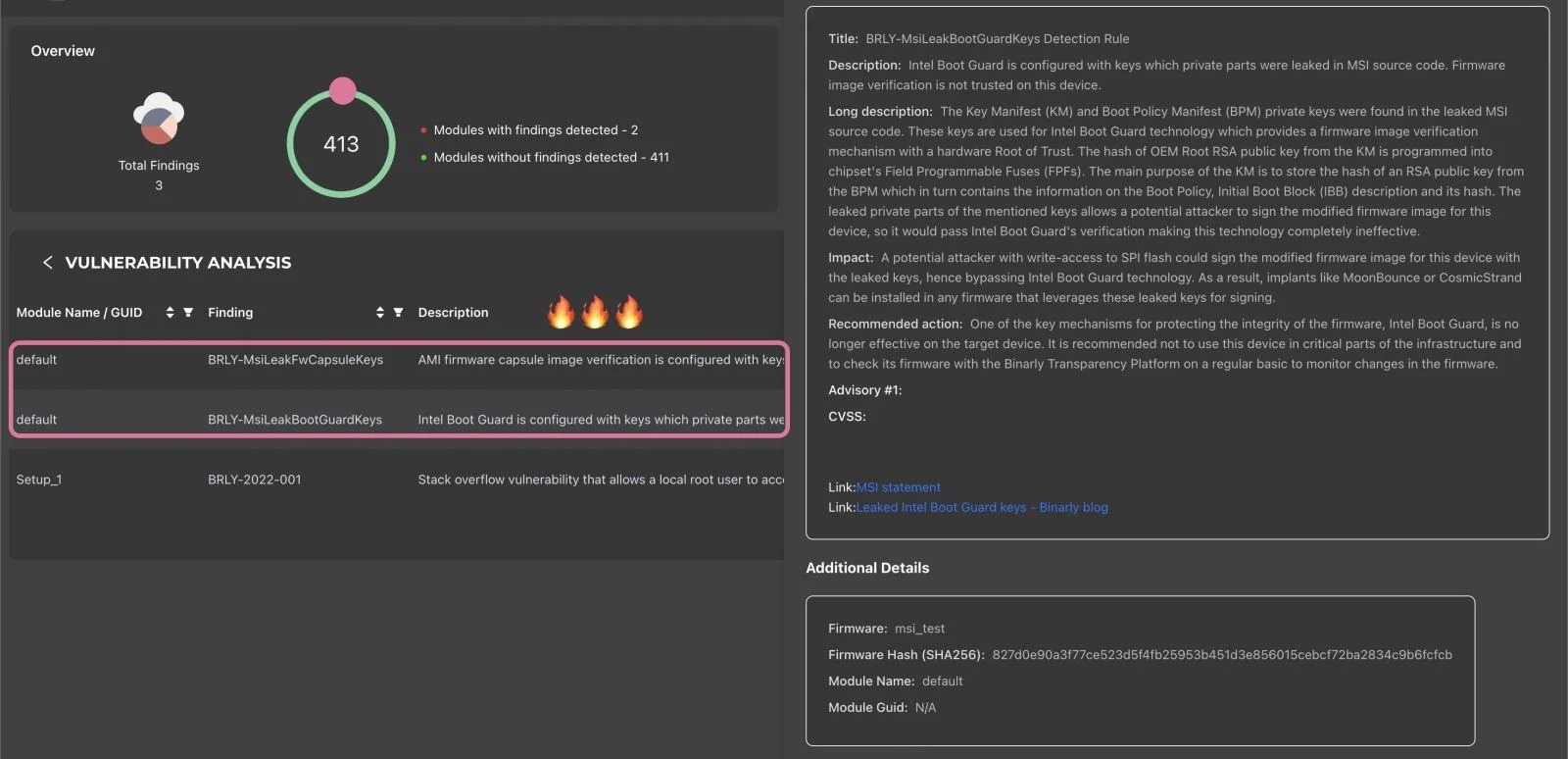

В конце прошлой недели глава Binarly Алекс Матросов (Alex Matrosov) предупредил, что утечка содержит приватные ключи для подписи образов для 57 продуктов MSI и приватные ключи Intel Boot Guard для 116 продуктов MSI.

Матросов объясняет, что такая утечка может привести к тому, что Intel Boot Guard не будет работать на устройствах MSI, использующих процессоры Tiger Lake, Adler Lake и Raptor Lake. Кроме того, похоже, ключи Boot Guard от MSI затрагивают нескольких производителей устройств, включая Intel, Lenovo и Supermicro.

«У нас есть доказательства, что утечка данных MSI затронула всю экосистему Intel. Это прямая угроза для клиентов MSI и, к сожалению, не только для них, — сообщает эксперт. — Ключи подписи для образов fw позволяют злоумышленникам создавать вредоносные обновления прошивки, которые могут быть доставлены с помощью обычного процесса обновления BIOS и инструментов обновления MSI. Утечка ключей Intel Boot Guard влияет на всю экосистему (не только на MSI) и делает эту защитную функцию бесполезной».

Защитная функция Intel Boot Guard, встроенная в современное железо Intel, предназначена для предотвращения загрузки вредоносных прошивок, то есть UEFI-буткитов, и является одним из главных требований Windows UEFI Secure Boot.

Дело в том, что вредоносная прошивка загружается до загрузки ОС, что позволяет ей скрыть свою активность от защитного ПО и сохранять присутствие на устройстве даже после переустановки операционной системы. Для защиты от этого Intel Boot Guard проверяет, подписан ли образ прошивки с помощью легитимного приватного ключа подписи, используя для этого публичный ключ, встроенный в оборудование Intel.

Самое худшее в произошедшей утечке заключается в том, что публичные ключи, используемые для проверки прошивок, подписанных с использованием теперь скомпрометированных ключей, встроены в железо Intel. Если их нельзя изменить, на защиту Intel Boot Guard более нельзя полагаться.

Представители Intel сообщили СМИ, что им известно об этих предупреждениях экспертов, и компания уже проводит собственное расследование.

«Исследователи утверждают, что утекшие данные включают приватные ключи, в том числе ключи подписи MSI OEM для Intel® BootGuard. Следует отметить, что OEM-ключи Intel BootGuard генерируются производителем системы и не являются ключами подписи Intel», — говорят в компании.

Представители Supermicro сообщают, что тоже изучили возможные риски, связанные с этой утечкой, и в компании уверены, что ее продукты не затронуты.

Аналитики Binarly уже опубликовали список затронутого оборудования MSI, в который вошли 116 устройств, скомпрометированных в результате утечки ключей Intel Boot Guard.