Имплементация Cobalt Strike, написанная на Go и носящая название Geacon, привлекает внимание злоумышленников, стремящихся атаковать системы под управлением macOS, предупреждают в SentinelOne.

Исследователи, отслеживающие активность Geacon, заметили, что в последнее время увеличилось количество связанных с ним пейлоадов на VirusTotal. Тогда как некоторые из них могли использоваться red team специалистами, у других были явные признаки использования в хакерских атаках.

Когда Geacon впервые появился на GitHub, он представлял собой многообещающий порт Cobalt Strike, который мог бы работать на macOS, но хакеры не обратили на него особого внимания. Однако теперь SentinelOne сообщает, что в апреле ситуация изменилась, так как анонимные китайские разработчики опубликовали на GitHub два форка Geacon: Geacon Plus — бесплатный и общедоступный, и приватную платную версию Geacon Pro.

Данные Virus Total показывают, что полезные нагрузки Mach-O для бесплатного варианта форка разрабатывались с ноября 2022 года.

На сегодняшний день форк Geacon был добавлен в 404 Starlink-Project, репозиторий, посвященный инструментам для пентеста и red team, который с 2020 года поддерживается Zhizhi Chuangyu. Это помогло повысить популярность Geacon и, похоже, привлекло к нему внимание злоумышленников.

Исследователи обнаружили два случая развертывания Geacon в двух сообщениях на VirusTotal, датированных 5 и 11 апреля 2023 года.

Первый случай: файл апплета AppleScript с именем «Xu Yiqing's Resume_20230320.app», который сначала подтверждает, что работает в macOS, а затем получает одну из неподписанных полезных нагрузок Geacon Plus с управляющего сервера с китайским IP-адресом. Исследователи отмечают, что конкретный C&C-адрес (47.92.123.17) ранее ассоциировался с атаками Cobalt Strike на компьютеры под управлением Windows.

Прежде чем начать активность, полезная нагрузка показывает жертве PDF-файл-приманку — резюме некой Xy Yiqing.

Пейлоад Geacon поддерживает сетевые коммуникации, шифрование и расшифровку данных, а также может загружать дополнительные полезные нагрузки и похищать данные из скомпрометированной системы.

Второй обнаруженный случай: SecureLink.app и SecureLink_Client, троянская версия приложения SecureLink, используемого для удаленной поддержки и содержащая копию Geacon Pro. В этом случае бинарник предназначен только для систем на базе Intel, то есть OS X 10.9 (Mavericks) и более поздних версий.

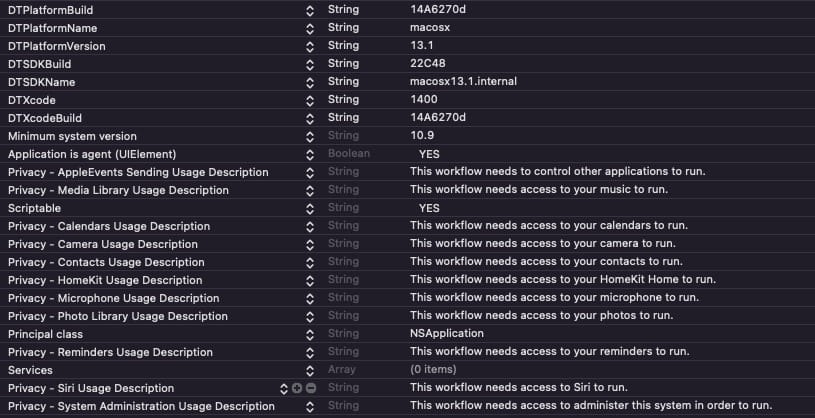

При запуске это приложение запрашивает доступ к камере компьютера, микрофону, контактам, фотографиям, напоминаниям и даже привилегиям администратора, которые обычно защищены механизмом Transparency, Consent and Control (TCC).

В этом случае IP-адрес управляющего сервера (13.230.229.15), с которым связывается Geacon, находится в Японии, и VirusTotal так же связывает его с другими операциями с применением Cobalt Strike.

Хотя SentinelOne допускает, что наблюдаемая активность Geacon, вероятно, связана с законными операциями red team, есть вероятность, что настоящие злоумышленники тоже «будут использовать общедоступные и, возможно, приватные форки Geacon».