Разработчики сталкерского приложения LetMeSpy сообщили, что хакеры похитили у них данные, которые их продукт перехватывал на целевых устройствах. То есть жертвам шпионского ПО не повезло вдвойне: за ними не только кто-то следил, но также собранные LetMeSpy сообщения, журналы вызовов и истории местоположений попали в открытый доступ.

Взлом LetMeSpy

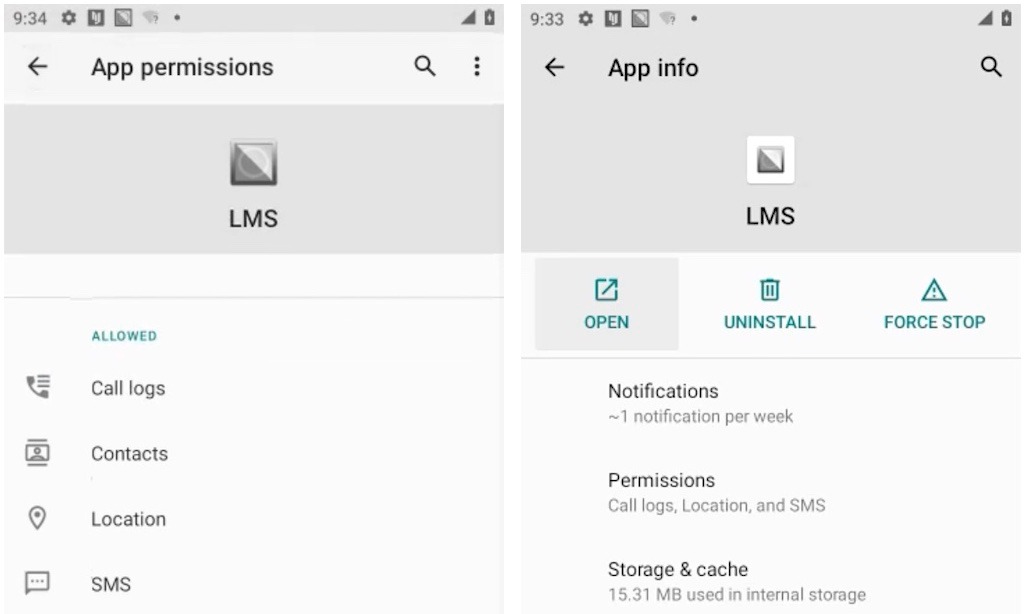

LetMeSpy представляет собой классическое сталкерское ПО (stalkerware) для Android, которое рекламируется под видом инструмента для родительского контроля или мониторинга сотрудников.

Порой такие продукты и вовсе продают под видом решений для организации удаленного доступа, предназначенных для корпоративного сектора. Но чаще всего такой софт используется для тайного наблюдения за людьми без их согласия, в том числе инициаторами домашнего насилия, и поэтому нередко он несет серьезные риски для тех, на чьих устройствах установлен.

Как и другое подобное ПО, LetMeSpy специально разработано таким образом, чтобы оставаться скрытым на главном экране телефона, а его обнаружение и удаление затруднено. После установки на устройство LetMeSpy автоматически передает все текстовые сообщения, журналы вызовов и точные данные о местоположении жертвы на свои серверы, позволяя человеку, который установил приложение на чужое устройство, отслеживать свою цель в режиме реального времени.

Первым на взлом LetMeSpy обратил внимание автор польского исследовательского блога Niebezpiecznik. Когда он попытался связаться с производителем шпионского ПО, ответ вместо этого пришел от хакера, который заявил, что получил широкий доступ к системам разработчиков LetMeSpy.

Кто именно стоял за взломом LetMeSpy неясно, и мотивы взломщиков так же остаются неизвестными. Хотя хакер сообщил исследователю, что он удалил БД LetMeSpy, хранящиеся на сервере, в тот же день дамп со скомпрометированными данными появился в сети.

Утекшую БД удалось получить активистам группы DDoSecrets (Distributed Denial of Secrets), которые позиционируют себя как «борцов за прозрачность» и индексируют утечки данных в общественных интересах, и они поделились дампом с изданием TechCrunch. При этом в DDoSecrets подчеркнули, что ограничивают распространение этой утечки, предоставляя доступ только журналистам и исследователям.

Как сообщают журналисты, дамп содержит журналы вызовов и текстовые сообщения жертв, начиная с 2013 года. В БД можно найти записи как минимум о 13 000 скомпрометированных устройствах, хотя некоторые из них почти не передавали данные (LetMeSpy утверждает, что удаляет данные после двух месяцев бездействия аккаунта). При этом среди более чем 16 000 SMS-сообщений если не только личные переписки жертв, но и многочисленные сообщения с паролями и кодами от различных сервисов.

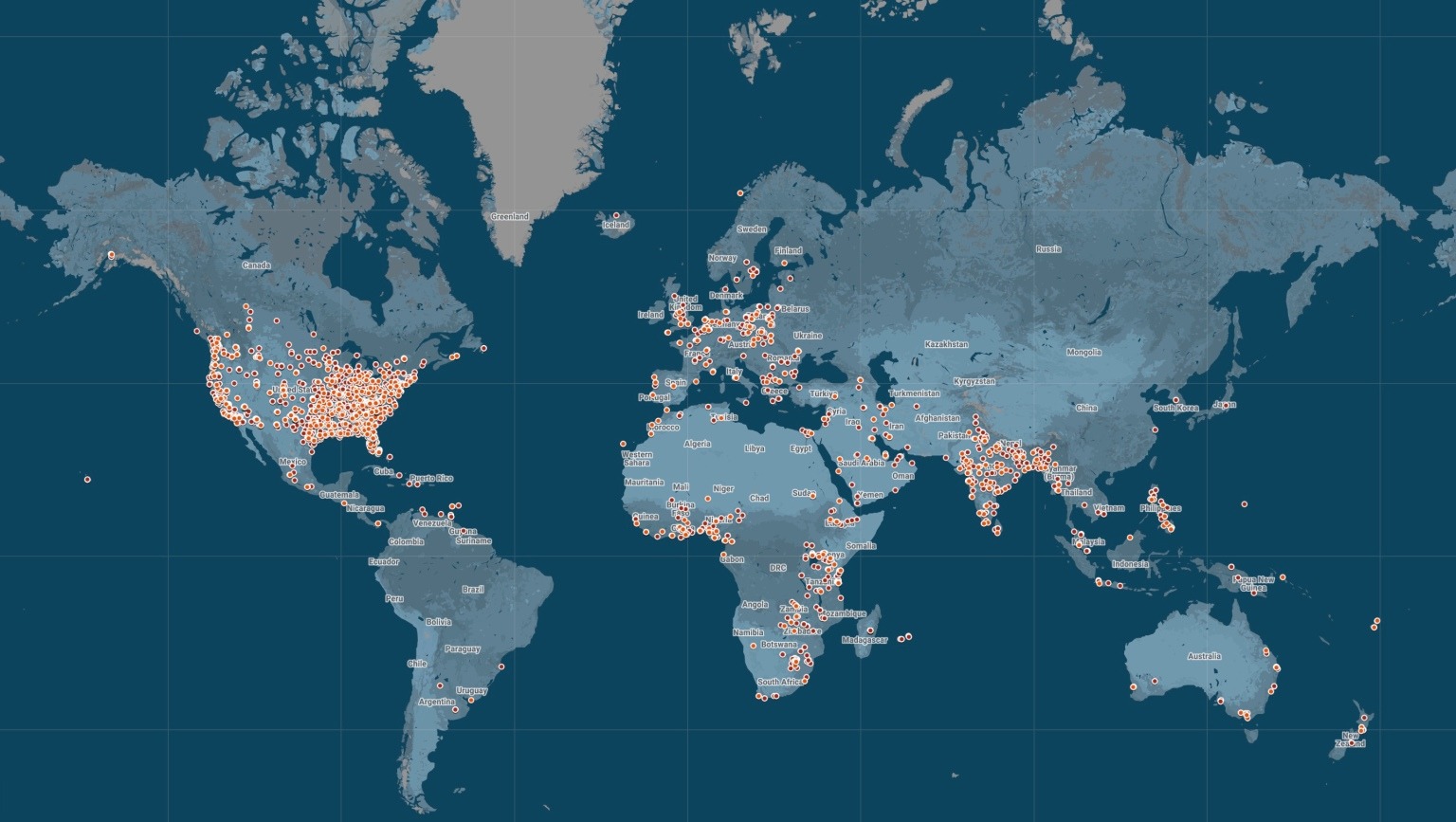

В январе 2023 года официальный сайт LetMeSpy сообщал, что шпионское ПО использовалось для отслеживания более 236 000 устройств и собрало десятки миллионов журналов звонков, текстовых сообщений и данных о местоположении. Теперь статьи счетчики на сайте обнулены, и большая часть функциональности (включая само сталкерское приложение) не работает.

Журналисты говорят, что в утекшей БД обнаружилось более 13 400 точек геолокации, связанных с несколькими тысячами жертв. Судя по этой информации, большинство пострадавших от работы LetMeSpy находятся в США, Индии и Западной Африке.

Интересно, что также утечка содержит информацию о 26 000 клиентов, которые использовали сталкерское ПО бесплатно (включая хэши их паролей), и адреса электронной почты людей, купивших платную подписку.

Более детальный анализ этого дампа можно найти в блоге швейцарского хакера maia arson crimew.

Разработчики и жертвы

Обычно разработчики шпионского и сталкерского софт предпочитают скрывать свои личности (ведь во многих странах разработка и использование подобного софта считаются преступлением), и информацию о создателях таких «продуктов» найти весьма сложно. Но в данном случае утечка данных выявила, что LetMeSpy создан и поддерживается польским программистом по имени Рафал Лидвин (Rafal Lidwin), проживающим в Кракове. Отвечать на вопросы журналистов он отказался.

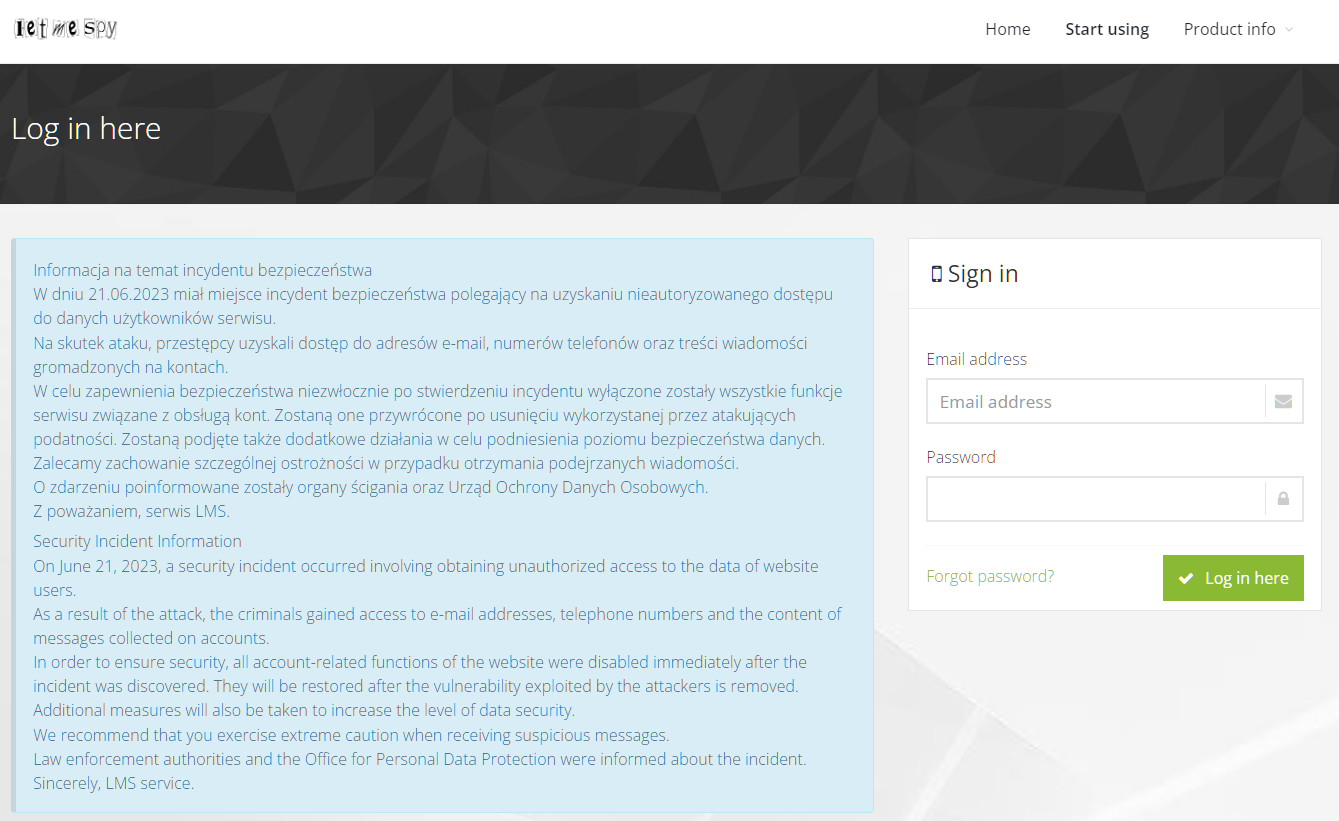

В официальном сообщении о взломе, размещенном на сайте LetMeSpy, компания сообщает, что уже уведомила о случившемся правоохранительные органы и польское Управление по защите персональных данных (UODO). В UODO подтвердили журналистам, что действительно получили уведомление от LetMeSpy.

При этом неясно, собирается ли LetMeSpy уведомлять об утечке самих жертв, за которыми тайно следили клиенты компании, и есть ли у компании такая возможность.

Отмечается, что попавший в сеть дамп не содержит информации, которую можно было бы использовать для непосредственного уведомления пострадавших. Но даже если бы такая информация там была, сложно сообщать жертвами шпионского ПО о слежке и утечке данных, ведь таким образом можно предупредить и человека, установившего на устройство жертвы сталкерское приложение, создав небезопасную ситуацию.

Стоит отметить, что утечка данных LetMeSpy – далеко не первый прецедент такого рода. Разработчиков сталкерского ПО взламывают регулярно, а компании, стоящие за таким шпионским софтом забывают обезопасить свои серверы и оставляют в коде учетные данные и приватные ключи, из-за чего данные тысяч жертв слежки оказываются доступны всем желающим.