Содержание статьи

Думаю, ты уже в курсе, что сайты, адрес которых заканчивается на .onion, — не простые и без дополнительных усилий открыть их в обычном браузере не выйдет. Так называемый дарквеб состоит из таких вот сайтов. Очень часто они посвящены торговле незаконными товарами и услугами. Конечно, ведь администраторам этих сайтов не приходится заполнять свои контактные данные при регистрации, никакой цензуры нет, а «луковая» маршрутизация через череду прокси‑серверов должна обеспечивать анонимность.

Сайты в Tor Network не индексируются обычными поисковиками, зато существуют специализированные поисковики, которые ищут только в Tor. В общем, как ты понял, это целый отдельный мир.

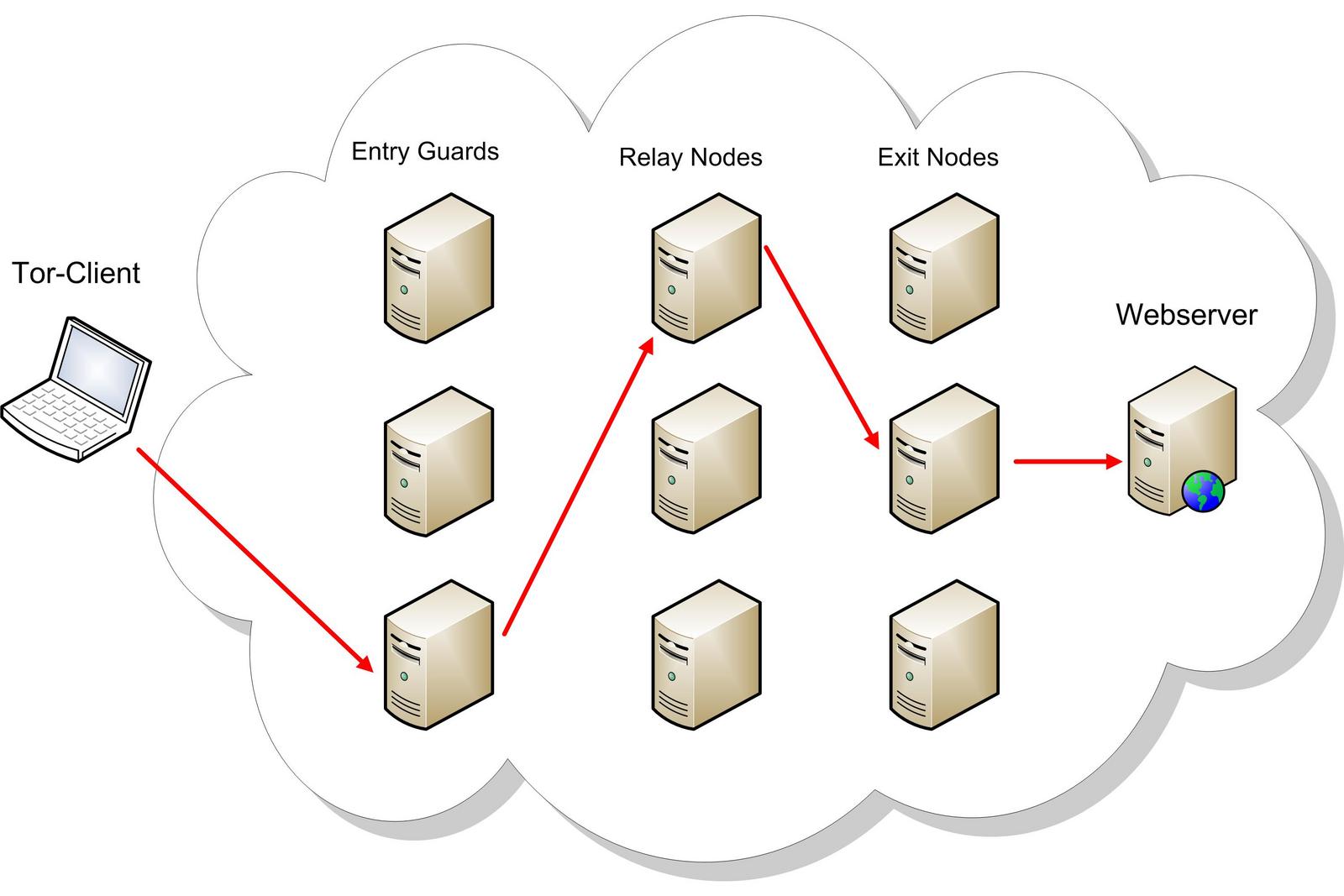

Как работает Tor Network

При обычной прямой IP-маршрутизации все относительно просто: один узел делает запрос по какому‑то адресу, другой отвечает на тот же адрес, с которого поступил запрос. В луковой же маршрутизации любой запрос сначала проходит через три узла, называемых нодами Tor. По умолчанию входной и выходной узлы шифруют информацию так, чтобы она прошла через следующий узел.

Идеальная защита от слежки? Не совсем. Любой в теории может сделать свой компьютер узлом‑посредником и собирать данные о запросах. Ты спросишь, кому это нужно, если информация зашифрована? А что, если атакующий будет собирать часть информации до шифрования, заразив входную ноду? Или наоборот — выходную, и получать данные о запрашиваемых ресурсах? Именно второй вариант наиболее распространенный.

К тому же злоумышленник может модифицировать или полностью изменить информацию, передаваемую от сервера клиенту. Так можно даже заразить устройство клиента вредоносным кодом.

В 2020 году была обнаружена хакерская группировка KAX17, которая управляла 900 зараженными серверами, к которым обращалось до 16% пользователей Tor.

Вот несколько инструментов, которые помогают исследовать ноды Tor:

- TOR Node List — список нод;

- ExoneraTor — проверка IP на использование в качестве нод Tor;

- Onionite — информация о нодах;

- Tor Metrics — информация о нодах;

- Collector Tor — архив IP и портов узлов.

Как и в обычном интернете, сайты в Tor могут получать от клиента информацию о разрешении экрана, количестве ядер компьютера и других параметрах, которые в совокупности могут составлять уникальный отпечаток.

Именно поэтому эксперты советуют не включать JavaScript на сайтах в даркнете или как минимум не использовать браузер в полноэкранном режиме, чтобы не выдавать размер экрана. Цифровой отпечаток — это, конечно, не так страшно, как настоящие личные данные, но позволяет выделить уникального посетителя из определенного количества.

«Луковая» DNS

Разведка через Whois и сервисы типа DNSdumpster в сети Tor просто невозможна, ведь луковичная система доменов работает совсем не так, как обычная. Вот ее основные отличия:

- Существует только единая доменная зона .onion, домены состоят из сгенерированных идентификаторов, из‑за чего в принципе отсутствует та самая иерархическая структура с TLD, SLD и поддоменами.

- Децентрализованное хранение — это главная проблема собирающего информацию, ведь из‑за него невозможно послать запрос к Whois. В классической DNS информация о доменах и соответствующих им IP-адресах хранится на централизованных DNS-серверах. В Tor информация о доменах .onion и их адресах хранится на распределенных узлах в сети Tor.

- Отличаются и протоколы. Если в классической DNS используются запросы UDP и TCP-запросы, то система DNS в Tor напрямую обращается к распределенным узлам хранения, чтобы получить нужный адрес.

www

TorWhois — нечто вроде сервиса Whois для Tor. Позволяет получить информацию об открытых портах, сертификатах, ключах и информацию о robots.txt.

Есть исследование, которое показало, что DNS-трафик в сети Tor можно использовать для точного определения посещаемых сайтов. Исследователи разными методами анализировали DNS-запросы, проходящие через выходные узлы Tor, и выясняли корреляции этих запросов с конкретными сайтами.

Можно просто искать в запросах домены. Поскольку в адресах .onion домены состоят из сгенерированных идентификаторов, их легко сравнивать с идентификаторами в DNS-запросах и устанавливать соответствия. Это позволяет определить, какие конкретные сайты пользователь посещал через Tor.

В редких случаях администраторы не удаляют метаданные у файлов, размещенных на сайте, а метаданные могут включать такую информацию, как модель фотоаппарата, имя, геолокация и многое другое. Сейчас даже обычные соцсети удаляют метаданные при загрузке файлов.

Структура сайтов

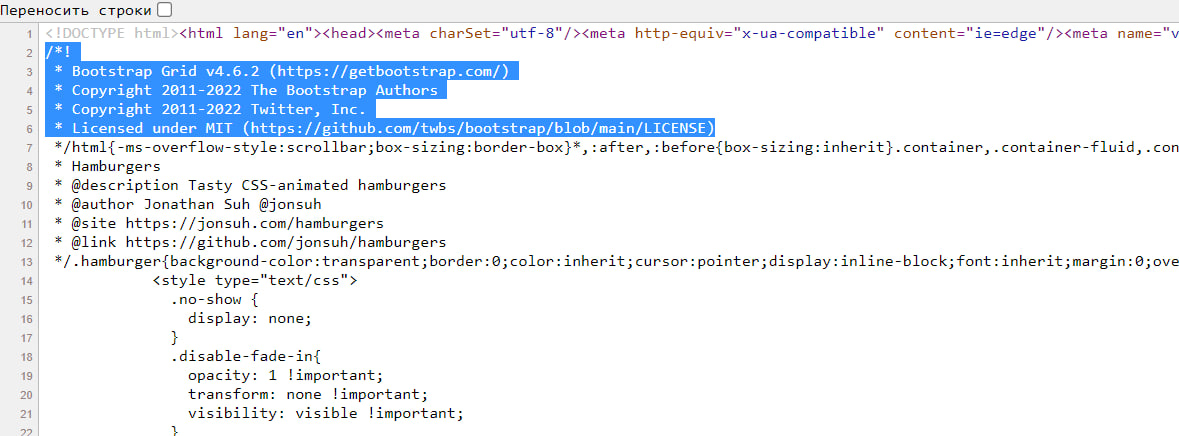

Сайты в Tor используют обыкновенные CMS, как и сайты в «клирнете». Конечно, внутри всё те же HTML, CSS и другие привычные технологии. То есть тут нет ничего удивительного и нового. На скриншоте ты можешь увидеть, что автор сайта сделал его на Bootstrap. А использование популярных технологий, конечно, открывает возможность для автоматизации аудита в целях разведки. Для этого есть:

- Onionscan (аудит onion-сайта);

- Onion Nmap (Nmap для onion-сайта);

- OWASP ZAP (сканер);

- Nikto (сканер);

- WPScan (сканер);

- Burp Suite (сканер);

- Wapiti (сканер);

- список уязвимостей на Mitre.org.

Теневая экономика

Чаще всего дарквеб используют для торговли запрещенными товарами и услугами. Вырученные деньги потом нужно как‑то выводить, и здесь торговцы запрещенным изобретают самые изощренные схемы. Обычно — с использованием криптовалюты. Именно на этапе вывода денег чаще всего и попадаются владельцы маркетплейсов.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»