Вымогательская группировка Lorenz случайно раскрыла данные всех людей, которые связывались с ней через онлайн-форму на сайте за последние два года. Среди попавших в открытый доступ данных: имена, адреса электронной почты и темы, введенные пострадавшими в соответствующее поле контактной формы.

Lorenz активна по меньшей мере с 2021 года и занимается обычным двойным вымогательством: не просто шифрует файлы на машинах своих жертв, но и ворует данные пострадавших компаний, а затем угрожает обнародовать их, если не получит выкуп. В прошлом исследователи приписывали этой группе атаку на EDI-провайдера Commport Communications, атаки на VoIP-решения Mitel, а также отмечали активность хакеров в США, Китае и Мексике, где Lorenz атаковала малый и средний бизнес.

Как сообщает издание The Register, утечку данных на сайте хакеров заметил ИБ-исследователь под ником Htmalgae, который извлек информацию с сайта преступников и загрузил в репозиторий на GitHub. Записи охватывают период с 3 июня 2021 года по 17 сентября 2023 года, так как после указанной даты контактная форма группировки сломалась.

Журналисты связались с некоторыми людьми, чьи данные пострадали в ходе утечки, и все они подтвердили, что связывались с операторами Lorenz за последние два года.

Отмечается, что личности большинства пострадавших скрыты за вымышленными именами и анонимными email-адресами на Proton Mail, однако некоторые пользователи указали данные, которые позволяют их идентифицировать. В число пострадавших, среди прочих, вошли журналисты, специалисты финансовых сервисов и ИБ-исследователи.

Стоит сказать, что в 2023 году на сайте для утечек Lorenz были перечислены только 16 жертв, включая тех, чьи личности остались нераскрытыми из-за уплаченного выкупа. Для сравнения, на сайте вымогателя BlackCat только за последнюю неделю были опубликованы данные о 13 жертвах.

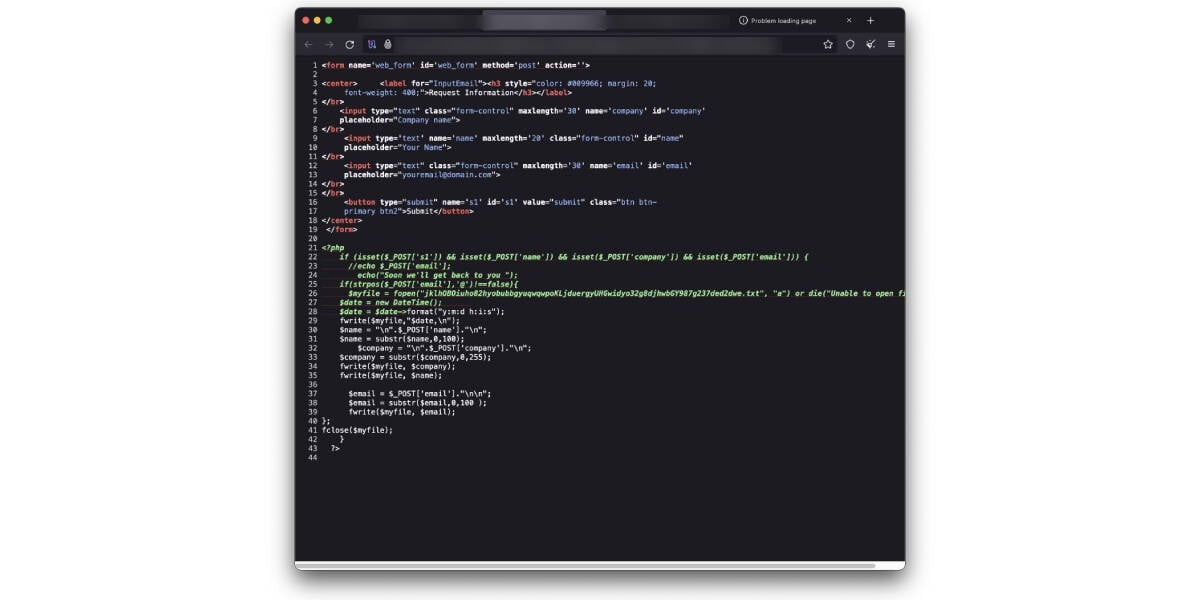

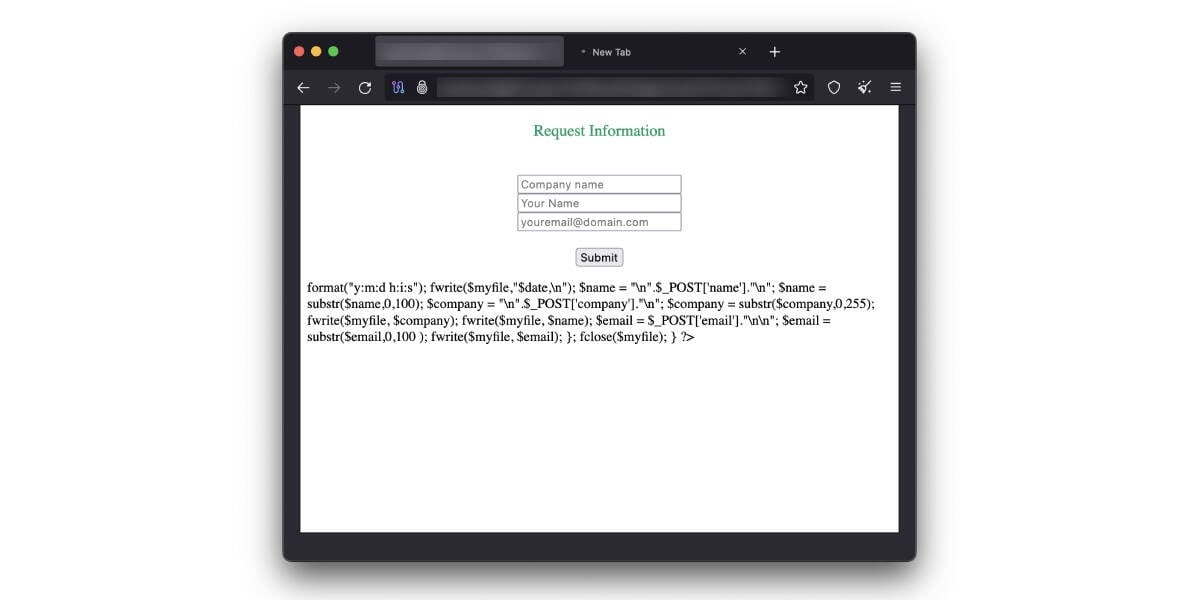

Htmalgae рассказал, что утечка произошла из-за неправильно настроенного сервера Apache2.

«В течение последнего месяца кто-то из команды Lorenz неправильно сконфигурировал веб-сервер Apache2, из-за чего форма входа в систему “сливала” PHP-код бэкэнда. Пожалуй, это одна из самых простых утечек, которые я когда-либо обнаруживал. Во время ежедневной проверки сайтов, связанных с вымогательством, я наткнулся на неработающую контактную форму Lorenz. Было очень просто изучить исходный код страницы и скопировать утекший путь к файлу. Все произошло само собой, мне даже не потребовалось проводить сканирование для поиска уязвимостей», — рассказал специалист.

По словам Htmalgae, сейчас операторы Lorenz уже закрыли доступ к своей контактной форме (связаться с группировкой таким способом теперь невозможно), однако так и не устранили корень проблемы.