Группа исследователей RedTeam обнаружила проблемы в популярном усилителе Wi-Fi сигнала D-Link DAP-X1860. Найденная специалистами уязвимость позволяет осуществлять DoS-атаки (отказ в обслуживании) и удаленное внедрение команд.

Проблема получила идентификатор CVE-2023-45208, и исследователи говорят, что так и не сумели предупредить о ней разработчиков D-Link. Компания хранит молчание, невзирая на многочисленные попытки специалистов предупредить ее о баге, поэтому патчей до сих пор нет.

Уязвимость в D-Link DAP-X1860 связана с функцией сканирования сети (parsing_xml_stasurvey в библиотеке libcgifunc.so), а именно с невозможностью парсить SSID, содержащие символ «'» в имени, который ошибочно интерпретируя как завершение команды.

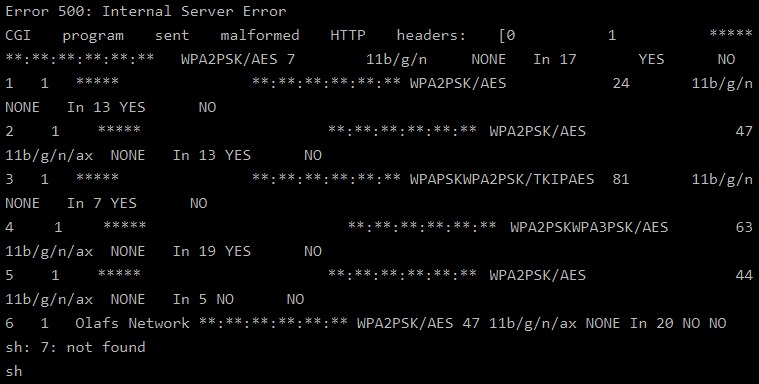

Исследователи предупреждают, что в связи с отсутствием должной очистки SSID, злоумышленники могут с легкостью использовать вышеупомянутую функцию в своих целях. Так, злоумышленник, находящий в радиусе действия устройства, может поднять сеть Wi-Fi и назвать ее каким-то знакомым жертве образом, но включить в название символ «'». Например — «Olaf's Network».

Когда устройство попытается подключиться к этой сети, это приведет к ошибке 500 (Internal Server Error) и невозможности нормальной работы.

Хуже того, атакующий может добавить в SSID шелл-команду, отделенную символами «&&». Например, «Test' && uname -a &&». В результате при настройке или сканировании сети устройство будет вынуждено выполнить команду uname -a.

Так как все процессы на D-Link DAP-X1860, включая внедренные злоумышленниками команды, запускаются с привилегиями root, это потенциально позволяет хакерам изучить другие подключенные устройства и продолжить проникновение в сеть.

Исследователи отмечают, что для выполнения такой атаки целевое устройство сначала придется вынудить осуществить сканирование сети, однако этого можно добиться путем проведения деаутентификации. По словам экспертов, существует немало доступных инструментов, которые способны генерировать и отправлять на усилитель сигнала deauth-пакеты, вынуждая его отключиться от основной сети и провести сканирование.

Так как исследователям не удалось связаться с инженерами D-Link, они предупреждают, что DAP-X1860 по-прежнему уязвимы для атак, причем эксплуатацию уязвимости вряд ли можно назвать сложной.

Владельцам устройств рекомендуется ограничить количество сканирований сети, с подозрением относиться к внезапным отключениям, а также выключать девайс, если тот не используется. Также эксперты советуют размещать любые IoT-устройства в отдельной сети, изолировав их от устройств, хранящих личные или рабочие данные.