Cisco предупреждает о критической уязвимости нулевого дня, затрагивающей IOS XE. Патчей для этой проблемы, получившей максимальную оценку по шкале CVSS (10 баллов из 10 возможных), пока нет, и ее уже активно эксплуатируют хакеры.

Уязвимость на 10 баллов

Уязвимость получила идентификатор CVE-2023-20198 и связана с веб-интерфейсом IOS XE. То есть проблема затрагивает только корпоративное сетевое оборудование, на котором включена функция веб-интерфейса и оно подключено к интернету или ненадежной сети.

«Уязвимость позволяет удаленному неаутентифицированному злоумышленнику создать учетную запись в уязвимой системе с уровнем привилегий 15, — говорится в официальном сообщении Cisco. — Затем злоумышленник может использовать эту учетную запись, чтобы получить контроль над уязвимой системой».

Сообщается, что баг представляет опасность как для физических, так и для виртуальных продуктов Cisco, работающих под управлением IOS XE, на которых активен HTTP- или HTTPS-сервер. По этой причине в доступных через интернет системах пока рекомендуется отключить функцию HTTP-сервера.

Стоит отметить, что в список продуктов, работающих под управлением IOS XE, входят enterprise-коммутаторы, агрегационные и промышленные маршрутизаторы, точки доступа, беспроводные контроллеры и многое другое.

Инженеры Cisco пишут, что выявили проблему еще 18 сентября 2023 года, после обнаружения вредоносной активности на некоем клиентском устройстве. Тогда авторизованный пользователь создал локальную учетную запись пользователя с именем cisco_tac_admin с подозрительного IP-адреса. Эта необычная активность закончилась 1 октября 2023 года.

Во втором случае, обнаруженном 12 октября 2023 года, неавторизованный пользователь создал локальную учетную запись с именем cisco_support с другого IP-адреса. За этим последовала череда действий, итогом которых стало внедрение в систему малвари, написанной на Lua, позволявшей злоумышленнику выполнять произвольные команды на уровне системы или IOS.

Установка малвари осуществлялась посредством использования CVE-2021-1435 — другой и уже исправленной уязвимости, затрагивающей веб-интерфейс IOS XE, а также некоего механизма, который исследователи пока не поняли до конца. Он позволял эксплуатировать CVE-2021-1435 даже в полностью пропатченных системах и выполнять произвольные команды на уровне системы или IOS.

«Для активации имплантата необходимо перезапустить веб-сервер. По крайней мере в одном изученном случае сервер не был перезапущен, поэтому имплантат так и не был активирован, хотя был установлен», — отмечают специалисты.

Также отмечается, что бэкдор, размещенный в /usr/binos/conf/nginx-conf/cisco_service.conf, непостоянен, то есть он не сохранится при перезагрузке устройства. Однако созданные злоумышленниками привилегированные учетные записи останутся активными.

Cisco приписывает эти атаки одному и тому же злоумышленнику, который сначала проводил разведку и тестирование в сентябре, а в октябре перешел к действию и атакам с развертыванием малвари. Тем не менее, ничего конкретного об атрибуции в компании пока не сообщают.

Масштаб атак

По данным аналитиков компании VulnCheck, уязвимость CVE-2023-20198 уже помогла хакерам заразить упомянутыми имплантатами порядка 10 000 устройств под управлением IOS XE.

«Компания Cisco умолчала о том, что тысячи систем IOS XE, доступных через интернет, были заражены. Это плохо, поскольку привилегированный доступ к IOS XE, скорее всего, позволяет злоумышленникам отслеживать сетевой трафик, проникать в защищенные сети и осуществлять любые атаки типа man-in-the-middle», — пишут эксперты VulnCheck.

В VulnCheck сообщают, что уже обнаружили около 10 000 зараженных систем, но пока изучено менее половины от общего количества устройств, найденных через Shodan и Censys. В компании говорят, что пока не готовы называть точное число уязвимых и взломанных систем, поскольку оно увеличивается по мере продолжения расследования.

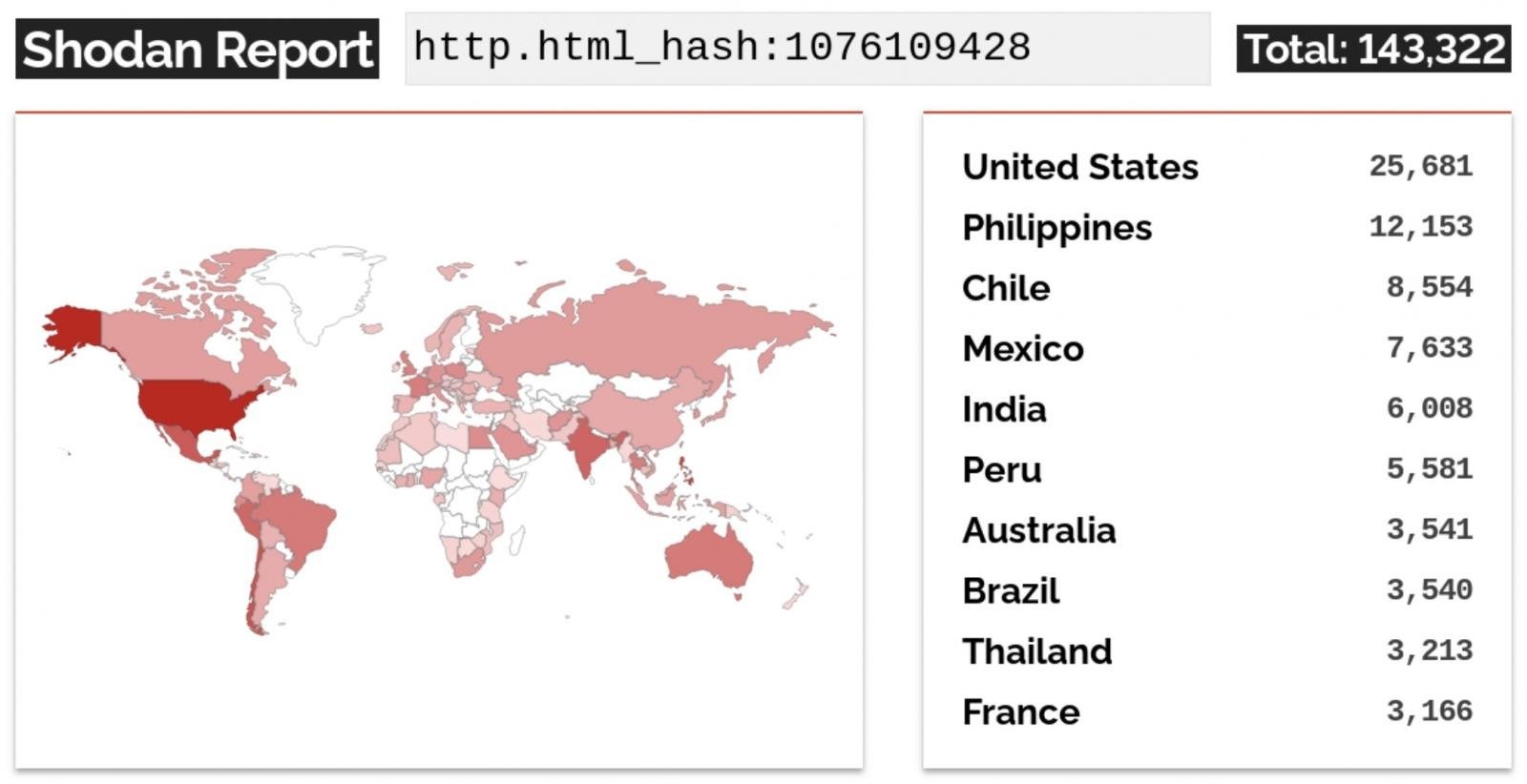

В настоящее время поиск через Shodan обнаруживает более 140 000 устройств Cisco с включенным веб-интерфейсом, доступных через интернет.

Аналитики VulnCheck уже выпустили сканер, который помогает обнаружить вредоносные имплантаты на уязвимых устройствах, а также повторили рекомендации Ciscso и рекомендовали администраторам отключить веб-интерфейс и немедленно закрыть уязвимые устройства для доступа через интернет.