Операторы малвари Kinsing активно эксплуатируют критическую уязвимость CVE-2023-46604 в Apache ActiveMQ для компрометации Linux-систем. Конечной целью группировки является размещение криптовалютных майнеров на взломанных серверах.

Apache ActiveMQ представляет собой масштабируемый брокер сообщений с открытым исходным кодом, который весьма популярен в корпоративных средах, так как поддерживает разнообразные безопасные механизмы аутентификации и авторизации.

Напомним, что уязвимость, которая позволяет удаленно выполнять произвольный код, была обнаружена и исправлена в конце октября 2023 года. Проблема CVE-2023-46604, получила статус критической и оценивается в 10 баллов из 10 возможных по шкале CVSS. Баг позволяет злоумышленникам выполнять произвольные шелл-команды, используя сериализованные типы классов в протоколе OpenWire.

Ранее уже сообщалось, что баг подвергается атакам со стороны хакеров. Например, эксплуатировать проблему пытались операторы шифровальщиков HelloKitty и TellYouThePass.

Как теперь предупреждают эксперты TrendMicro, свежей уязвимостью заинтересовалась еще одна хакерская группировка — Kinsing.

Kinsing нацелена на Linux-системы, а ее операторы известны тем, что активно эксплуатируют известные уязвимости, на которые системные администраторы часто не обращают внимания. К примеру, ранее для своих атак они использовали Log4Shell и RCE-баг в Atlassian Confluence.

«В настоящее время уже существуют публичные эксплоиты, которые используют ProcessBuilder для выполнения команд на пораженных системах, — поясняют исследователи. — Kinsing эксплуатирует CVE-2023-46604 для загрузки и выполнения майнеров криптовалюты и вредоносного ПО в уязвимых системах».

Вредонос использует метод ProcessBuilder для выполнения вредоносных bash-скриптов и скачивания дополнительных полезных нагрузок на зараженные устройства (через новые процессы системного уровня). Как отмечают эксперты, преимущество этого метода заключается в том, что он позволяет малвари выполнять сложные команды и скрипты, давая хакерам высокую степень контроля и гибкости, при этом избегая обнаружения.

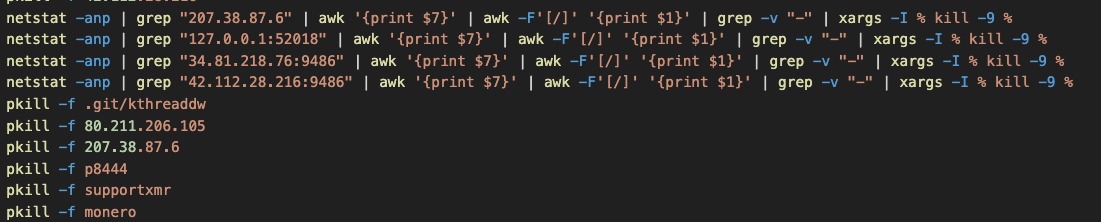

Перед запуском инструмента для добычи криптовалюты на взломанной машине, Kinsing проверяет систему на наличие конкурирующих майнеров Monero и уничтожает все связанные с ними процессы, crontab’ы и активные сетевые подключения.

После этого вредонос закрепляется в системе с помощью cronjob, который загружает скрипт (bootstrap), а также добавляет руткит в /etc/ld.so.preload. Это обеспечивает выполнение руткита в ходе каждого запуска системных процессов, а сам руткит при этом остается относительно скрытым и трудноудаляемым.

Исследователи напоминают, что для устранения этой RCE-проблемы системным администраторам следует как можно скорее обновить Apache Active MQ до версий 5.15.16, 5.16.7, 5.17.6 или 5.18.3, в которых уязвимость была устранена.