Эксперты центра исследования безопасности промышленных систем и реагирования на инциденты Kaspersky ICS CERT сообщают, что общее количество атак на автоматизированные системы управления (АСУ) снизилось по сравнению с первым кварталом 2023 года (с 27,9% до 23,6%), но сами атаки становятся сложнее.

Как отмечают специалисты, чем сложнее становятся атаки, тем выше вероятность того, что они смогут нанести более серьезный ущерб, даже если случаются реже.

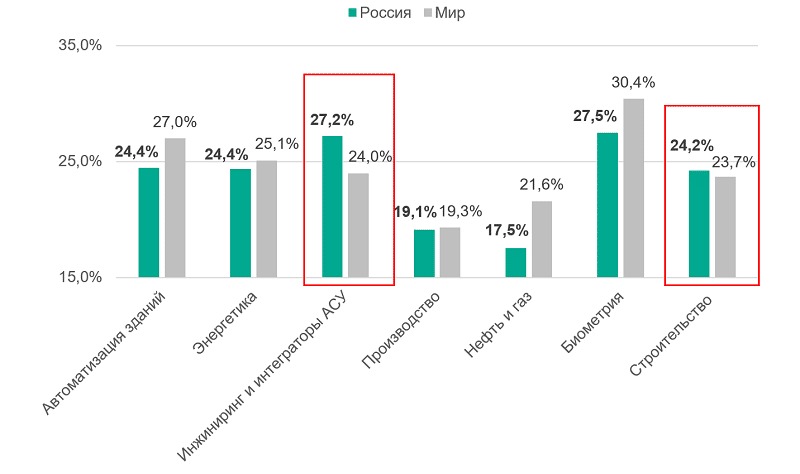

В ряде отраслей в России доля промышленных компьютеров с заблокированными вредоносными объектами была выше, чем в среднем по миру, например, в строительстве (24,2% в РФ против 23,7% по миру), в инжиниринге и у интеграторов АСУ (27,2% против 24%).

Также злоумышленники активно атакуют интеграторов, доверенных партнеров и подрядчиков, и в России этот тренд особенно заметен.

Фишинг по-прежнему остается одним из самых распространенных способов первоначальной компрометации систем для злоумышленников, которые проводят атаки промышленных объектов.

Так, по итогам первого квартала 2024 года в России вредоносные интернет-ресурсы были заблокированы на 7,5% компьютеров АСУ. Значительная часть таких вредоносных ресурсов используется для распространения вредоносных скриптов и фишинговых страниц (они были заблокированы на 4,6% компьютеров АСУ).

«Успешная атака на автоматизированные системы управления может привести к тяжелым последствиям: остановить производство, повлиять на глобальную логистику и цепочку поставок и даже нанести вред здоровью людей и окружающей среде, — комментирует Владимир Дащенко, эксперт Kaspersky ICS CERT. — Мы видим, что злоумышленники совершенствуют существующие тактики и техники проведения атак на промышленные системы, а также используют новые типы вредоносных воздействий. Человек, к сожалению, остается самым слабым звеном в киберзащите организации: мы часто видим, что сотрудники попадаются на фишинг, который бывает таргетированным, или сознательно нарушают требования по кибербезопасности».