Группа ученых из Университета Цинхуа (Китай) рассказала о новом методе DDoS-атак, который получил название DNSBomb. Для организации мощных DDoS-атак в данном случае используется DNS-трафик.

Фактически DNSBomb представляет собой новую вариацию атаки двадцатилетней давности. Так, в 2003 году было опубликовано исследование, в котором описывалась DDoS-атака с использованием TCP-пульсации (TCP pulses). Такие атаки используют повторяющиеся короткие всплески больших объемов трафика для воздействия на целевую систему или сервис. Подобные импульсы могут длиться до нескольких сотен миллисекунд с периодичностью раз в несколько секунд, а атака в целом может продолжаться несколько часов или дней. Обычно пульсирующие DDoS-атаки сложнее обнаружить.

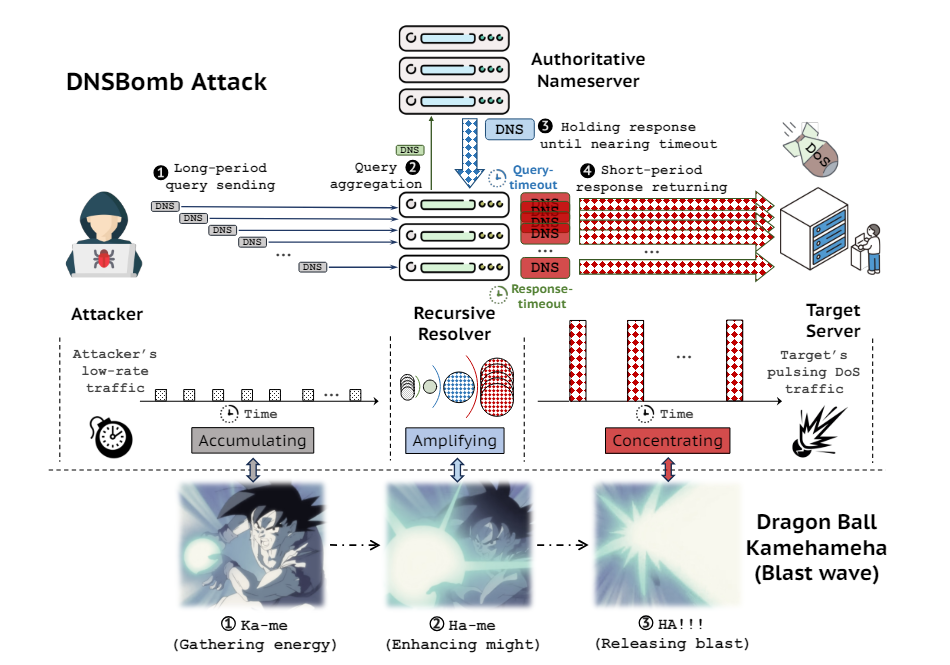

DNSBomb применяет тот же подход, но в другой реализации: эксплуатирует DNS-софт и современную инфраструктуру DNS-серверов, включая рекурсивные резолверы и авторитетные nameserver'ы.

В сущности, DNSBomb работает путем отправки медленного потока специально подготовленных DNS-запросов на DNS-серверы, которые пересылают данные, наращивают размеры пакетов и накапливают их, чтобы потом выпустить все сразу в виде мощного импульса DNS-трафика, направленного прямо на цель.

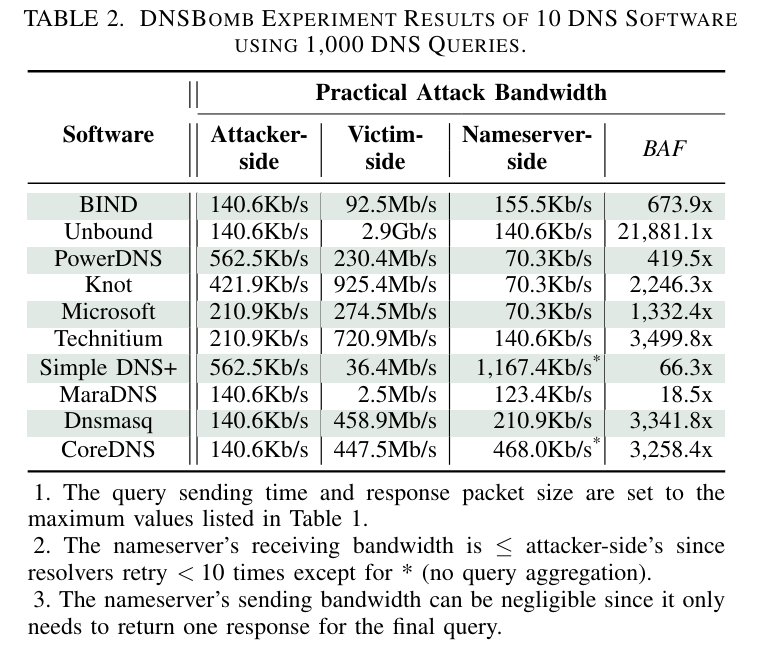

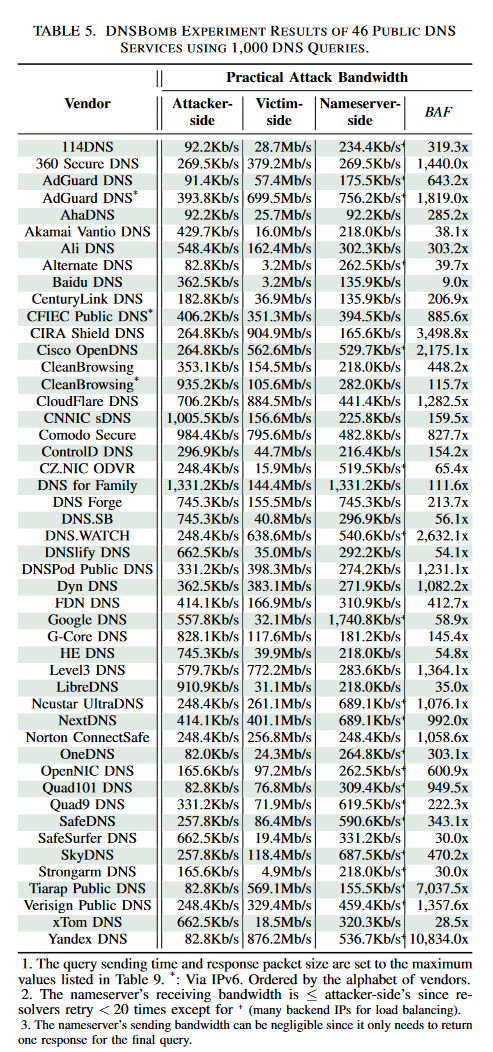

Исследователи пишут, что в рамках тестов они использовали DNSBomb против 10 распространенных DNS-программ и 46 публичных DNS-сервисов, и добились атаки мощностью до 8,7 Гбит/сек. При этом исходный DNS-трафик был усилен в 20 000 раз от своего первоначального размера.

В итоге атака приводит к полной потере пакетов или ухудшению качества обслуживания как на соединениях без сохранения состояния, так с сохранением (TCP, UDP и QUIC).

«Мы пришли к выводу, что любая система или механизм, способный объединять что-либо (например DNS и CDN), может использоваться для создания пульсирующего DoS-трафика», — пишут авторы исследования.

Ученые сообщают, что уведомили о проблеме все затронутые стороны, и 24 организации уже работают над исправлениями или выпустили патчи. При этом среди пострадавших организаций числятся наиболее известные DNS-провайдеры мира.

Проблеме DNSBomb был присвоен основной CVE-идентификатор CVE-2024-33655, а также ряд других идентификаторов, связанных с конкретными DNS-решениями:

- Knot: CVE-2023-49206

- Simple DNS Plus: CVE-2023-49205

- Technitium: CVE-2023-28456CVE-2023-49203

- MaraDNS: CVE-2023-49204

- Dnsmasq: CVE-2023-28450CVE-2023-49207

- CoreDNS: CVE-2023-28454CVE-2023-49202

- SDNS: CVE-2023-49201

Более детальную информацию о проблеме специалисты планируют раскрыть на мероприятии IEEE Symposium on Security & Privacy, которое проходит в Сан-Франциско на этой неделе.