Компания Mitsubishi Electric поблагодарила специалиста Positive Technologies за обнаружение ряда уязвимостей в процессорных модулях ПЛК серий MELSEC System Q и MELSEC System L. Это оборудование может применяться в химической промышленности, для производства полупроводников, автоматизации зданий и в других сферах. В России контроллеры MELSEC System Q используются, в частности, в нефтегазовой отрасли.

Обнаруженные уязвимости получили идентификаторы CVE-2024-0802, CVE-2024-0803, CVE-2024-1915, CVE-2024-1916 и CVE-2024-1917 (BDU:2024-02053, BDU:2024-02214, BDU:2024-02215, BDU:2024-02216, BDU:2024-02217) а также одинаковую оценку — 9,8 баллов по шкале CVSS 3.0, то есть все они были признаны критическими.

«Все пять уязвимостей относятся к наиболее опасному типу — удаленное выполнение кода (RCE). Дистанционно их проэксплуатировав, атакующий мог бы получить полный контроль над ПЛК Mitsubishi Electric и технологическим процессом, которыми они управляют. Злоумышленник имел бы возможность изменить код прошивки ПЛК или внедрить дополнительные функции для манипуляции загруженной в контроллер программой управления (проектом). Подобные атаки в случае успеха могли бы привести к сбоям в технологических процессах в химической, нефтегазовой и других сферах. Для эксплуатации обнаруженных уязвимостей злоумышленнику достаточно было иметь сетевой доступ к контроллеру», — рассказывает Антон Дорфман, главный исследователь безопасности прошивок контроллеров отдела анализа приложений Positive Technologies, обнаруживший эти баги.

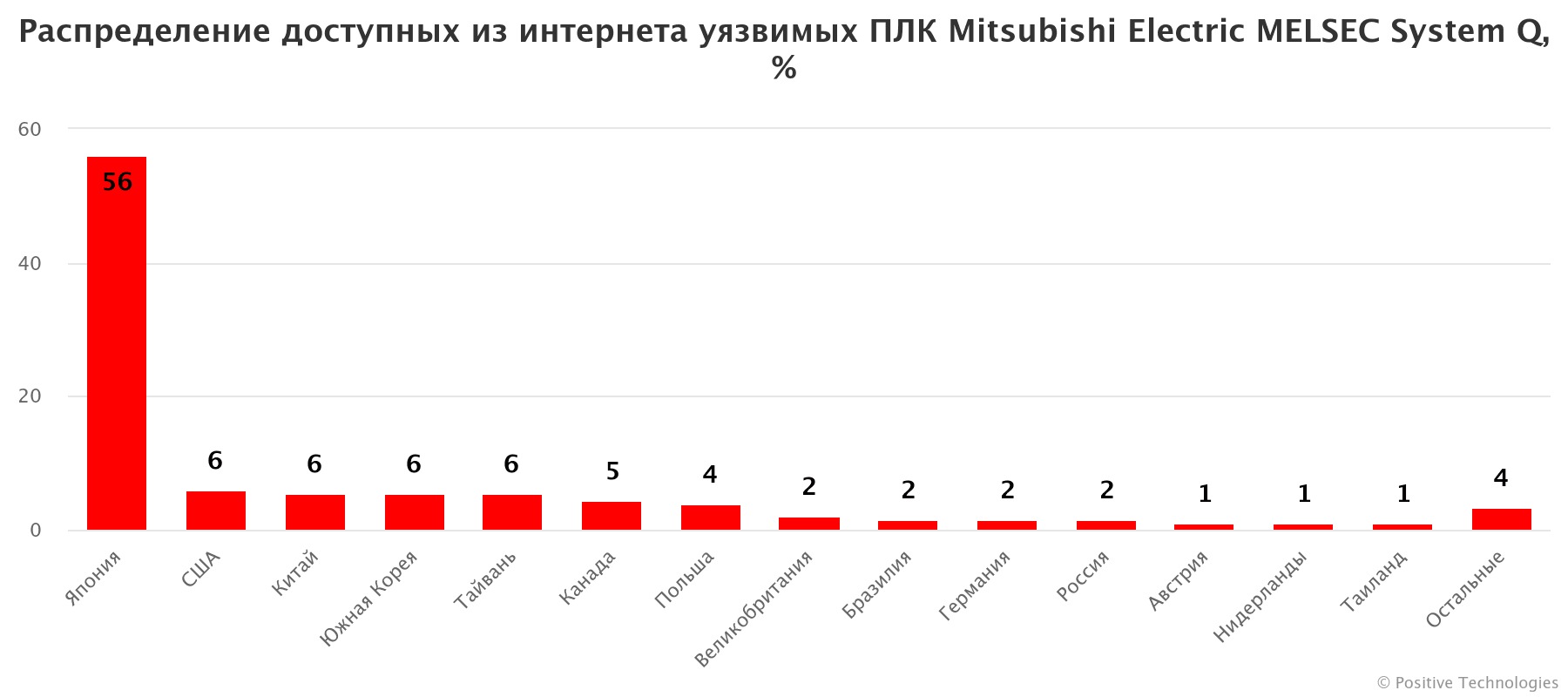

По информации Positive Technologies, в интернете в настоящее время можно обнаружить IP-адреса нескольких сотен уязвимых контроллеров Mitsubishi Electric MELSEC System Q. Обычно доступность этих устройств связана с ошибками конфигурирования, при этом реальное количество уязвимых контроллеров могло быть больше.

Больше всего таких устройств находятся в Японии (56%), США (6%), Китае (5,5%), Южной Корее (5,5%), на Тайване (5,5%), Канаде (4,5%), Польше (4%), Великобритании (2%), Бразилии (1,5%), Германии (1,5%), России (1,5%), Австрии (1%), Нидерландах (1%) и Таиланде (1%).

Для снижения риска эксплуатации этих уязвимостей Mitsubishi Electric рекомендует использовать межсетевой экран и VPN. Помимо этого, в компании напоминают о необходимости ограничить физический доступ к контроллерам, к рабочим станциям и сетевым устройствам, которые могут взаимодействовать с ПЛК.

Обнаружение пяти новых уязвимостей в MELSEC System Q и MELSEC System L — результат масштабного исследования контроллеров Mitsubishi Electric. Напомним, что в 2022 году аналитики Positive Technologies уже помогли инженерам Mitsubishi Electric устранить уязвимости в контроллерах линейки FX, а также в инженерном ПО (GX Works3 и утилите MX OPC UA Module Configurator-R).