Новая спекулятивная атака TIKTAG направлена на ARM Memory Tagging Extension (MTE), позволяет обойти защиту и слить данные с вероятностью более 95%. Авторы TIKTAG продемонстрировали, что атака представляет опасность для Google Chrome и ядра Linux.

TIKTAG разработали специалисты из Samsung, Сеульского национального университета, а также Технологического института Джорджии.

MTE представляет собой функцию, добавленную в архитектуру ARM v8.5-A (и более поздних версий), предназначенную для обнаружения и предотвращения повреждений памяти.

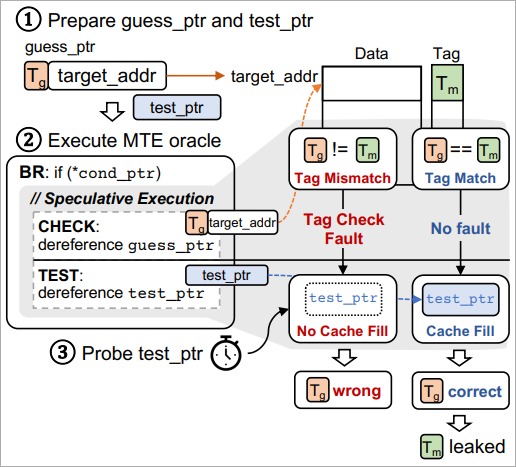

Так, для защиты от атак система присваивает 4-битные теги 16-байтным физическим участкам памяти, гарантируя, что тег указателя совпадает с доступной областью памяти. MTE имеет три режима работы: синхронный, асинхронный и асимметричный, что позволяет сбалансировать безопасность и производительность.

Исследователи обнаружили, что, используя два гаджета (TIKTAG-v1 и TIKTAG-v2), они могут воспользоваться спекулятивным исполнением и спровоцировать утечку тегов MTE, причем атака осуществляется быстро и имеет высокий коэффициент успешности.

Хотя сама по себе утечка тегов не приводит к прямому раскрытию конфиденциальных данных, теоретически это позволяет злоумышленникам ослабить защиту, обеспечиваемую MTE, и сделать ее неэффективной против атак на повреждение памяти.

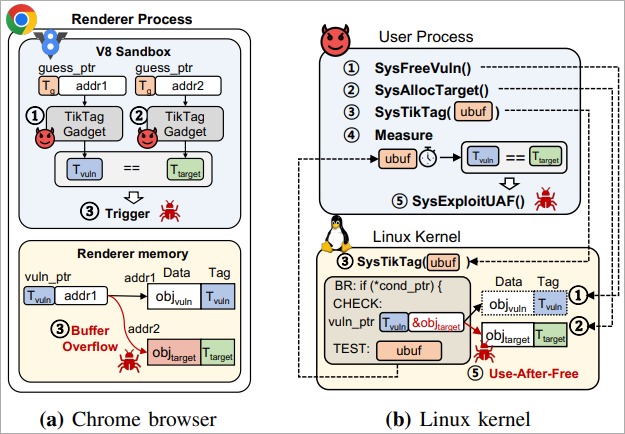

Исследователи рассказывают, что гаджет TIKTAG-v1 эффективен в атаках на ядро Linux, в основном на функции, связанные со спекулятивным доступом к памяти, хотя для этого потребуются определенные манипуляции с указателями.

В свою очередь гаджет TIKTAG-v2 эксплуатирует переадресацию store-to-load при спекулятивном выполнении и эффективен против браузера Google Chrome, а именно — JavaScript-движка V8, что может использоваться для эксплуатации уязвимостей повреждения памяти в процессе рендеринга.

Специалисты сообщили о результатах своей работы затронутым организациям еще в ноябре-декабре 2023 года, однако немедленного выхода исправлений не последовало.

Хотя в ARM признали серьезность проблемы и несколько месяцев назад опубликовали посвященный TIKTAG бюллетень безопасности, компания не считает рассмотренную экспертами атаку компрометацией функции MTE.

«Поскольку предполагается, что теги не должны являться секретом для программ в адресном пространстве, спекулятивный механизм, раскрывающий корректные значения тегов, не рассматривается как компрометирующий принципы архитектуры», — говорится в бюллетене ARM.

Разработчики Chrome так же признали наличие проблемы, но приняли решение не устранять уязвимость, поскольку песочница V8 не предназначена для обеспечения конфиденциальности данных памяти и тегов MTE. Кроме того, в настоящее время в браузере Chrome защита на основе MTE не включена по умолчанию, поэтому устранение проблемы не является приоритетным.