Аналитики ReversingLabs предупреждают, что участники северокорейской хак-группы Lazarus выдают себя за рекрутеров и предлагают Python-разработчикам пройти тестовые задания, якобы связанные с разработкой фальшивого менеджера паролей. На самом деле никакого менеджера паролей нет, и такие задания содержат малварь.

По словам исследователей, атаки являются частью кампании VMConnect, обнаруженной еще в августе 2023 года. Тогда злоумышленники тоже атаковали разработчиков, но делали это с помощью вредоносных пакетов Python, загруженных в репозиторий PyPI.

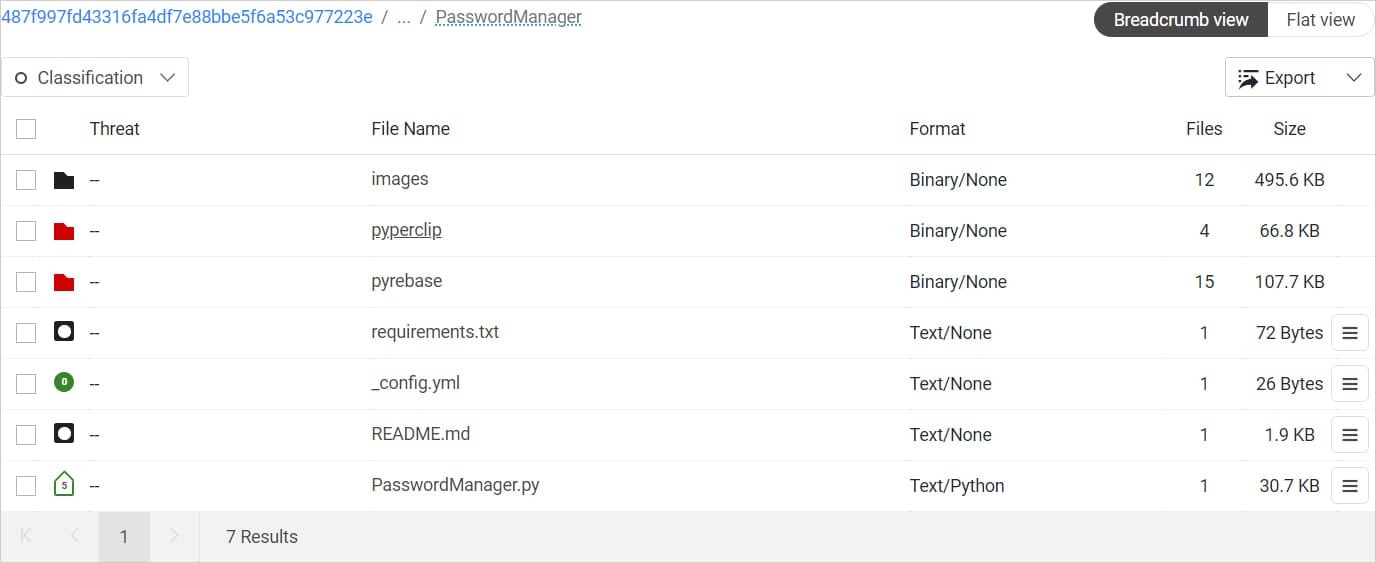

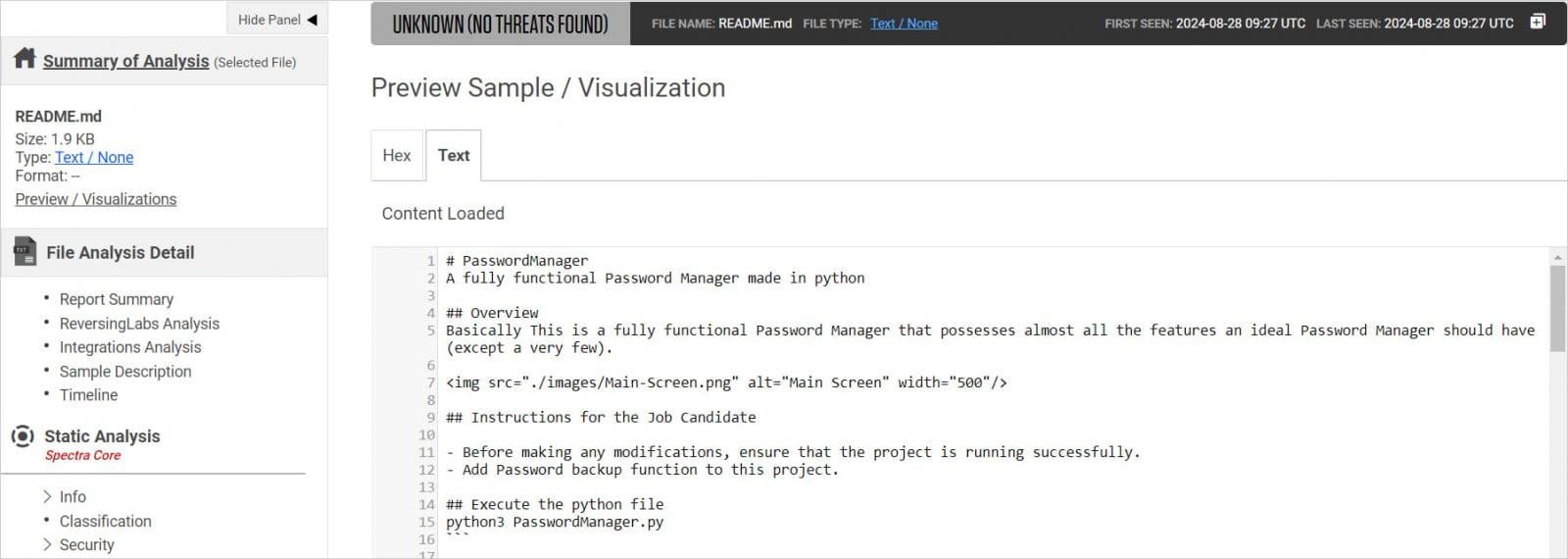

Согласно отчету ReversingLabs, специалисты которой отслеживают эту кампанию более года, теперь участники Lazarus размещают свои вредоносные проекты на GitHub, и там же жертвы могут найти файлы README с инструкциями по выполнению «тестового задания». Причем инструкции написаны таким образом, чтобы все выглядело профессионально, легитимно, а также создавалось впечатление срочности.

При этом атакующие выдают себя за крупные американские банки, включая Capital One и Rookery Capital Limited, чтобы привлечь внимание кандидатов, и вероятно, предлагают соискателям привлекательные условия и пакеты услуг. Пострадавшие рассказали исследователям, что обычно участники Lazarus связываются со своими целями через LinkedIn.

В качестве тестового задания злоумышленники предлагали своим жертвам найти ошибку в фейковом менеджере паролей, прислать свое решение и предоставить скриншоты в качестве proof-of-concept.

В README-файле этого «тестового задания» жертвам предлагалось сначала запустить вредоносное приложение менеджера паролей (PasswordManager.py) в своей системе, а затем приступить к поиску багов и их исправлению.

Если пользователь не замечал подвоха и запускал файл, тот вызывал выполнение обфусцированного base64 модуля, скрытого в файлах _init_.py библиотек pyperclip и pyrebase. Обфусцированная строка представляла собой загрузчик малвари, который связывался со своим управляющим сервером и ожидал дальнейших команд.

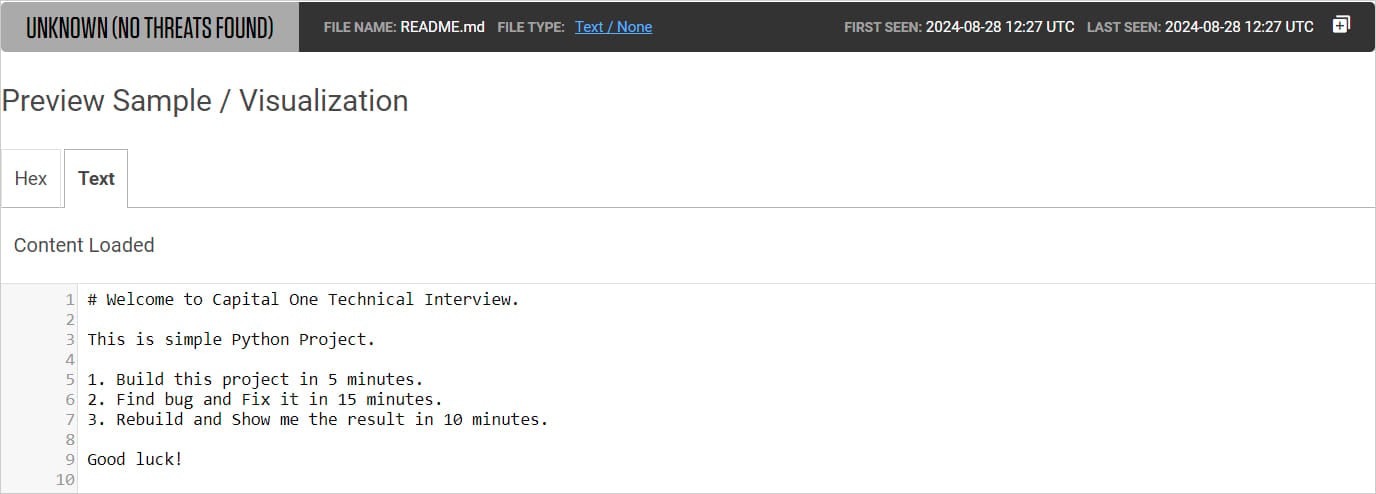

Чтобы убедиться, что пользователи не станут проверять файлы проекта на наличие малвари или обфусцированного кода, инструкции в файле README предписывали выполнить задание быстро: на сборку проекта давалось 5 минут, 15 минут на внедрение патча и еще 10 минут на отправку итогового результата «рекрутеру».

Якобы все это должно было подтвердить опыт жертвы в области работе с Python-проектами и GitHub, но на самом деле, хакеры просто вынуждали пользователей отказаться от любых проверок безопасности, которые могли бы выявить вредоносный код.

Исследователи отмечают, что эта кампания была активна по состоянию на 31 июля 2024 года, и остается активной до сих пор.