5 октября 2024 года японская компания Casio обнаружила несанкционированный доступ к своей сети. Этот инцидент привел к сбоям в работе ряда систем и некоторых сервисов. Теперь ответственность за эту атаку взяла на себя вымогательская группировка Underground.

Ранее на этой неделе представители компании сообщали, что уже занимаются расследованием случившегося и при поддержке внешних ИБ-экспертов пытаются определить, пострадала ли во время атаки какая-либо конфиденциальная информация.

Официальное заявление Casio гласило, что компания уже уведомила власти о случившемся и временно ограничила доступ к своим системам извне (в рамках ликвидации последствий инцидента).

Как теперь сообщает издание Bleeping Computer, ответственность за эту атаку взяли на себя вымогатели из группировки Underground.

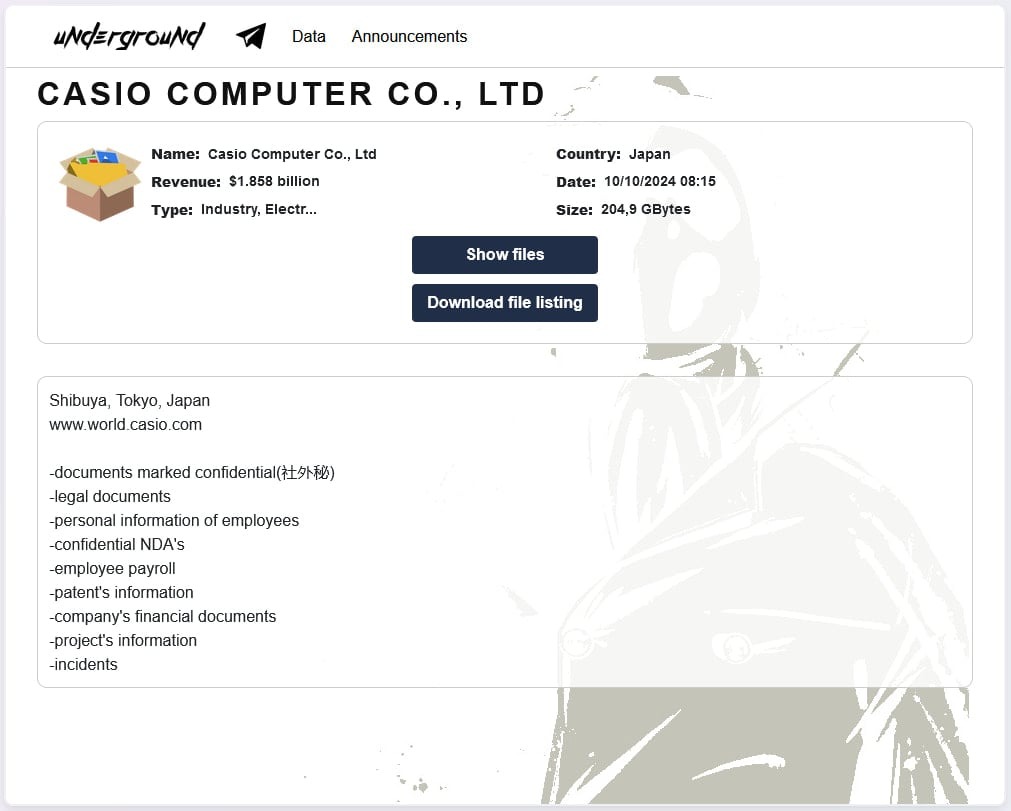

Хакеры добавили Casio на свой «сайт для утечек» в даркнете и опубликовали множество данных, якобы украденных у компании. Всего на сайте хак-группы перечислены 17 жертв, большинство из которых находятся в США.

Злоумышленники заявили, что похитили у Casio:

- конфиденциальные документы;

- юридические документы;

- личные данные сотрудников;

- конфиденциальные NDA;

- информацию о заработной плате сотрудников;

- информацию о патентах;

- финансовые документы;

- информацию о проектах;

- отчеты об инцидентах.

Издание отмечает, что если это окажется правдой, это будет означать, что атакующим удалось скомпрометировать персонал и интеллектуальную собственность Casio, что может негативно сказаться на бизнесе компании.

По данным аналитиков Fortinet, группировка Underground существует примерно с июля 2023 года и нацелена в основном на системы под управлением Windows. Этих вымогателей связывают с другой вымогательской группой — RomCom (Storm-0978), которая ранее распространяла шифровальщик Cuba.

Исследователи писали, что летом 2024 года операторы Underground эксплуатировали RCE-уязвимость CVE-2023-36884 в Microsoft Office, которая использовалась в качестве вектора заражения.

Отличительной чертой активности Underground является то, что обычно хакеры сливают украденные у жертв данные через Mega, продвигая в своем Telegram-канале ссылки на эти архивы, размещенные в файлообменнике. Исследователи предупреждали, что это максимально увеличивает доступность похищенных данных.