Обнаружена масштабная вредоносная кампания EmeraldWhale, в рамках которой злоумышленники искали доступные в сети файлы конфигурации Git и успешно похитили более 15 000 учетных данных. В итоге хакеры случайно оставили информацию в незащищенном бакете S3, где ее нашли исследователи Sysdig.

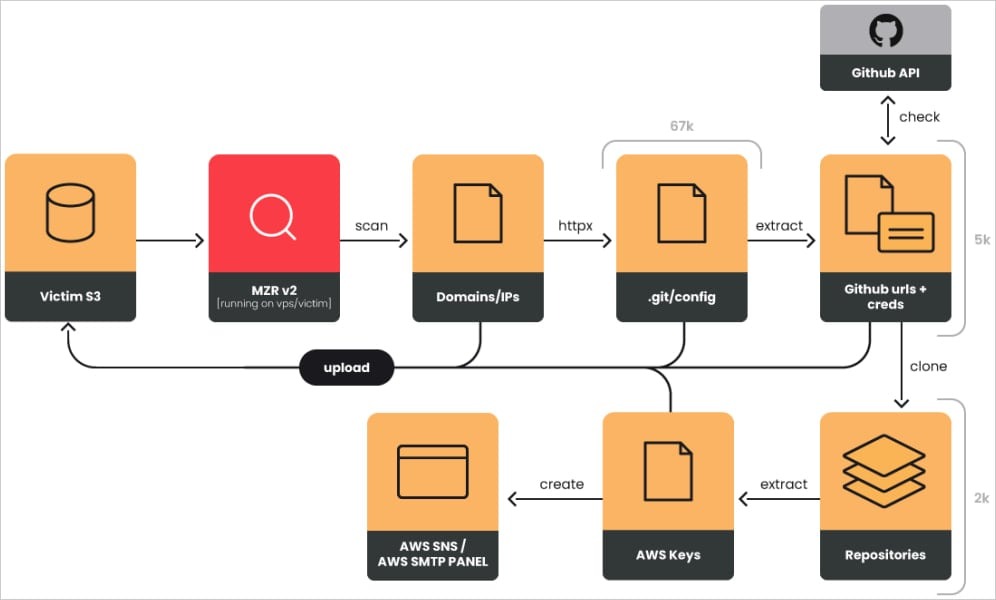

Специалисты рассказывают, что для сбора информации злоумышленники использовали автоматизированные инструменты, которые сканировали диапазоны IP-адресов в поисках доступных конфигурационных файлов Git, где могли содержаться аутентификационные токены.

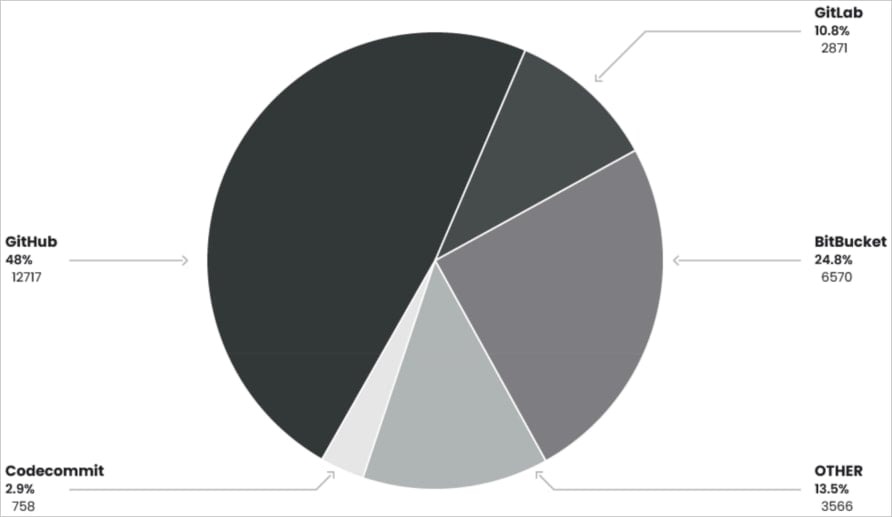

Найденные таким способом токены использовались для выгрузки репозиториев с GitHub, GitLab и BitBucket, а затем злоумышленники искали в них дополнительные учетные данные.

В конечном итоге похищенные данные попадали в бакеты Amazon S3, вероятно, принадлежащие другим жертвам, а затем использовались в фишинговых и спамерских кампаниях, а также продавались другим киберпреступникам.

Конфигурационные файлы Git (например, /.git/config или .gitlab-ci.yml) используются для определения различных параметров и иногда содержат аутентификационные данные: ключи API, токены доступа и пароли. Зачастую разработчики используют такие секреты в приватных репозиториях просто для удобства, чтобы упростить передачу данных и взаимодействие с API, чтобы каждый раз не приходилось настраивать или выполнять аутентификацию.

Такие практики безопасны, если репозиторий должным образом изолирован и не находится в открытом доступе. Однако если каталог /.git, содержащий конфигурационный файл, по ошибке доступен через интернет, злоумышленники могут легко обнаружить его с помощью сканеров.

Операторы EmeraldWhale использовали для сканирования и поиска нужных данных опенсорсные инструменты (например, httpx и Masscan). Для этой масштабной задачи хакеры взяли примерно 500 млн IP-адресов и разделили их на 12 000 диапазонов. По словам аналитиков, для дальнейших атак хакеры и вовсе подготовили файлы с перечнем всех возможных IPv4-адресов, куда вошли более 4,2 млрд записей.

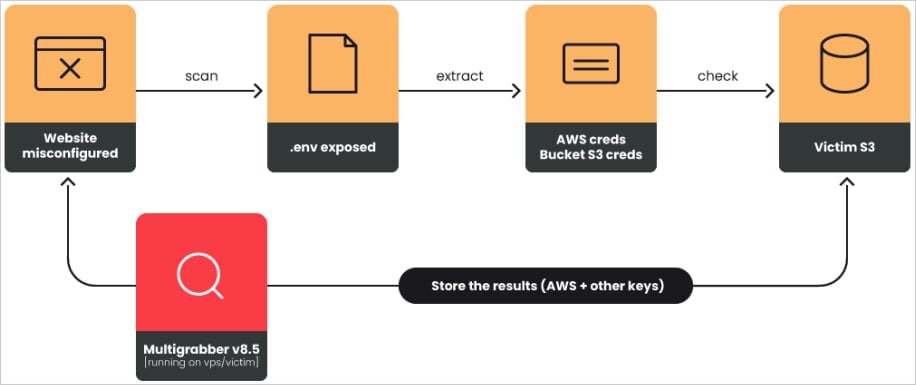

Сканеры проверяли, открыты ли файл /.git/config и файлы .env в приложениях Laravel, которые также могут содержать ключи API и облачные учетные данные. Если утечка секретов обнаружена, токены проверяются с помощью команд curl к различным API и, если они действительны, то их используют для выгрузки приватных репозиториев.

Скачанные репозитории снова сканируются на наличие аутентификационных секретов для AWS, облачных платформ, почтовых провайдеров и так далее. Отмечается, что аутентификационные токены для почтовых платформ использовались хакерами для рассылки спама и проведения фишинговых операций.

В Sysdig пишут, что наблюдали использование двух наборов инструментов для оптимизации этого масштабного процесса, а именно MZR V2 (Mizaru) и Seyzo-v2. Для Laravel использовался инструмент Multigrabber v8.5, который проверял домены на наличие .env-файлов, похищал их, а затем классифицировал информацию, основываясь на возможности ее использования.

Так как S3 бакет злоумышленников был по ошибке оставлен открытым (предполагается, что бакет был «угнан» у настоящего владельца, и операторы EmeraldWhale просто не стали менять настройки), аналитики Sysdig обнаружили в нем более терабайта различных секретов, включая ворованные учетные данные, логи и инструменты. Судя по всему, EmeraldWhale похитили около 15 000 облачных учетных данных с 67 000 URL-адресов с конфигурационными файлами.

28 000 из этих URL-адресов соответствовали репозиториям Git, 6000 были связаны с токенами GitHub, а еще 2000 содержали действующие учетные данные.

Более того, помимо GitHub, GitLab и BitBucket, хакеров также заинтересовали около 3500 репозиториев, принадлежащих небольшим командам и частным разработчикам.

По словам исследователей, простые списки URL-адресов, указывающих на незащищенные файлы конфигураций Git, продаются в Telegram примерно за 100 долларов. Но, конечно, это лишь самый примитивный способ монетизации таких ворованных данных.

Хотя эксперты не связывают Emeraldwhale с каким-либо известными хак-группами, отмечается, что комментарии в коде инструментов злоумышленников были французском языке. Однако возможно, что участники EmeraldWhale попросту спиратили эти инструменты у неких носителей французского языка.