В распоряжении издания 404 Media оказались документы (1, 2) с подробным описанием возможностей инструмента Graykey, который используется правоохранительными органами и киберкриминалистами по всему миру для разблокировки смартфонов.

Журналисты пишут, что это утечка является беспрецедентной для разработчика Graykey — компании Grayshift, которую в прошлом году приобрела Magnet Forensics, специализирующаяся на цифровой криминалистике.

Хотя один из главных конкурентов Grayshift, компания Cellebrite, уже сталкивался с подобными утечками, это первый случай, когда в сети появилась детальная информация о том, к каким устройствам Graykey может или не может получить доступ.

Издание отмечает, что постаралось проверить подлинность документов сразу несколькими способами. К примеру, данные показали Эндрю Гаррету (Andrew Garrett), главе компании Garrett Discovery, которая специализируется на цифровой криминалистике и часто работает над судебными делами, где используются доказательства, полученные с мобильных устройств. По словам Гаррета, информация «соответствует возможностям и показателям программного обеспечения GrayKey».

Также документы продемонстрировали неназванному источнику в криминалистической отрасли, который ранее сам использовал Graykey. Тот сказал, что документы похожи на те, что уже ему приходилось видеть ранее. Сопоставление данных с крупицами известной о Graykey информации, доступной в сети, тоже выявило немало совпадений.

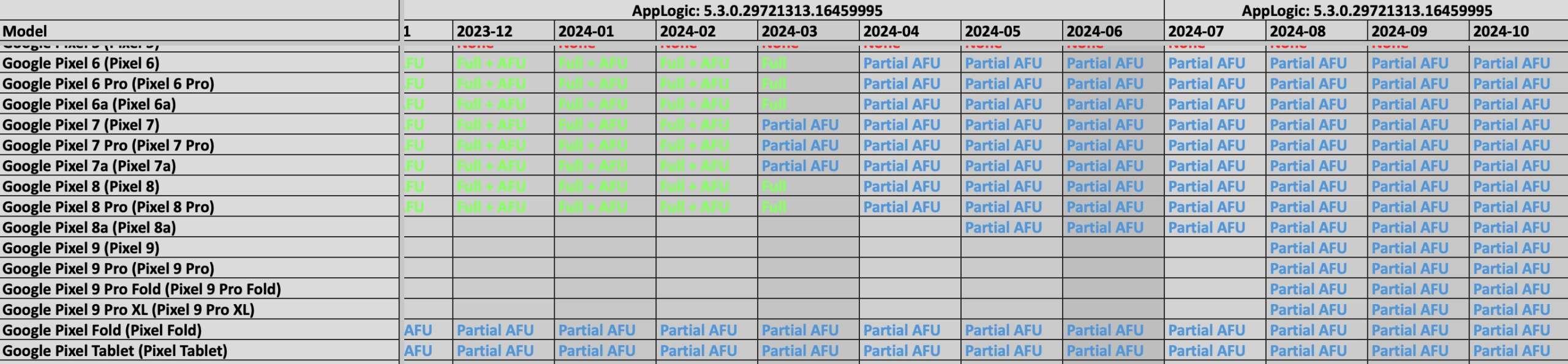

В документах перечислены не только устройства на базе iOS, против которых эффективен или неэффективен Graykey, но и устройства на базе Android.

Как выяснилось, после релиза iOS 18.0, выпущенной 16 сентября 2024 года, Graykey может получить лишь частичный доступ к данным на устройствах начиная от iPhone 12 и заканчивая новейшей линейкой iPhone 16. То же самое относится и к iPhone под управлением iOS 18.0.1, вышедшей в начале октября.

При этом в документе не указано, какие именно типы данных можно извлечь при упомянутом «частичном» доступе. Так, в 2018 году издание Forbes сообщало, что частичный доступ позволяет извлекать только незашифрованные файлы и некоторые метаданные, включая информацию о размере файлов и структуре каталогов. Но с тех пор многое могло измениться.

Также документы показывают, что Graykey менее эффективен против iPhone с бета-версиями: инструмент не работает против различных бета-версий iOS 18.1 на всех современных моделях iPhone. Неизвестно, связано ли это с тем, что на момент создания документа разработчики просто не успели проработать атаки против iOS 18.1, или с тем, что в версии 18.1 была заметно улучшена безопасность.

Возможности Graykey против устройств на базе Android куда более разнообразны, в силу значительных различий между устройствами, выпускаемых разными производителями.

Например, если говорить о линейке смартфонов Pixel от компании Google, с новейших устройств (включая Pixel 9, выпущенный в августе) Graykey способен извлечь лишь частичные данные. Причем только в том случае, если телефон находится в состоянии «после первой разблокировки» (After First Unlock, AFU). AFU означает, что с момента последнего включения устройства кто-то (обычно сам владелец) хотя бы раз разблокировал его с помощью кода доступа или другим способом.

404 Media напоминает, что ранее в этом году от похожей утечки пострадал основной конкурент Graykey — компания Cellebrite. Тогда стало известно, что, по состоянию на апрель 2024 года, Cellebrite не способен извлечь данные из многих современных iPhone. Однако вскоре после этого в сети появилась обновленная версия документации Cellebrite, и стало ясно, что компания немного наверстала упущенное, и Cellebrite уже эффективен против устройств под управлением iOS 17.5 и iOS 17.5.1.

То есть такие инструменты, как Graykey или Cellebrite, могут не иметь возможностей для извлечения данных с телефонов под управлением новейших версий ОС, выпущенных 1-2 месяца тому назад. Но их разработчики тоже не сидят сложа руки и довольно быстро закрывают пробелы, чтобы извлекать хотя бы частичную информацию из новых ОС и девайсов.