Исследователи изучили атаки русскоязычной финансово мотивированной хак-группы Masque, которая нацелена на российский бизнес и использует программы-вымогатели LockBit 3 (Black) и Babuk (ESXi).

Специалисты пишут, что напряженная геополитическая обстановка и доступность исходных кодов и билдеров таких популярных вымогателей, как Babuk, Conti и LockBit 3 (Black), породили большое количество хакеров, использующих такую малварь в атаках на российские компании. Одна из них – группировка Masque, которая активна с января 2024 года (хотя с мая по октябрь 2024 года эксперты наблюдали заметное снижение активности).

По словам специалистов, ранее не было повода подробно рассказывать об этой «заурядной по сравнению с другими группы», но в ноябре-декабре 2024 года Masque совершила несколько атак на более крупные российские компании, а также в арсенале группы появились новые инструменты.

В общей сложности с января 2024 года группа совершила как минимум десять атак. Обычно ее целями становились российские компании из сегмента малого и среднего бизнеса. Сумма первоначального выкупа составляет 5-10 млн рублей (в BTC или XMR).

В большинстве случаев начальным вектором для атак Masque становится эксплуатация уязвимости CVE-2021-44228 (log4shell) в библиотеке log4j, в публично доступных сервисах, таких как VMware Horizon. После успешной эксплуатации уязвимости атакующие используют скомпрометированный сервер в качестве плацдарма для дальнейшего развития атаки.

В целом, группировка не демонстрирует в атаках изощренных и инновационных методов, а используемый хакерами инструментарий не отличается большим разнообразием. Ключевую роль в нем играют средство удаленного доступа AnyDesk, а также такие публично доступные утилиты, как сhisel, LocaltoNet и mimikatz.

Основное перемещение внутри сети осуществляется с использованием протоколов RDP и SSH. В некоторых случаях злоумышленники используют WinRM (Windows Remote Management), а также SMBExec из фреймворка Impacket для достижения своих целей.

«Атакующие, как правило, целенаправленно не тратят время на обход средств защиты информации и антивирусных решений. Средства защиты отключаются только тогда, когда они препятствуют загрузке или запуску инструментов, либо после их обнаружения и блокировки. Так, в одной из атак для отключения защитных механизмов использовалась утилита TDSSKiller, предназначенная для обнаружения и удаления руткитов, а в последней атаке злоумышленники использовали изощренный загрузчик, что выглядит нетипичным для обычной тактики группы», — пишут эксперты.

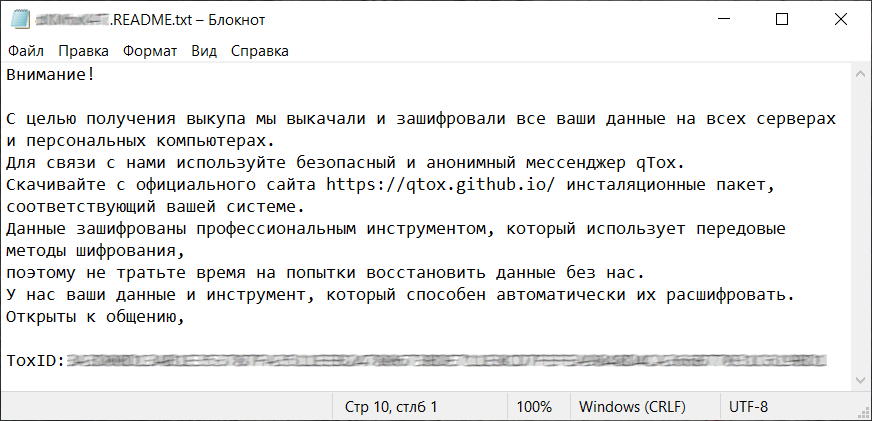

Для шифрования данных жертв Masque использует LockBit 3 (Black) и Babuk (ESXi). Для общения со своей жертвой злоумышленники применяют мессенджер Tox, и для каждой жертвы используется свой уникальный идентификатор.

Исследователи рассказывают, что довольно скудный арсенал Masque разнообразила программа dwm.exe, которую атакующие загрузили на хост жертвы с помощью однострочной команды PowerShell в контексте системной учетной записи.

Аналитики дали этой программе имя MystiqueLoader и сообщают, что даже при своем небольшом размере (около 47 килобайт) она оказалась достаточно интересным инструментом. В результате анализа было установлено, что программа dwm.exe является агентом-загрузчиком: по команде от управляющего сервера агент может производить загрузку из сети интернет программного модуля PE и его запуск непосредственно в памяти текущего процесса. Примечательно, что взаимодействие агента осуществляется с помощью протокола DNS. Однако получить саму полезную нагрузку экспертам не удалось.

Отмечается, что группировка Masque не уделяет должного внимания глубокому изучению инфраструктуры жертвы и предварительной эксфильтрации данных. Время нахождения атакующих внутри инфраструктуры варьируется от нескольких дней до двух недель, начиная с момента получения доступа до финального этапа атаки. В результате этого резервные копии часто остаются нетронутыми, а данные на некоторых хостах не шифруются вовсе.