ИБ-эксперты продолжают бороться с ботнетом BadBox, в который входят различные Android-устройства: ТВ-приставки, планшеты, умные телевизоры и смартфоны. На этот раз из официального магазина Google Play были удалены сразу 24 вредоносных приложения, а также удалось осуществить sinkhole и блокировать малварь на 500 000 зараженных устройств.

Напомним, что BadBox представляет собой малварь для Android, основанную на коде вредоносного семейства Triada. Зачастую вредонос может предустанавливаться на бюджетные устройства прямо «из коробки», а также может заражать их через вредоносные приложения и прошивки.

Малварь используется для кражи данных, установки дополнительного вредоносного ПО, а также позволяет злоумышленникам получить удаленный доступ к сети, в которой находится зараженный гаджет.

Как уже сообщалось ранее, BadBox способен воровать коды двухфакторной аутентификации, устанавливать другие вредоносные программы, а также создавать новые email-аккаунты и учетные записи в мессенджерах для распространения фейковых новостей. Кроме того, операторы BadBox связаны с рекламным мошенничеством, а зараженные гаджеты порой используются в качестве резидентных прокси.

В начале декабря 2024 года немецкие правоохранители попытались высвети из строя часть ботнета BadBox. Но вскоре исследователи из компании BitSight сообщили, что эта операция не сильно повлияла на его работу. Так, уже в конце декабря ботнет снова насчитывал более 192 000 зараженных устройств по всему миру.

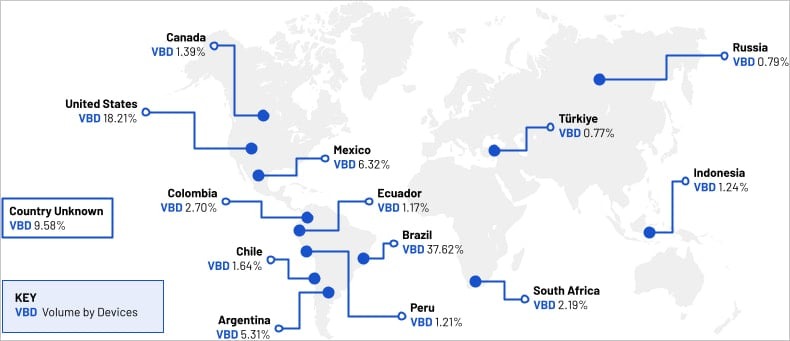

С тех пор BadBox разросся еще больше и теперь насчитывает более 1 000 000 зараженных устройств на базе Android. Большинство пострадавших гаджетов находятся в Бразилии (37,6%), США (18,2%), Мексике (6,3%) и Аргентине (5,3%).

Новую операцию по борьбе с ботнетом возглавили специалисты Human Security, в сотрудничестве с Google, Trend Micro, The Shadowserver Foundation и другими экспертами.

В связи с резким увеличением размеров ботнета теперь исследователи называют его BadBox 2.0, чтобы обозначить новую веху в его работе.

«Эта кампания затронула более 1 млн потребительских устройств. Среди устройств, вошедших в ботнет BadBox 2.0 были бюджетные, небрендированные и несертифицированные планшеты, ТВ-приставки, цифровые проекторы и так далее, — сообщают в Human Security. — Зараженные устройства представляют собой решения на базе Android Open Source Project, а не устройства на базе Android TV ОС или сертифицированные Play Protect. Все они производятся в материковом Китае и поставляются по всему миру».

Эксперты утверждают, что обнаружили доказательства того, что этот ботнет обслуживают и поддерживают сразу несколько хакерских групп, у каждой из которых собственная роль и цели. Среди них: SalesTracker (управление инфраструктурой), MoYu (разработка бэкдора и ботнета), Lemon (рекламные мошеннические кампании) и LongTV (разработка вредоносных приложений).

Зараженные BadBox Android-устройства регулярно подключаются к контролируемым злоумышленниками управляющим серверам, чтобы получить новые настройки конфигурации и команды для выполнения.

Специалисты Human Security и The Shadowserver Foundation сообщают, что осуществили sinkhole ряда доменов ботнета, что позволило нарушить связь с управляющими серверами для 500 000 зараженных устройств. Так как эти устройства больше не могут связаться с серверами хакеров, малварь на них перешла в спящий режим и теперь неактивна.

Более того, аналитики выявили в официальном магазине Google Play 24 приложения, которые устанавливали BadBox на Android-устройства. Некоторые из них (включая Earn Extra Income и Pregnancy Ovulation Calculator от Seekiny Studio), насчитывали более 50 000 загрузок.

В настоящее время Google удалила вредоносные приложения из Google Play и добавила в Play Protect правило, предупреждающее пользователей и блокирующее установку приложений, связанных с BadBox 2.0.

Также были удалены аккаунты издателей, которые занимались рекламным мошенничеством, связанным с BadBox, что не позволит им получать монетизацию через Google Ads.

Однако Google не может удалить саму угрозу с Android-устройств, не имеющих сертификации Play Protect. Поэтому, хотя работа BadBox 2.0 была нарушена, ботнет нельзя назвать ликвидированным.

Ниже можно увидеть список устройств, которые пострадали от заражения BadBox или являются целью для вышеперечисленных хак-групп.

| Модель устройства | Модель устройства | Модель устройства | Модель устройства |

| TV98 | X96Q_Max_P | Q96L2 | X96Q2 |

| X96mini | S168 | ums512_1h10_Natv | X96_S400 |

| X96mini_RP | TX3mini | HY-001 | MX10PRO |

| X96mini_Plus1 | LongTV_GN7501E | Xtv77 | NETBOX_B68 |

| X96Q_PR01 | AV-M9 | ADT-3 | OCBN |

| X96MATE_PLUS | KM1 | X96Q_PRO | Projector_T6P |

| X96QPRO-TM | sp7731e_1h10_native | M8SPROW | TV008 |

| X96Mini_5G | Q96MAX | Orbsmart_TR43 | Z6 |

| TVBOX | Smart | KM9PRO | A15 |

| Transpeed | KM7 | iSinbox | I96 |

| SMART_TV | Fujicom-SmartTV | MXQ9PRO | MBOX |

| X96Q | isinbox | Mbox | R11 |

| GameBox | KM6 | X96Max_Plus2 | TV007 |

| Q9 Stick | SP7731E | H6 | X88 |

| X98K | TXCZ |

Так как получить чистую прошивку для этих устройств вряд ли удастся, их владельцам настоятельно рекомендуется заменить гаджеты на продукты известных брендов или хотя бы отключить их от интернета.