Разработанная специалистами SquareX Labs полиморфная атака позволяет вредоносным расширениям для Chrome трансформироваться в другие расширения, включая менеджеры паролей, криптовалютные кошельки и банковские приложения, а затем похищать конфиденциальную информацию.

Исследователи предупреждают, что такую атаку можно реализовать даже в последней версии Chrome, и они уже уведомили о проблеме разработчиков Google.

Атака начинается с размещения вредоносного полиморфного расширения в Chrome Web Store. В качестве примера исследователи использовали маркетинговый ИИ-инструмент, который действительно предоставлял заявленную функциональность, но обманом заставлял жертву установить и закрепить расширение в своем браузере.

Чтобы получить список других установленных расширений, вредоносное расширение злоупотребляет API chrome.management, доступ к которому получает при установке.

Если таких прав у вредоносного расширения нет, эксперты предлагают использовать другой, более скрытый способ, предполагающий инъекции ресурсов на веб-страницы, которые посещает жертва. Так, вредоносный скрипт пытается загрузить определенный файл или URL, уникальный для конкретных расширений, и если тот загружается, можно сделать вывод, что расширение установлено.

Полученный в итоге список установленных расширений отправляется на контролируемый злоумышленниками сервер, и если среди них найдено целевое расширение, злоумышленники дают своей малвари команду трансформироваться в него.

В видеодемонстрации экспертов потенциальные хакеры имитируют расширение менеджера паролей 1Password, сначала отключая легитимное расширение с помощью API chrome.management. Если соответствующих прав нет, используется тактика манипулирования пользовательским интерфейсом, чтобы скрыть настоящее расширение от пользователя.

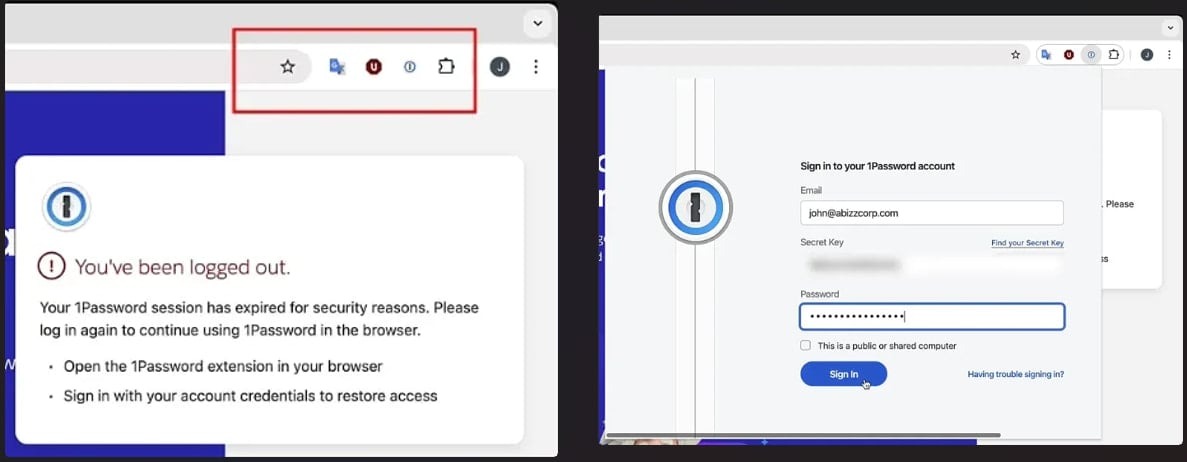

Одновременно с этим вредоносное расширение переименовывается в 1Password, меняет свою иконку и отображает фальшивое всплывающее окно входа, которое внешне неотличимо от оригинального.

При попытке входа на сайт отображается фальшивое сообщение «Сессия истекла», чтобы вынудить пользователя ввести учетные данные, что заставляет жертву думать, что нужно залогиниться снова. В итоге это побуждает пользователя снова войти в 1Password через фишинговую форму, которая отправляет введенные учетные данные злоумышленникам.

После передачи конфиденциальной информации своим операторам вредоносное расширение возвращается к своему первоначальному виду, а настоящее расширение снова включается.

Для устранения угрозы таких атак специалисты SquareX рекомендуют Google использовать специальные средства защиты: блокировать резкую смену иконок и изменения HTML в установленных расширениях или, по крайней мере, уведомлять о подобной активности пользователей.

Также эксперты считают, что Google ошибочно относит API chrome.management к категории «среднего риска», хотя к нему активно обращаются такие популярные расширения, как блокировщики рекламы и менеджеры паролей.