Исследователь Йоханес Нугрохо (Yohanes Nugroho) выпустил инструмент для дешифровки данных, пострадавших в ходе атак Linux-варианта вымогателя Akira. Инструмент использует мощности GPU для получения ключей дешифрования и бесплатной разблокировки файлов.

Эксперт рассказал, что разработал это решение после того, как к нему обратился за помощью друг. Он счел, что зашифрованную систему можно взломать примерно за неделю (основываясь на том, как Akira генерирует ключи шифрования с помощью временных меток).

В итоге реализация проекта заняла три недели, и исследователю пришлось потратить около 1200 долларов на GPU-ресурсы, необходимые для взлома ключа шифрования. Но в итоге способ сработал.

Инструмент Нугрохо отличается от традиционных дешифровщиков, в которых пользователи предоставляют ключ для разблокировки файлов. Вместо этого он перебирает ключи шифрования (уникальные для каждого файла), эксплуатируя тот факт, что Akira генерирует ключи шифрования основываясь на текущем времени (в наносекундах) и использует его в качестве seed.

Так, Akira динамически генерирует уникальные ключи шифрования для каждого файла с помощью четырех различных временных меток с точностью до наносекунды и хэширует их с помощью 1500 раундов SHA-256.

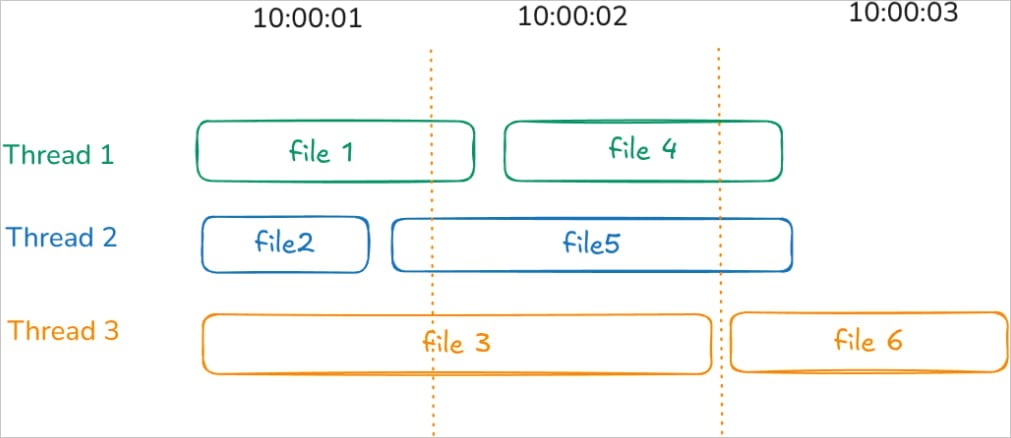

Эти ключи зашифрованы с помощью RSA-4096 и добавлены в конец каждого зашифрованного файла, поэтому расшифровать их без закрытого ключа сложно. Уровень точности временных меток создает более миллиарда возможных значений в секунду, что затрудняет брутфорс. Кроме того, Нугрохо выяснил, что Linux-версия малвари шифрует несколько файлов одновременно, используя многопоточность, что дополнительно усложняет определение временной метки.

Исследователь сузил круг возможных временных меток для брутфорса, просмотрев логи, которыми поделился его друг. Это позволило обнаружить время выполнения вымогателя, а метаданные файла помогли оценить время завершения шифрования.

Первые попытки взлома были предприняты на RTX 3060 и оказались слишком медленными: предел составлял всего 60 млн тестов в секунду. Апгрейд до RTX 3090 тоже не слишком помог.

В итоге Нугрохо обратился к облачным GPU-сервисам RunPod и Vast.ai, которые обеспечили достаточную мощность и помогли подтвердить эффективность созданного инструмента. Эксперт использовал шестнадцать RTX 4090, и на брутфорс ключа потребовалось около 10 часов. Однако в зависимости от количества зашифрованных файлов, требующих восстановления, это процесс может затянуться на несколько дней.

При этом исследователь отмечает, что специалисты по GPU явно могут оптимизировать его код, так что производительность, вероятно, можно повысить.

Нугрохо уже выложил свой дешифровщик на GitHub, где также опубликовал детальные инструкции по восстановлению зашифрованных Akira файлов.